Casa abierta al tiempo

Anuncio

.

..

Casa abierta al tiempo

UNIVERSIDAD AUT6NOMA METROPOLITANA

iencias

,@I

ásicas

e

ngeniería

lndice

Página

Agradecimientos

1

Introducción

Problemática . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Casodeestudio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Objetivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Estructura del documento. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Notacionesdeldocumento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Capitulo 1

v

. Conceptos preliminares

2

2

2

2

4

5

SISTEMASDISTRIBUIDOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Características clave . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Compartición de recursos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Apertura. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Concurrencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Escalabilidad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Toleranciaafallas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Transparencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

5

6

6

7

7

8

8

9

BUSCADORES (SEARCH ENGINES) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Estrategiasdebúsqueda . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Navegacióndirecta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ArbolesdebúsquedadelWeb . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

IndicesdebÚsquedaenelWeb . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Filtrado automático de Newsgroups . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

10

11

11

11

13

13

para

2 . Medios

Capítulo

obtener información

15

FTP (Protocolo de Transferencia de Archivos). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

.. ...

PRINCIPALES SISTEMAS DE BúSQUEDA DE RECURSOS EN INTERNET .

.............. ...

Archie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

............... ...

Historia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

............... ...

Las bases de datos de Archie . . . . . . . . . . . . . . . . . . . . . . . . .

............... ...

La arquitectura de Archie. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

............... ...

‘Cómo lo hicieron? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . ...

i Cómo funcionaArchie? . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

............... ...

En contacto con Archie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

.............. ...

Ventajas y Desventajas de Archie . . . . . . . . . . . . . . . . . . . . . .

............... ............... ...

Gopher . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

..................................

Historia . . . . . . . . . . . . . . . . . . . . . . . . .

..................................

La arquitectura de Gopher . . . . . . . . . .

...................................

‘Cómo funciona Gopher? . . . . . . . . .

...................................

En contacto con Gopher . . . . . . . . . . .

16

17

17

18

18

19

20

20

21

21

21

22

23

24

i

DISEÑO E IMPLEMENTAC16N DE UN SISTEMA

DISTRIBUIDO PARA UN BUSCAOOR DE WEB

Página

Veronica .

el camino a los servidores Gopher . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ventajas y Desventajas de Gopher. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

WAIS. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Historia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

La arquitectura de WAIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

‘Cómo funciona WAIS? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Encontactocon WAIS. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ventajas y Desventajas de WAIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

WorldWideWeb . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Historia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Laarquitecturade WWW. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Encontactocon WWW . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Árbolesdebúsqueda. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ventajas y Desventajas de WWW. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

25

26

OTROS PRINCIPIOS DE BúSQUEDA. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Neffind. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

El Servicio de Información Knowbot. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Alex . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Sistemas de Archivos Semántico. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

32

32

32

LA NORMA X.500 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.ConceptosyModelo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.1.Nombrado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.2. La base de información del Directorio

...................................

1.3. Operación distribuida. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.3.1. Modelo funcional . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.3.2.Modelodecapas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.3.3. Procedimientos para la operación. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1.4. Administración distribuida . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2. Servicios de Directorio. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.1. Ligamiento y Desligamiento. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.2. Operación de Lectura. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.3.OperacióndeBúsqueda . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.4. Operación de Modificación. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

2.5.OperacióndeAbandono . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3. Protocolos del Directorio. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4 . Algunos tipos de Atributos

y Clases de Objetos

.................................

4.1.Atributos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4.2. Clases de Objetos. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

33

33

35

36

36

37

37

39

40

40

40

40

41

41

41

41

41

42

ANALISIS DE LOS PRINCIPALES SERVICIOS DE BúSQUEDA DE INFORMAC16N. . .

43

43

Flexibilidad en el uso e interacción con el usuario

.................................

Manipulación.organización y manejodelainformación . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Comentario sobre la normaX.500 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

............

Forma en que satisfacen las características clave de un sistema distribuido

Tablacomparativa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Capítulo 3

-

Diseño del Buscador

26

26

27

8

29

29

30

30

30

30

31

31

32

33

43

44

44

46

47

COMO FUNCIONA EL BUSCADOR DE RECURSOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

48

ARQUITECTURA DEL BUSCADOR DE RECURSOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

49

INDICE

Página

ROBOT. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

LAS BASESDEDATOSDE LA ARQUITECTURA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Base de Datos de Sitios. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Bases de Datos de PalabrasClave . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

SERVIDORES

(Primarios y Secundarios) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

DISTRIBUIDORDESOLICITUDESDECONSULTA

...............................

INTERFAZ

DE

USUARIO

....................................................

ARQUITECTURA

GLOBAL

..................................................

Capítulo 4

.Evaluacihn

49

51

51

51

52

54

55

56

57

FUNCIONALIDAD DEL BUSCADORRESPECTO A OTROSBUSCADORES . . . . . . . . . . . .

57

CALIDAD DELA INFORMACIóN QUEENTREGA EL BUSCADOR . . . . . . . . . . . . . . . . . . . .

58

CARACTERíSTICASCLAVE DEL BUSCADOR . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Compartición

de

recursos

....................................................

Apertura . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Concurrencia. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Escalabilidad. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Toleranciaafallas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Transparencia. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

58

58

59

59

59

60

Capítulo 5

-

Conclusiones y Perspectivas

61

CONCLUSIONES . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

62

PERSPECTIVAS. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

62

ANEXOS

deAnexo A

. Manual

67

REQUERIMIENTOS DEL SISTEMA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Requerimientos

de

Hardware

......................................................

.......................................................

Requerimientos

de

Software

67

67

67

INSTALACIóN Y CONFIGURACION DEL SISTEMA....................................

Instalación delAgenteDistribuidor de Solicitudes.....................................

InstalacióndelmóduloCliente . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

InstalacióndelServidordeSolicitudes ...............................................

InstalacióndelRobotBuscador .....................................................

ConfiguracióndelasBasesdeDatos

...............................................

67

68

68

EJECUCIóN DEL SISTEMA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

EjecucióndelServidordeSolicitudes

...............................................

EjecucióndelAgenteDistribuidordeSolicitudes

......................................

EjecucióndelRobotBuscador de Recursos..........................................

Ejecuci6nde la lnterfazdeUsuario .................................................

Utilizando la lnterfaz de usuario. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Requerimientosdelsistemadelusuario

.....................................

69

69

71

74

74

75

75

76

76

77

iii

DISENO E IMPLEMENTAC16NDE UN SISTEMA

DISTRIBUIDO PARAUN BUSCADOR DE WEB

Página

Anexo B

.Manual Técnico

79

PROBLEMAS ENCONTRADOS DURANTELA IMPLEMENTACIÓN DEL SISTEMA . . . . . . .

79

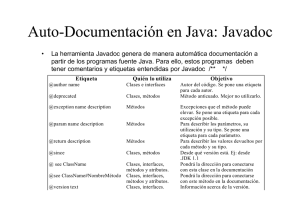

DESCRIPCIóN DELOS MóDULOS COMPONENTES ..................................

80

C6DIGO FUENTE DEL SISTEMA.....................................................

Código fuente del Robot Buscador de Recursos

......................................

ClaseSpider . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Clasespiderlhread . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClasePageVisitor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseHTMLParser . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseVisitor. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseWordsTable. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Clase textTag. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClasewordlnUrl. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseMyProperties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Código fuente del Servidor de Solicitudes

............................................

ClaseDataSase. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseSearchServer. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseSearchServerThread. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Claseserver . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Código fuente del Agente Distribuidor de Solicitudes

..................................

ClaseAgentServer. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Clase AgentServerThread . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseCheckHost. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

C6digo fuente dela lnterfaz de Usuario (Cliente).....................................

ClaseSearchApplet. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Clase Search Template . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseClientRequestEntry . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseRequest. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

ClaseQuickSorf . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

lnterfaz Comparable . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

81

81

81

85

87

92

97

99

106

109

110

111

111

117

118

121

124

125

128

130

134

134

136

142

144

147

148

Glosario

149

Referencias

153

iv

Agradecimientos

Q

uerernos agradecer a nuestra asesora de proyecto, la Dra. Elizabeth Pérez

Cortés por su confianza, apoyoy disposición para llevar a cabo este proyecto

de investigación, sus enseñanzas y sugerencias fueron de vital importancia

para nosotros. Queremos agradecer también a los profesores de la licenciatura que

estuvieron presentes en nuestra formación universitaria por habernos transmitido

sus conocimientos,quesonlabase

de nuestraformaciónprofesional,

y por

habernos dado su orientación, tiempo y apoyo a lo largo de lacarrera.

Agradecemos también a todas las personas que nos ayudaron de una u otra forma

en la realización de este proyecto de investigación, yaque sin su ayuda nos hubiera

tomado mayor esfuerzo.

Finalmente queremos agradecer a nuestras familias y en especial a nuestros padres

por habernos dado en todo momentosuapoyo a lo largo de nuestra formación

universitaria y en la vida; a ellos dedicamos nuestro esfuerzo y dedicación que

estuvieron presentes a lo largo de nuestra carrera en especial durante la realización

de este proyectodeinvestigaciónyaquesuculminaciónrepresentatambiénla

terminación denuestrapreparaciónuniversitaria

y un pasomásennuestra

formación profesional.

V

Introducción

I

nternetesuna

colección demiles y miles de redes conectadas a millonesde usuarios de instituciones

académicas, industriales y de gobierno a través de todo el mundo. Ofrece un gran potencial de colaboración y

comparte recursos tales como documentos, software, información, y servicios. En este ambiente la búsqueda

de recursos es un tópico muy importante. Lo anterior se puede ver de la siguiente manera, si los usuarios no

pueden encontrar los recursos, entonces sólo están aprovechando unapequeña parte de los beneficios que

implica esta gran red.

El tamaño de Internet necesita escalabilidad en los algoritmos utilizados para la búsqueda y localización de

recursos en su granespacio.Una solución muy común es organizar lainformaciónde los recursos enuna

jerarquía. Desafortunadamente, las organizacionesjerárquicas se vuelven ineficientes a medida que los recursos

se van incrementando. Los usuariosdeben comprender cómomás y más componentes anidados se van

estableciendo. Más aún, los usuarios sólo pueden buscar eficientemente la informaciónjerarquizada de acuerdo

a los atributos primarios de organización. La descentralización administrativa de Internet significa que la

información de los recursospuedeprovenir de fuentes variadas y enformatos diferentes. Mientras que los

estándares son de gran ayuda, esdificil especificar estándares que sean adoptados globalmente y porla

tecnología actual. A medida que unagrancantidad

de institucionescontribuyenenla

infraestructura de

información global, será posible establecer varios caminos para la organización y formate0 de la información.

Otra consecuencia de la descentralización de Internet es que los recursos frecuentemente no son anunciados

formalmente. Por ejemplo, muchos servidores de Internet proveen acceso a una gran variedad de software y

documentos, pero los administradores de este servidor no registran estainformaciónen

un directorio de

servicios. Normalmente esta información esanunciada sólo unavezencorreos

electrónicos o mensajes de

noticias. Inclusive, si los recursos son formalmente registrados algunos recursos son de valor sólo por un periodo

corto de tiempo. Los sistemas tradicionales de organización de la información (como los usados en librerías, por

ejemplo) no son buenas opciones debido al cambio tan rápido de la información [OVRK93].

Gran parte de los servicios que se pueden encontrar en Internet, están contenidos enla World Wide Web (o

simplemente el Web). La World Wide Web es parecida a una interconexión de varios sitios que comparten un

formato llamado “Lenguaje de marcado de hipertexto”(o HTML, HiperText Mark-up Languaje). El Web, el cual

está creciendo a razón del 20% mensual (según la Internet Society en 1996), es el campo más impactante en la

red debido a que es extremadamente poderoso, flexible y fácil de usar. La belleza del Web descansa en la manera

en que los recursos (texto, sonido, fotos, video, etc.) están ligados unos con otros. Es por esto que el Web se ha

convertido en un medio muy atractivo de publicidad para la mayoría de las empresas e instituciones de tipo

comercial y por lo mismo, se ha incrementado su tamaño en granmedida.Actualmente las compañías de

tecnología dela computación utilizanel Web como un mediopara acrecentar sus ingresos anuales y han

desarrollado una nueva línea de hardware especial para la navegacidn dentro de él. Todo esto patrocinado en

gran parte por aquellas empresas que se verían principalmente beneficiadas por esta nueva tecnología, la cual

impulsaría aún másla navegación enel Web. De esta forma el Web se ha convertido en lo que es ahora, el

nuevo espacio de publicidad para aquellas empresas.

La entrada de miembros de carácter comercial a la Internet provocó desde sus inicios, un crecimiento elevado de

la comunidad de usuarios y ha rebasado las expectativas de crecimiento de la red. Este descontrol inesperado de

la comercialización dentro de la red ha provocado varios descontentos y frustraciones entre los miembros de la

comunidad del ciberespacio. Debido a que el Web es un medio relativamente barato de comercialización y

propaganda, las empresas llevan a cabo un sin fin de estrategias para hacer que su producto llegue a más y más

1

DISEA0 E IMPLEMENTAC16NDE UN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DE WEB

usuarios. Desafortunadamente estas estrategias no respetan mucho los intereses de

vuelven un aspecto molesto dela Internet.

los usuarios y día a día se

Problemática

Un problema en particular con el que se encuentra cualquier persona novata y no tan novata en la navegación

dentro del Web es: la localización de recursos de inter&.

Dentro de la organización de la Internet, existen varios dominios alos que son incorporados los sitios existentes

en la red. Entre los más importantes están los dominios gubernamentales (.gov), educativos (.edu), comerciales

(.corn) y de organizaciones (.org) que no entran en los dominios anteriores

[LYND93].

El crecimiento de la cantidadde los recursos dentro del Web hace que la localización de recursos específicos sea

cada día más complicada, y no sólo eso, lo que hace más complicada la búsqueda de recursos es la gran cantidad

de información comercial que se encuentra hoy en la Internet y que crece a grandes velocidades. De acuerdo a

información de la Internet Society, el 70% de los sitios registrados en la Internet son de dominio comercial, y

sólo un 10% son sitios de dominioeducativo. Las cifrasanterioresnosreflejanlavelocidad

con laque el

propósito comercial ha superado al propósito inicial de la Internet: La investigación y la educación. Si a esto

aumentamos la naturaleza cambiante del Web en donde los documentos pueden ser modificados en cualquier

momento por los administradores de los sitios, la búsqueda puede complicarse aún más.

Para las personas interesadas en la localización

de recursos del tipo no-comercial dentro del Web, es molesto

o

encontrarse conmucha “basura” informática(denominada así porqueesinformaciónnosolicitada,inútil

carente de sentido) en casi todos los buscadores de recursos del Web. Esto es casi inevitable ya que los métodos

empleados por muchos buscadores de recursos no son lo suficientemente efectivos como para poder identificar a

la información que puedeser “basura” para algunos usuariosy omitirla al momento de reportar los resultados de

búsqueda.

Caso de estudio

Es por todo lo anterior, y sobre todo por la necesidad de la comunidad educativa por obtener información de

carácter didáctico, que tomamos como caso de estudio el diseñar e implementar un buscador de recursos en el

Web.

Objetivos

Los objetivos principales quese persiguen al implementar estebuscador son:

0

Que cumpla con las necesidades de la comunidad educativa.

Que la arquitectura del buscador se base en un Sistema Distribuido el cual integre mecanismos de tolerancia

a fallas y transparencia ensu distribución a la vista delos usuarios.

Estructura del documento

Este documento consta de los siguientes capítulos:

2

INTRODUCCldN

Capítulo 1 - Conceptos preliminares

En este capítulo se presentan conceptos útiles para la comprensión del documento tales como:

0

Sistemas Distribuidos: Se presenta una introducción en donde se habla acerca de la historia de estos sistemas

y cómohanidoevolucionando

así como sus características clave queson:comparticiónderecursos,

apertura, concurrencia, escalabilidad, tolerancia a fallasy transparencia.

Buscadores: Se describenlascaracterísticas,limitaciones

y estrategias debúsquedadeinformaciónen

el

Web.

-

Capítulo 2 Medios para obtener información

En este capítulo se presenta una descripción detallada acerca delfuncionamiento del “Protocolo de Transferencia

deArchivos” (FTP) yaquees

una delasaplicacionesmásimportantesyutilizadasenInternetpara

la

transferencia de archivos. En este capítulo se exponen también los principales sistemas de búsqueda de recursos

en Internet. Además, se hace un análisis comparativo entre ellos de su funcionalidad y eficiencia, y se muestra

un cuadro comparativo resumiendo dicho análisis.

Capítulo 3 -Diseño del Buscador

En este capítulo se hace un planteamiento más específico sobre el problema de la obtención de recursos de

interés para la comunidad educativa en Internet y se expone el diseño del buscador que proponemos para dar

solución a dicho problema, mostrando detalladamente cada entidad de

la arquitectura del sistema.

-

Capítulo 4 Evaluación

En este capítulo se hace un análisis cualitativo de la implementación del buscador propuesto respecto a otros

buscadores existentes, los objetivos planteados así como a las características clave de los Sistemas Distribuidos.

Capítulo 5 - Conclusionesy Perspectivas

En este capítulo se retoman los objetivos y propósitos del proyecto y a partir de un resumen de la evaluación se

hace una reflexión de acuerdo a los objetivos planteados desi lo conseguido en el proyecto fue satisfactorio o no.

Aquí también se mencionan perspectivas de cómo solucionar las fallas encontradas en el capítulo 4 y de algunos

aspectos que no se alcanzaron a cubrir, peroque sin duda, darían un mejor funcionamiento al buscador.

ANEXOS

Anexo A - Manual de Usuario

Aquí se explica cuáles sonlos requerimientos de hardwarey software del sistema, cómo instalarlo y configurarlo

y, cómo debe ser ejecutado. Además se explica cómo el usuario debe hacer uso del buscador y cuáles son los

requerimientos necesarios para queéI pueda hacerlo.

Anexo B - Manual Técnico.

Contiene información técnica acerca de la implementaron del sistema. Esta información abarca los problemas y

lassolucionesa esos problemas que fueronencontrados durante laimplementación, una descripción de los

móduloscomponentes y del código fuente delsistemay,porúltimo

la documentacióncompletadel código

empleado en la implementación del

buscador; todo esto con el fin de

que desarrolladores posteriores puedan

entender y modificareste sistema de la formaque les parezca más conveniente.

Glosario

En esta sección se incluyen todas las palabras técnicas utilizadas en este documento junto con una definición de

cada una de ellas.

3

DlSEfiO E IMPLEMENTAC16N DE UN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DE WEB

Referencias

Aquí se publican todas las referencias bibliográficas

desarrollar este proyecto.

quefueronutilizadasenlainvestigaciónquerequirióel

Notaciones del documento

Dentrodelaestructuradellibro

los términostécnicosseránseñaladosconeltipodeletra

Tahoma y su

significadoselocalizará en elGlosario detérminos técnicos. Además,algunosconceptosimportantesque

se

mencionan dentro del texto serán destacados con el tipo de letraen itcilica.

Las referencias que se utilizaron para la elaboración de este documento se encuentran indicadas a lo largo del

mismoconetiquetasencerradasencorchetes

[ 1. La informacióncompletadeesasreferencias

se obtiene

buscando dichas etiquetas en la sección final de este documento llamada “Referencias”.

4

CAPITULO

1

Conceptos Preliminares

Sistemas Distribuidos

U

n sistema distribuido puede ser visto como una colección de computadoras autónomasenlazadas por una

red, con software diseñado para producir una facilidad integrada de cómputo. Los sistemas distribuidos

son implementados enplataformas de hardware que varían en untamaño que puedeir desde un pequeño

grupo de estaciones de trabajo conectadas por una red de área local hasta la Internet - una colección mundial de

redes de área local y de área amplia que conectan a miles eincluso millones de computadoras [COUG94].

Las aplicaciones de los sistemas distribuidos van desde el establecimiento de facilidades decómputode

propósito general para grupos de usuarios hastasistemasde

comunicación automatizados bancarios y de

multimedia, y abarcan casi todas las aplicaciones comerciales y técnicas de lascomputadoras.

Las características clave de los sistemas distribuidos son soportadas por la compartición de recursos, apertura,

concurrencia, escalabilidad, tolerancia a fallas y transparencia. Estas características son consideradas para el

diseño de software de un sistema distribuido.

La historia de los sistemas distribuidos tiene sus orígenes en el desarrollo de computadoras multiusuario y redes

de computadoras en la década de los 60s y fue estimulada por el desarrollo de estaciones de trabajo personales

de bajo costo, redes de área local y el sistema operativo uND(en los 70s. Estos son principalmente los factores

que contribuyeron al desarrollo de los sistemas distribuidos.

Un sistema distribuido consiste enuna colección de computadorasautónomas conectadas porunaredde

computadoras y equipadas con un software de sistema distribuido. El software de sistema distribuido habilita a

las computadoras a coordinar sus actividades y a compartir los recursos del sistema, como hardware, software y

datos. Los usuarios de un sistema distribuido bien diseñado deberán percibir una facilidad de cómputo individual

e integrada aúncuando éSta esté implementada por varias computadoras enlugares distintos.

El desarrollo de los sistemas distribuidos surgió con la aparición de redes de computadoras de área local de alta

velocidad en el comienzo de los 70s. Más recientemente la disponibilidad de computadoras personales de alto

rendimiento, estaciones de trabajo y servidores ha resultado en una alza para los sistemas distribuidos y una baja

paralas computadoras centralizadas y multiusuario. Estatendencia ha sido acelerada por el desarrollode

software diseñado para dar soporte a la implementación deaplicaciones distribuidas.

Mucha investigación y trabajo de desarrollo han sido realizados en el diseño de sistemas distribuidos y en sus

principios subyacentes. El trabajo continúa, pero ya hay muchas implementaciones prácticas efectivasde

sistemas distribuidos y un cuerpo sustancial de conocimiento teórico y empírico de su diseño.

5

DISENO E IMPLEMENTAC16NDE UN SISTEMA

DISTRIBUIDOPARA UN BUSCADOR DE WEB

Como muchos otros campos de la cienciade la computación, el desarrollo de los sistemas distribuidos ha

progresadoporla formulación de los modelos abstractos para sistemas que establecen los alcancesdelos

requerimientos generales, seguido por el diseño e implementación de sistemas que soportan esos modelos. En las

figuras 1.1 y 1.2 se ilustran las diferencias entre un sistema distribuido y uno centralizado.

Figura 1.1. Sistema distribuido simple.

W

Figura 1.2. Sistema Centralizado multiusuario.

CARACTERhTICAS CLAVE

Seis características clave son primariamente responsables de la utilidad de los sistemas distribuidos. Estas son:

compartición de recursos, apertura, concurrencia, escalabilidad, tolerancia a fallas, y transparencia. Debe

hacersenotarque éstas no son consecuencias automáticas de la distribución, los sistemas y el softwarede

aplicación deben ser cuidadosamente diseñados para de esa forma asegurar que éstos son de fiar.

Comparticih de recursos. El término “recurso” es muy abstracto, pero se caracteriza por el alcance de las

cosas que puedenser compartidas útilmente en unsistema distribuido. El alcance se extiende desde componentes

de hardware tales como discos duros e impresoras hasta entidades de software como archivos, ventanas, bases de

datos y otros objetos de datos.

6

CONCEPTOS PRELIMINARES

Losusuariosde sistemas, tanto centralizados como distribuidos, están acostumbrados a los beneficiosde la

compartición de recursos. Los beneficios del acceso compartido a un sistema de archivos sencillo con bases de

los

datos, programas, documentación y otrainformación fueron primero reconocidos con laapariciónde

sistemas multiusuario o de tiempo compartido en los comienzos de los 60s y los sistemas UNIX multiusuario en

los 70s.

0

Dispositivos de hardware tales comoimpresoras, discos duros de gran capacidad y otros periféricosson

compartidos por conveniencia y para reducir costos.

La compartición de datos es un requisito esencial en muchas aplicaciones de computadoras.

J Desarrolladores de software trabajando en equipo pueden necesitar acceso al trabajo de cada uno del

equipo y pueden compartir las mismas herramientas de desarrollo, requiriendo solo unacopiade

compiladores, librerías de procedimiento, editores y ayudas para depurar; cuando se requiera que una

herramienta de desarrollo o una nueva versión de un compilador sea instalada, todoslosusuarios

obtienen acceso inmediatamente a ellas.

J Muchas aplicaciones comerciales habilitan a los usuarios para accesar objetos de datos compartidos en

una base de datos sencilla que esté activa.

L a apertura. La apertura de un sistema de computadora es la característica que determina si el sistema puede

ser extendido en varias formas. Un sistema puede ser abierto o cerrado con respecto a extensiones de hardware por ejemplo, la adición de periféricos, memoria o interfaces de comunicación - o con respecto a extensiones de

software - la adición de nuevas características de un sistema operativo, protocolos de comunicación y servicios

de compartición de recursos. La apertura de los sistemas distribuidos está determinada primariamente por el

grado en el cual nuevos servicios pueden ser adicionados sin afectar o duplicar los servicios existentes.

La apertura es alcanzada especificando y documentando las interfaces de software clave y haciéndolos

disponibles a desarrolladores de software. Es decir que las interfaces clave sean publicadas.

Históricamente, los sistemas de computadoras fueron bastante cerrados. Ejecutaban programas en un ámbito de

lenguajes de programación pero ellos no permitian a los desarrolladores de aplicaciones aumentar las semánticas

de los lenguajes paraexplotar características de sistema operativoo hardware nuevos.

Los sistemas que están diseñados para soportar compartición de recursos, en este sentido, son llamados sistemas

distribuidos abiertos para enfatizar el hecho que ellos son extensibles. Estos pueden ser extendidos en el nivel de

hardware por la adición de computadoras en la red y en el nivel de software por la introducción de nuevos

servicios, habilitando programas de aplicación para compartir recursos.

En resumen:

0

0

Los sistemas abiertos son caracterizados por el hecho de que sus interfaces claves son publicadas.

Los sistemas distribuidos abiertos están basadosenlaprovisión

de un mecanismo decomunicaciónde

interproceso uniforme e interfaces publicadas para accesar a recursos compartidos.

Los sistemas distribuidos abiertos pueden ser construidos desde hardware y software heterogéneos,

posiblemente de diferentes distribuidores. Pero la conformación de cada componente a ser publicado como

estándardebeser

cuidadosamente probado y certificado silos usuarios van a estar protegidos dela

responsabilidad de la resolución de problemas de integración del sistema.

Concurrencia. Cuando muchos procesos existen enunacomputadoraindividual

decimos queestánsiendo

ejecutados concurrentemente (como cada proceso sólo existe lo quedure el programaen ejecución, la

coexistencia implica concurrencia de ejecución.). Si la computadora está equipada con un procesador central

7

DISEÑOE IMPLEMENTAC16N DE UN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DE WEB

individual, esto se logra partiendo en pequeñas porciones cada proceso. Si la computadora tiene n procesadores,

entonces hasta n procesos pueden ser ejecutados simultáneamente, esto es, en paralelo.

En los sistemas distribuidos hay muchas computadoras, cada una, con uno o más procesadores centrales. Si hay

m computadorasen un sistema distribuido con un procesador central cadauna, entonces hasta m procesos

pueden correr en paralelo siempre y cuando éstos estén localizados en diferentes computadoras.

En un sistema distribuido que esté basado en el modelo de compartición de recursos descrito anteriormente, las

oportunidades para la ejecución en paralelo ocurren por dos razones.

l . Muchos usuarios invocan simultáneamente comandos o interactúan con programas de aplicación.

2. Muchos procesos de servidor corren concurrentemente, cada uno respondiendo a diferentes solicitudes del

proceso cliente.

Resumiendo, la concurrencia y la ejecución enparalelo se originan naturalmente en lossistemas distribuidos con

las actividades individuales de los usuarios, la independencia de los recursos y la localización de procesos de

servidor en computadoras separadas. La separación de esas actividades habilita el proceso para actuar en paralelo

encomputadoras separadas. Los accesos concurrentes y actualizaciones a recursos compartidosdebenser

sincronizados.

Escalabilidad. Los sistemas distribuidos operan efectiva y eficientemente en muchas escalas distintas. El

sistema distribuido más pequeño que puede llevarse a la práctica, probablemente consiste de dos estaciones de

trabajo y un servidor de archivos, mientras que un sistema distribuido construido alrededor de una red de área

local puede contener varios cientos de estaciones de trabajo y muchos servidores de archivos, de impresión y de

otros propósitos especiales. Varias redes de árealocalsonamenudo

interconectadas ainter-redes, y éstas

pueden contener muchos miles de computadoras que forman un sistema distribuido individual, habilitando

recursos a ser compartidos entre todos ellos.

El software de sistema y aplicación no debería necesitar ser cambiado cuandola escala del sistema crezca. Esta

característica es lograda hasta un grado significativo en la mayoría de los sistemas y componentes distribuidos

actuales, pero, es un área en la cual se requiere de una investigación másp r o h d a y en progreso para acomodar

los sistemas de gran escala y aplicaciones que son probables a surgircomo incrementos en inter-redes.

La necesidad de la escalabilidad no es sólo un problema de hardware o de desempeño de una red. Esta cuestión

penetraencasi

todo aspecto de sistemas distribuidos. Ensistemas centralizados de computadoras,algunos

recursos compartidos - memoria, procesadores, canales de entrada-salida - están en provisión limitada y no

pueden ser replicados indefinidamente. En los sistemas distribuidos, la limitación en la provisión de algunos de

estos recursos es automáticamente removida - esto se ha notado ya que puede haber un número de computadoras

potencialmente ilimitado, cada uno con memoria, uno o más procesadores centrales y canales de entrada-salida.

Otras limitaciones pueden aparecer si el diseño delsistema no reconoce explícitamente lanecesidadde

escalabilidad.

Tolerancia a fallas. Los sistemas de computación a menudo fallan. Cuando las fallas ocurren en hardware

softwarelos programaspueden producir resultados incorrectos o ellos pueden detenerse antes dehaber

completado la computación a la queestaban destinados.

0

El diseño de sistemas de computadoras resistentes a fallas está basado en dos aproximaciones, ambas deben ser

desplegadas para manejar cada falla:

1. La redundancia de hardware: El uso de componentes redundantes.

2. Recuperación de software: El diseño de programas para recuperación de las fallas.

8

CONCEPTOS PRELIMINARES

Para producir sistemas que sean tolerantes a fallas de hardware, dos computadoras interconectadas a menudo

emplean una aplicación sencilla, una de ellas espera a la otra, es decir, si una falla la otra toma el lugar de la que

falló.

La asignación de hardware redundante requerida para la tolerancia a fallas puede ser designada de tal manera

que el hardware sea explotado para actividades no críticas cuando no haya errores presentes. Por ejemplo, una

base de datos puede ser replicada en muchos servidores para asegurarse de que losdatos permanezcan accesibles

después de la falla de un servidor individual. Los servidores pueden ser diseñados para detectar fallas en sus los

servidores asociados a ellos. Cuando una falla es detectada en un servidor, los clientes son redireccionados a los

servidores restantes. Mediante técnicas como ésta, la tolerancia a algunos tipos de fallas del hardware puede ser

suministrada en sistemas distribuidos a un costo relativamente bajo.

La recuperación de software involucra o requiere el diseño del software paraque el estado de datos permanentes

puedan ser recuperados cuando una falla es detectada. En general, las computaciones realizadas por algunos

programas estarán incompletas cuando una falla ocurra, y los datos permanentes que estos actualizan (como

archivos y otro material almacenado) pueden noestar en un estado consistente.

Transparencia. La transparencia está definida comoel encubrimiento al usuario delaseparaciónde

componentes en un sistemadistribuido para que elsistema sea percibido comouno solo, enlugardeuna

colección de componentes independientes. Las implicaciones de la transparencia son una mayor influencia en el

diseño del software del sistema.

Laseparaciónde componentes es unapropiedadinherentedelos

sistemasdistribuidos. Sus consecuencias

incluyen la necesidad de comunicación, manejo del sistema explícito y técnicas de integración. La separación

permitela verdadera ejecución de programas en paralelo, la contención de las fallas decomponentes y

recuperación de las fallas sin perturbación del sistema completo, el uso del aislamiento y control de canales de

comunicación comométodo para reforzar las políticas de seguridad y protección, y el crecimiento o la

contracción del sistema a través de la adición o substracción de componentes.

El manual de referencia ANSA [ANSA,19891, y el modelo de referencia para proceso distribuido abierto de la

IS0 (M-ODP) [ISO, 19921 identifican 8 formas de transparencia. Estas formas proveen un recuento útil de la

motivación y metaspara sistemas distribuidos:

1. Transparencia al acceso: Habilita objetos de información locales y remotos para ser accesados utilizando

operaciones idénticas.

2. Transparencia a la localización: Habilita objetos de información para ser accesados sin conocimiento de su

localización.

3. Transparencia en la concurrencia: Habilita varios procesos a operar concurrentemente utilizando objetos de

información compartida sin interferencia entre ellos.

Habilita múltiples instancias de objetos de información a ser utilizadas

4. Transparenciaenlareplicación:

para incrementar confiabilidad y desempeño sin conocimiento de la réplica por usuarios o programas de

aplicación.

5. Transparencia en las fallas: Habilita el encubrimiento defallas, permitiendo a losusuarios y a los

programas de aplicación completar sus tareas a pesar de la falla de componentes de hardware o software.

6. Transparencia en la migración: Permite el movimiento de objetos de información dentro de un sistema sin

afectar la operación de los usuarios o programas de aplicación.

7 . Transparencia en el rendimiento: Permite al sistema ser reconfigurado para mejorar el rendimiento según

varíen las cargas.

8 . Transparencia en la escalabilidad: Permite al sistema y a las aplicaciones crecer en escala sin cambiar la

estructura del sistema o los algoritmos de aplicación.

9

OISEÑO E IMPLEMENTAC16NDE UN SISTEMA

DISTRIBUIDO PARAUN BUSCADOR DE WEB

Las dos transparencias más importantes son acceso y localización; su presencia o ausencia son las que más

fuertemente afectan a la distribución de los recursos distribuidos. Estas, en conjunto, son a veces referidas como

transparenciade red. La transparencia de red provee un grado similarde anonimato para recursos queson

encontrados en sistemas de computación centralizados.

BUSCADORES (Search Engines)

Durantemuchos años y de manera independiente al Web, se han realizado investigaciones en el áreade

recuperaciónde información descubriendo algunas limitaciones para el Web. El Web no va a responderlas

preguntas del usuario; incluso no las entenderá. Todo lo que hace es almacenar algunos documentos que pueden

contener alguna información de utilidad para el usuario. El objetivo principal de la recuperación de información

es seleccionar documentos de una enorme cantidad existente que encajen en alguna solicituddebúsqueda

proporcionada por el usuario. Esto se lleva a cabo por medio de un buscador (o Search Engine). Los buscadores

trabajan de acuerdo a dos principios:

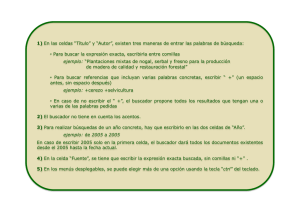

Los buscadores booleanos buscan palabras simples que son combinadas conoperadores lógicos como A N D , OR

y NOT. Si el buscador encuentra documentos que encajen exactamente con la solicitud, éste los regresará, de

otra manera, los documentos son descartados. La figura 1.3 ilustra el funcionamiento de estos operadores.

P Eloperador AND busca todos los documentosque tienentodaslas

palabras conectadas con AND. La

solicitud Internet AND escuelas busca todos losdocumentos con las palabras “Internet” y “escuelas”.

P El operador OR busca todos los documentos que contengan cualquiera de las palabras conectadas con OR.

Lasolicitud Internet OR escuelas va a buscartodoslosdocumentosque

contengan cualquieradelas

palabras “Internet” o “escuelas”.

P El operador NOT puede ser utilizado para excluir algunos documentos. Por ejemplo, la solicitud Internet

NOT escuelas buscará todos los documentos quecontengan la palabra “Internet” y no contengan la palabra

“escuelas”.

AND

OR

NOT

Figura 1.3. Operadores booleanos

Desde luego los sistemas booleanos tienen sus limitaciones, una de ellas es la necesidad de aprender un lenguaje

artificial para especificar búsquedas complejas. Un método alternativo, llamadobúsquedaprobabilística,no

requiere términos complicados para realizar búsquedas. Elusuarioproporciona su solicitud en un lenguaje

natural acerca de los temas relacionados. Entonces el buscadorprobabilístico regresa todos los documentos que

coincidieron con la búsqueda enuna lista ordenada, en la cual las mejores coincidencias se presentan primero.

La solicitud “Dame todos los documentos relacionados a la introducción de Internet en las escuelas” no sólo

regresarán documentos que contengan las palabras “Internet” y “escuelas” sino que también documentos más

relacionados.

10

CONCEPTOS PRELIMINARES

Desafortunadamente, durante muchos años la búsqueda de información se ha enfocado a situaciones donde la

colección de documentos era local y estática. Los conceptos no han sido fácilmente transformados a un ambiente

dinámico y global.

Hasta ahora, la mejor manera es colectar información sobre todos los documentos distribuidos y almacenarlos

localmente en un solo servidor, una vez esto, se pueden aplicar todas las técnicas tradicionales para la obtención

de la información. Este método ha probado ser, hasta ahora, el más exitoso de los experimentos acerca de la

obtención de información distribuida.

Estrategias debúsqueda

A continuación se discuten cuatro estrategias de búsqueda en el Web:

Navegacion directa.

hboles de búsqueda para el Web.

indices de búsqueda para el Web.

Filtrado automático de newsgroups.

Navegación directa

Si bien el término Navegación no nos indica una estrategia muy eficiente de búsqueda, es inevitable para poder

llevar a cabo una búsqueda exitosa en el Web. La navegación directa es la parte más importante en la última fase

de la búsqueda, debido a que muchaspáginas de Web tienen apuntadores a información relevante. Si una página

no es exactamente lo que se busca, una de las referencias debe apuntar a una página con mejor información.

La navegación directa también implica adivinar las direcciones Web (o URL, por sus siglas en inglés: Universal

Resource Locators). Parece razonable, por ejemplo, que la Universidad de Stanford tenga la siguiente dirección

en el Web: httD://www.stanford.edu/. Desde luego esto no siempre es cierto, ya que si deseáramos adivinar la

dirección en el Web de la serie de televisión X-Files, uno pensaría que su dirección en el Web es: http://www.xfiles.com o algo parecido. Nos podemos dar cuenta que de esta manera, adivinar las direcciones de Web de

algunos sitios podría llevamos algo de tiempo ya que no siempre son simples de deducir, como en el ejemplo

anterior, nos llevaría algo de tiempo adivinar que la verdadera direcciónWeb es httP://www,thex-files.com.

Árboles de búsqueda del Web

Si la navegación directa no nos lleva al objetivo, la asistencia de computadoras puedeser utilizada. Un árbol de

búsqueda del Web (librería de temas, catálogos, etc.) es un servidor de Web especializado. Sus contenidos son

actualizados manualmente y jerárquicamente estructurados, los cuales listan recursos en el Web junto con sus

comentarios.

Cualquier recurso en el Web puede ser encontrado en un árbol de búsqueda siempre que una referencia a é1 se

haya registrado en los árboles de búsqueda. También, si un recurso se lista en una categoría incorrecta o bajo un

término incorrecto, posiblemente nunca podría ser encontrado. Yahoo es el árbol de búsqueda más grande y más

conocido. Normalmente Yahoo acepta una liga a cualquier página. El URL de Yahoo es httD://www.vahoo.com

(ver figura 1.4).

11

DISENO E IMPLEMENTAC16N DE UN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DE WEB

I

I

I

I

I

j

...

I

Education

I

Institutes

I

Labor

...

Figura 1.4. Parte de los niveles del árbol de Yahoo.

Un árbol de búsqueda como Yahoo puede ser rastreado en dos maneras diferentes:

Búsqueda manual: Navegando a través de los árboles de búsqueda.

La búsqueda de información se puede realizar a través de la navegacibn directa del árbol de búsqueda.

La información concerniente al Web en las escuelas puede ser encontrada bajo la siguiente secuencia de

términos: Culture

Education

Computers 3 Networks

Internet. Desde luego, lasiguiente

secuencia también es válida: Computer Internet Education. Esta variedad de formas de acceder a la

información es consecuencia de la falta de un esquema declasificación jerárquico, universal y fuente de

toda la información.

+

+

+

+

+

Búsqueda automática utilizando unbuscador.

Un árbol de búsqueda de Web puede crecer bastante, haciendo dificil encontrar un tema en parhcular.

Por esta razón, para ayudar a los usuarios a encontrar un tema específico, el proveedor del árbol de

búsqueda instala frecuentemente un buscador para suárbol. Desde luego, éste buscará sólo enel

contenido del árbol. No buscará en la información contenida en los documentos y por esta razón puede

fácilmente omitir información importante.

indices de búsqueda en elWeb

Tal como los árboles de búsqueda del Web, los indices de búsqueda son servidores especializados que ofrecen

unarevisión de los contenidos del Web. De formaopuestaa los árboles de búsqueda, sus contenidosson

construidos automáticamente. Tales servidores son los de Altavista, Lycos, HotBot, Infoseek entre otros.

La información es recolectada por robots (también conocidos como spiders, gatherers, crawlers, ants o worms;

los cuales son programas que recuperan información del Web) que intentan encontrar tantas páginas de Internet

como sean posibles. Un robot accesa una página de Web, analiza su contenido y agrega todas las referencias (o

ligas de hipertexto) de la página accesada a una lista de páginas a indexar (figura 1S ) . Entonces continuará con

la siguiente página que se encuentra en esa lista. Estos robots han analizado más de 30 millones de páginas en

más de 300,000 servidores (hasta noviembre de 1996) [KOSM98].

12

CONCEPTOS PRELIMINARES

Búsquedas de

los usuarios

Search engine

Res ondc alas búsquedas

lndexa

continuamente

usan!o e¡ indice de palabras

páginas deWcb

I-

PdginasWcb

Figura 1.5. Indices de búsqueda del Web.

Mediante el análisis, es construido un enorme índice con todas las palabras contenidas en las páginas. Entonces

un segundo programa, el buscador, permite las búsquedas en este índice. Con un índice como éste, no es posible

la navegacidn, sólo el acceso mediante el buscador. Los indicesdelos buscadores del Web padecendelas

mismas restricciones que los árboles de búsqueda. El buscador, sólo puede encontrar lo que previamente se

había indexado. Una página que todavía no haya sido alcanzada por el robot no puede ser encontrada por el

buscador. Desde luego, como la indexación de las páginas es automática, más páginas son accesadas por los

buscadores que por los árboles de búsqueda.

Filtrado automático de Newsgroups

Algunos de losindices de búsqueda permiten la búsqueda enartículos de noticias (figura 1.6) que son publicados

recientemente. Estos actúan como filtros automáticos querastrean y almacenan los artículos denoticiasy

mensajes en listas de correo tan pronto como son publicados y construyen un índice que puede ser revisado por

un buscador como se mencionó anteriormente. Desde luego, los filtros de mensajes denoticiastienen un

componente adicional para hacer el filtrado. Un programa

especial

llamado

agente, hace

búsquedas

periódicamente de acuerdo a los perfiles de los usuarios. Estos perfiles de usuarios contienen una solicitud de

búsqueda e información adicional acerca de cuándo la búsqueda debe ser ejecutada y qué debe hacerse con los

artículos que coincidieron. Normalmente las 10 primeras líneas de cualquier artículo que coincida son enviadas

vía correo electrónico diaria o semanalmente.

Búsquedas de

los usuarios

de

Artículos

Search engine

Buscaautomiticay

periódicamente

Responde a las búsquedas

usando el índice de palabras

lndcxa continuamente

páginas deWeb

Articulas de

noticiar

Figura 1.6. Filtrado de noticias.

13

CAPITULO

2

Medíos para obtener Información

FTP (Protocolo de transferencia de archivos)

U

na de las aplicaciones más importantes y más usadas de Internetes la transferencia de archivos. A través

de la transferencia de archivos se puede localizar en Internet cualquier clase de información que pueda

ser almacenada en una computadora.

Lo cierto es que a través de este sistema se tiene acceso a cualquier programa de computadora de dominio

público, a cualquier información de las publicadas en las revistas de informática, a muchos archivos y bases de

datos públicos, entre otras cosas.

La aplicación que realiza esta operación se llama “Protocolo de Transferencia de Archivos” (o FTP por sus

siglas en inglés: File Transfer Protocol). Este programa es un protocolo del nivel de aplicación que permite que

computadoras con sistemas operativos muy distintos, puedan intercambiar archivosentre sí sin ningún problema.

No importa donde estén situadas las computadoras, cómo estén conectadas a Internet o qué sistema operativo

estén utilizando. Si las computadoras son capaces de entender el protocolo FTP,entonces se podrán intercambiar

archivos entre sí [CRUC90].

Dado que existen distintas formas de almacenar los archivos (ASCII, binario, comprimido, etc.) y que también

existen distintas formas de manipular tanto los archivos como la estructura de directorio donde se encuentra, el

programa FTP no es un programa sencillo. FTP utiliza el sistema cliente/servidor, esto quiere decir que para que

esta aplicación funcione correctamente, se necesita tener instalado un programa cliente en la computadora del

usuario - computadora local -, y un programa servidor en la computadora remota -sitio remoto-.

Cuando el programa cliente se pone en contacto con el programa servidor, cualquier comando que el usuario

teclee en su computadora será interpretado por su software cliente, y si éste ve que el comando va dirigido al

servidor, le pasará el comando al mismo para que actúe en consecuencia.

Para copiar archivos de una computadora remota a una local, pueden darse dos casos: que se tenga cuenta en la

computadora remota o que no.

En el primer caso, se accede a lacomputadoraremotaespecificando

el nombredeacceso y laclave, y a

continuación se utilizan los comandos adecuados que nos permitan copiar un archivo d o desde la computadora

remota.

En el segundo caso, si no se tiene cuenta en la computadora remota, entoncesse introduce como identificador de

usuario la palabra “anonymus” (anónimo). El identificativo “anonymous” sirve para que los usuarios de FTP

puedan acceder a la información deacceso público que la mayoría delos sitios ponen a disposición de todos.

La forma de utilizar laaplicación FTP es tecleando la siguiente línea:

%ftp nombre-de-la-computadora -remota

15

DISENOE IMPLEMENTACIbN DE UN SISTEMA

DISTRIBUIDO PARAUN BUSCADOR DE WEB

La computadora remota puede ser una computadora de la misma compañía, de la misma ciudad o de cualquier

otra parte del mundo que esté conectada a Internet. La forma de trabajar para todos estos casos es idéntica. El

esquema generalpara la transferencia de archivos se ejemplifica en la siguiente figura.

Figura 2.1: Transferencia de archivos.

PRINCIPALES SISTEMAS DE BúSQUEDA DE RECURSOSEN

INTERNET

Un número de sitios de Internet corren en sistemas centralizados que permiten la localización de información

acerca de personas y otros tipos de recursos en Internet. Como una introducción aeste tema podemos mencionar,

por ejemplo, que el servicio Whois es usado por centros de información de redes y otras organizaciones para

almacenar información perteneciente a los usuarios registrados y sitiosde red. Desde luego, este tipode

servidores sólo almacena una pequeña parte de la información existente en Internet. M á s aún, esta información

se vuelve inconsistente debido a que los usuarios olvidan registrarse en estas bases de datos. Una manera muy

popular de sobrellevar este problema es llenando la base dedatos basándose en información existente en algunos

recursos de información, sin necesitar de esfuerzos individuales de los administradores de los sitios. Esta técnica

es la base de Archie, el cual actualiza sus bases de datos realizando recursivamente listados de directorios a cada

sitio una vez por mes. Debido a que Archie proporciona indices, las búsquedas no son realizadas a la manera de

una estructura jerárquica como los nombres de los servidores de Internet. Por otra parte, la World-Wide Web

soporta dos modelosde búsqueda. Parte de la información contenida en laW W está basada en el paradigma de

las ligas de hipertexto de tal manera que los usuarios pueden explorar la información seleccionando las ligas a

otra información. Otras partes consisten de indices, los cuales el usuario encuentra al explorar el espacio del

hipertexto. Los Servidores de Información de Área Extensa(WMS - Wide Area Information Servers), permiten a

los usuarios buscar y obtener documentos y muchos otros tipos de información a través de bases de datos

indizadas en todo el espacio de información de Internet. Otro sistema, Gopher, provee a los usuarios de una

interfaz uniforme para varios tipos diferentes de redes de información. Ofrece al usuario un sistema de menú

jerárquico, permitiendo al usuario tener acceso a muchos de los sistemas que ya estén listados, así como varios

directorios telefónicos en línea, catálogos de librerías, etc. [HOWG91]

A continuación se proporciona una descripción más detallada sobre la arquitecturade estos sistemas de búsqueda

de recursos, cómo trabajan, y cómo manejan la información.

16

MEDIOS PARA OBTENER INFORMACION

ARCHIE

Historia

El servicio Archie ayuda a resolver el problema de localizar archivos por atributo dentro de Internet. Archie fue

desarrollado en la Universidad de McGill por Alan Emtage y Peter Deutch [EMTA92]. Los servidores de Archie

centralizanlainformaciónindizadapor

el nombrede los archivosqueseencuentrandisponiblesatravés

de

varios miles de sitios de archivos de dominio público en la Internet.

Los FTP anónimos surgieron rápidamente para brindar la oportunidad de buscar archivos en los repositorios de

laRed,perodurantemuchotiempolaexistencia

de archivos era conocida sólo porcontactointerpersonalde

unos usuarios con otros a través de la red. Parte del aprendizaje para convertirse en

un guní de red consistía en

a las conferenciasnecesariasparasaberdóndeestabaocultala

conocerlassuficientespersonasyacudir

información.

EstofuncionababiencuandoInternetera

una

red

de

dimensiones

pequeñas

utilizada

únicamente

por

profesionales dela computación.AhoraqueInternetproporcionarecursosparaelpúblicoengeneral,el

mecanismo de “los viejos tiempos” ya no funciona.

Uno se puede enterar de que existen

ciertas bases de datos y programas de dominio público o ciertos dominios

públicos,peroes

difícil encontrarlos. Archie es un sistemaquepermiteexplorarindicesen

los servidores

públicos especiales. Aquíes donde se debe empezar si se están buscando programas, datos o archivos de texto.

Hasta 1995, Archie catalogaba cerca de 1200 servidores y 2.5 millones de archivos [OREA92]. Como usuario,

o que

se le puede solicitar que encuentre nombres de archivo que correspondan a ciertos criterios de búsqueda

muestre archivos que contengan ciertas palabras. En la figura 2.2 se muestra la funcionalidad del sistema Archie.

Este devuelve a los clientes los nombres de archivos que concuerdan con su criterio de búsqueda y el nombre de

los servidoresquecontienenesosarchivos.Unavezquesehayadecididocuál

de esosarchivosesel

conveniente, se puede trasladar a la computadora cliente conFTP anónimo.

base de datos

archie

Figura 2.2: El sistema cliente-servidor en Archie.

17

DISENO E IMPLEMENTAC16N DEUN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DEWEB

Las basesde datos de Archie

Archie ofrece actualmente dos bases de datos:Archivos y Whatis. La base de datos Archivos, ordena los nombres

de archivo disponibles de cientos de sitios FTP. Archie actualiza automáticamente las bases de datos Archivos.

Los usuariospueden consultar nombres de archivos dentro de estas bases de datos que coincidan con:

Patrones especificados.

Unalistade archivos FTP.

Una lista de archivos disponibles en un sitio especificado.

La base de datos Whatis contiene los nombres y las descripciones de paquetes de software, documentos y otra

información disponible en Internet. Los registros incluyen cadenas de texto que consisten de palabras clave y se

les asocian descripciones. Así los usuarios pueden llevar a cabo búsquedas de cadenas en ambas partes, en las

palabras clave y en las descripciones correspondientes. La base de datos Whatis es mantenida manualmente por

el administrador del sistemahase de datos, y la información delos archivos es introducida manualmente.

¿Cómo se utiliza la base de datos Whatis?. Si se conoce el nombre de un archivo o directorio (o partedel

nombre), se puede realizar una búsqueda conArchie en la Base de Datos de Archivos de Internet. Sin embargo,

¿qué ocurre si sesabe lo que se quiere buscar, pero no se conoce su nombre?. Para facilitar la búsqueda en estos

casos, Archie mantiene una segunda colección de información denominada la Base de Datos de Descripción de

Sofhyare. Esta base de datos contiene descripciones breves de miles de programas, documentos y archivos de

datos que se encuentran en los servidores FTP anónimo.

Para realizar búsquedasen esta base de datos se utiliza la orden whatis. Hay que escribir la orden seguida de una

palabra. ARCHIE buscará en la Base de Datos de Descripción de Software y mostrará todos los registros que

contengan la palabra especificada. Cada registro contiene una breve descripción y un nombre de archivo. Si la

descripción representa la información quebusca,podráutilizarse

elnombre delarchivoindicadopara

encontrarlo con Archie.

Pero, ¿de dónde provienen estos registros?. Siempre que un usuario comparte un

archivo vía FTP anónimo,

envía una breve descripción de su contenido a los administradores de Archie que incluirán en la Base de Datos

de Descripción de Software. Por esta razón, existe una restricción que limita la efectividad de la orden whatis. Si

el usuario quecreó el archivo que se está buscando no envía la descripción, no se encontrará en la Base de Datos

de Descripción del Software. Además, al contrario que en la Base de Datos de Archivos de Internet, la Base de

Datos de Descripción de Software no se actualiza de formaregular.

Deben hacerse dos consideraciones. Primero, la orden whatis realiza una búsqueda normalignorandola

diferencia entre letras mayúsculas y minúsculas. Segundo, a menudo apareceránregistros que notienen nada que

ver con la informaciónque se está buscando.

Por Último debe tenerse en cuenta que whatis no realiza una búsqueda completa en la Base de

Datos de Archivos

de Internet. Sólo se hace la búsqueda en los registros de la Base de Datos de Descripción de Software. Por

ejemplo, varios servidores FTP anónimo tienen directorios denominados telephone que contienen información

importante, pero whatis no encuentra estos directorios porque no están en subase de datos.

La arquitectura de Archie

La figura 2.3 describe la arquitectura que implementa el sistema Archie. Los clientes de Archie accesan a ambas

bases de datos a través del Componente de Acceso delUsuario WAC, User Access Component). El Componente

de Recopilación de Datos (DGC, Data Gathering Component) descansa sobre los administradores del sitio FTP,

18

MEDIOS PARA OBTENER INFORMACION

los cualesseencargan deaveriguar los nuevossitios de FTP. Cadavezque un nuevo sitio es reportado, un

registro correspondiente al nuevo sitio es adicionado al archivo descriptor de sitios, el cual lista todos los sitios

FTP conocidos.

ElDGCseconectaperiódicamenteacada

unode los sitiosconocidosy solicita una listarecursivade sus

contenidos. Esta información se mantiene enlas listas preliminares del servidor Archie hasta que es procesado

porelComponentedeMantenimientodeDatos

(DMC, Data-MaintenanceComponent),queconviertelos

listados a formatos que pueden ser aumentados a la base de datos delos archivos. La UAC permite a los usuarios

accesar y consultar servidores deArchie [OVRK93].

Datos de

datos

Base de

ervidores

'Whatis"

Red de comunicacidn

lnterfaz

E-mail

lnterfaz

Telnet

I

sitios FTP

Anijnirnor

I

DGC = Componente de reuni6n de datos

DMC = Componente de mantenimiento de datos

UAC Componente de acceso de usuario

Clientes Archie

Figura 2.3: Arquitectura de Archie

A lolargodelaInternethay

un gran

número

de

computadoras

denominadas

Servidores Archie, que

proporcionan un servicio muyimportante:ayudan alocalizarel nombredelosservidores

FTP anónimoque

contienen un determinado directorio o archivo.

Cuando se precisa encontrar un archivo o directorio por FTP anónimo, todo lo que hay que hacer es decirle a

Archie lo que se está buscando. Archie buscará en sus bases de datos

y mostrará el nombre de cada sitio

FTP

anónimo que almacena ese archivo o directorio. Archie también mostrará el directorio exacto. En consecuencia,

todo lo que se necesita es hacer FTP a uno de esos sitios y copiar el archivo

que se buscaba.

¿Cómo lo hicieron?

La respuesta es: Buscando por toda la red y preguntando a quienes estuvieran ejecutando programas servidores

FTP anónimo para catalogarlos, como se muestra en la figura 2.4. Los perpetradores ejecutan su programa una

vezal mes,elcualseconectaconlosservidoresmencionadosatravés

de FTP. Cuandoseenlazacon

los

servidores, construye un directorio para listar todos los archivos que se encuentran en cada uno de ellos usando

comandos FTP estándar ( 1s -IR, para ser precisos).

19

DISENO E IMPLEMENTACIONDE UN SISTEMA

DISTRIBUIDO PARA UN BUSCADOR DE WEB

+

......

Figura 2.4: Cómo funciona Archie

¿Cómo funciona Archie?

Conceptualmente, el funcionamiento de Archie es muy simple. Como ya se mencionó, a determinados intervalos,

unosprogramas especiales se conectanconcadaservidor

FTP anónimoy copian un listado del directorio

completo de todos los archivos públicos. Estos listados se almacenan en lo que se denomina Base de Datos de

Archivos Internet. Cuando se solicita a Archie que busque un archivo, todo lo que hace es mirar en la base de

datos.

Por ejemplo, cuando un usuario ordena “Encuentra un archivo que contenga la cadena ‘eudora’ en su nombre de

archivo”, Archie explora los directorios catalogados y envía los nombres de archivo que concuerden con la

cadena proporcionada junto con los nombres de los servidores que tienen disponibles tales archivos. Por tal

motivo se volvió obvio que algunas personas eligieron nombres extraños, nada intuitivos para sus archivos. Por

ello, los creadores de Archie pidieron a las personas responsables de cada servidor que les enviaran información

sobre los paquetes más importantes que manejaran, y utilizaron esta información para crear el servicio llamado

whatis ya antes mencionado [WYAA94].

Cuando aumentó el uso de Archie, el servicio se transformó para satisfacer la creciente demanda. Cada servidor

construye un índice de archivos FTP cerca de éI y después los diversos servidores comparten información. Esto

permiteque las actualizaciones sean más oportunas sin sobrecargar la red. En la mayoríadeloscasos,sin

embargo, no hay razón de preocuparse por cómo funciona este sistema. La mayor parte de las tareas que son

realizadas en Archie no se ven, todo lo que se necesita hacer es conectarse a cualquier servidor Archie y buscar

la información que se necesita.

En contacto con Archie

Para utilizar Archie se debe seleccionar un servidor Archie. Existen muchos y todos son equivalentes. Esto

significa que contienen la misma información. Lo más conveniente es buscar el servidor que responda con

mayor rapidez.

Hay tres formas de utilizar un servidor Archie. Primero haciendo un Telnet a un servidor Archie e iniciando una

la comunicación, seejecutará el

conexióncomenzando con el identificador archie. Unavezestablecida

programa Archie. A este programa se le pueden dar instrucciones, una tras otra, y preguntarle sobre un archivo o

directorio determinado. Archie buscará en su base de datos y presentará los resultados. Si no está seguro del

nombredel archivo que se está buscando, Archie tieneuna facilidad denominada servicio “whatis” que

suministra,como ya se mencionó, descripciones de miles de programas, archivos de datos ydocumentos

diferentes.

La segunda forma de utilizar Archie es usandounprograma llamado “cliente Archie” que se ejecutaenla

computadora local. En este caso se indica al cliente Archie qué es lo que se está buscando. El cliente Archie se

20

MEDIOS PARA OBTENER INFORMACION

conectará automáticamente con un servidor Archie, se realizará la búsqueda, el cliente aceptará los resultados

que le envía el servidor y los mostrará en la pantalla. Una vez que se aprende a utilizar Archie, es mucho más

fácil y rápido utilizar un cliente Archie. De esta forma no es necesario iniciar una sesión Telnet, ni recordar las

órdenes de Archie.

Por último, es posible enviar por correo electrónico peticiones a un servidor Archie. Este ejecutará la petición y

enviará los resultados por correo electrónico. Esto puede ser muy útil si no se tiene acceso a un cliente o por