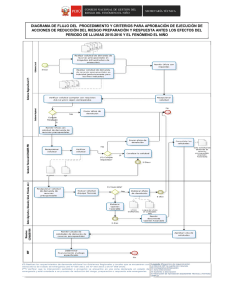

implementación de una aplicación distribuida soportada en web

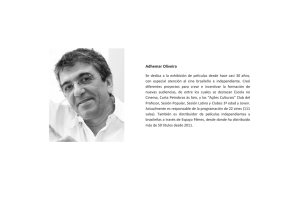

Anuncio