08 Concepto de directiva o política de seguridad

Anuncio

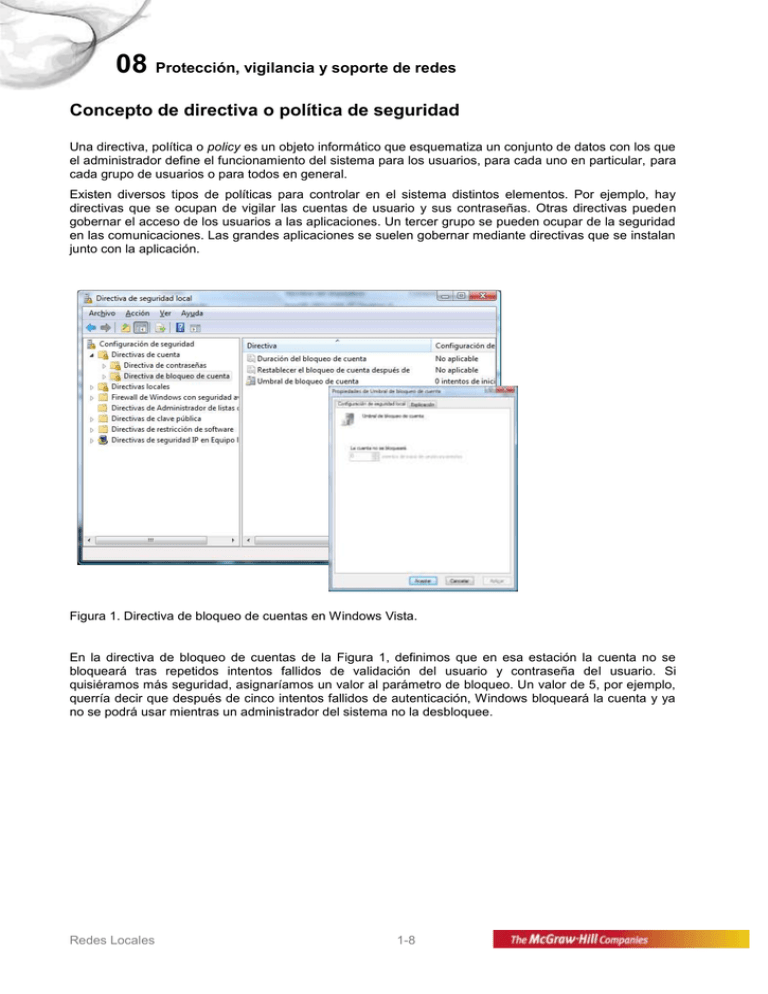

08 Protección, vigilancia y soporte de redes Concepto de directiva o política de seguridad Una directiva, política o policy es un objeto informático que esquematiza un conjunto de datos con los que el administrador define el funcionamiento del sistema para los usuarios, para cada uno en particular, para cada grupo de usuarios o para todos en general. Existen diversos tipos de políticas para controlar en el sistema distintos elementos. Por ejemplo, hay directivas que se ocupan de vigilar las cuentas de usuario y sus contraseñas. Otras directivas pueden gobernar el acceso de los usuarios a las aplicaciones. Un tercer grupo se pueden ocupar de la seguridad en las comunicaciones. Las grandes aplicaciones se suelen gobernar mediante directivas que se instalan junto con la aplicación. Figura 1. Directiva de bloqueo de cuentas en Windows Vista. En la directiva de bloqueo de cuentas de la Figura 1, definimos que en esa estación la cuenta no se bloqueará tras repetidos intentos fallidos de validación del usuario y contraseña del usuario. Si quisiéramos más seguridad, asignaríamos un valor al parámetro de bloqueo. Un valor de 5, por ejemplo, querría decir que después de cinco intentos fallidos de autenticación, Windows bloqueará la cuenta y ya no se podrá usar mientras un administrador del sistema no la desbloquee. Redes Locales 1-8 08 Protección, vigilancia y soporte de redes Figura 2. Directiva de auditoría para el registro de inicios de sesión erróneas sobre un sistema Windows. En la Figura 2, se habilita una directiva de auditoría que registrará los intentos fallidos de inicio de sesión. Cuando el administrador consulte el visor de sucesos de Windows, tendrá a su disposición la información de auditoría sobre todas las tentativas de conexión que no tuvieron éxito. Si observa repetidos intentos con la misma cuenta deducirá que o bien el usuario no recuerda su contraseña o bien alguien está intentando entrar en el sistema tratando de usurpar la cuenta de otro usuario. Redes Locales 2-8 08 Protección, vigilancia y soporte de redes Figura 3. Directiva de inicio de sesión dentro de la asignación de derechos de usuario. Mediante una directiva de inicio de sesión, también podemos indicar al sistema quiénes pueden presentarse en él. De este modo, sólo los usuarios que el administrador considere necesarios podrán iniciar sesión en el sistema (Figura 3). Por ejemplo, en los ordenadores de recursos humanos, en donde se elaboran las nóminas de los trabajadores, sólo podrán presentarse los miembros de ese departamento. Figura 4. Agregando grupos a la directiva de inicio de sesión local en un sistema Windows. Si observamos cómo está configurada esta política (Figura 4) vemos que sólo pueden presentarse en el sistema los administradores, que podrán presentarse para administrar el sistema, y los operadores de copia para hacer copias de seguridad. Cualquier otro usuario que quiera presentarse en el sistema lo tendrá que hacer como invitado y, por tanto, tendrá restringidos sus permisos. A partir de aquí podremos agregar nuevos usuarios o grupos de usuarios. Por ejemplo, en la figura hemos añadido el grupo de usuarios autentificados (Figura 4). Redes Locales 3-8 08 Protección, vigilancia y soporte de redes Figura 5. Deshabilitando la cuenta de invitado del sistema en una directiva local. El administrador también puede tener control sobre muchas otras posibilidades de seguridad. Por ejemplo, en la Figura 5 se ha habilitado una directiva para inhabilitar la cuenta de invitado del sistema. Después de esta operación nadie podrá utilizar la cuenta de invitado del sistema, que es una de las medidas de seguridad primeras que hay que tomar. Si ahora analizamos las cuentas de usuario del sistema, vemos que el usuario invitado está deshabilitado (Figura 6). Redes Locales 4-8 08 Protección, vigilancia y soporte de redes Figura 6. Comprobación en “Usuarios locales y grupos” de Windows del estado de la cuenta de invitado. Ejercicio en laboratorio: Ensayo de soluciones con directivas locales Estudia sobre un ordenador las directivas locales y elige un conjunto de ellas para ensayar soluciones a posibles problemas. Por ejemplo, modifica el bloqueo de cuentas frente a errores de inicio de sesión, establece condiciones de dificultad para la creación de contraseñas, restringe el inicio de sesión local de los usuarios, etcétera. Jerarquía y herencia en directivas y permisos Las directivas están jerarquizadas. De hecho, sobre un objeto informático que es controlado pueden actuar varias directivas simultáneamente, que incluso pueden ser contradictorias entre sí. Ésta es la razón por la que es muy importante el orden en que se ejecutan las políticas, que deben estar ordenadas, aunque su efecto final depende de la aplicación y de la naturaleza de las políticas. Por ejemplo, en un servidor proxy gobernado por políticas, podemos establecer el acceso o su denegación dependiendo del usuario que solicite el acceso, de la dirección IP del equipo desde donde se conecta o podemos controlar el acceso a ciertos servicios y en un determinado horario. En este caso, con que sólo una política sea negativa, se le denegará el acceso aunque cumpla con el resto de condiciones, es decir, aunque el usuario esté autorizado y además lo haga desde un PC permitido para solicitar un servicio al que tiene derecho, se le denegará la conexión si se conecta en un horario no permitido. Consejo: Como las directivas se aplican a un conjunto de equipos o de usuarios, es muy importante ser muy ordenado en la programación y documentación de cada directiva. Una directiva restrictiva que, por error, Redes Locales 5-8 08 Protección, vigilancia y soporte de redes se aplique también al administrador, que es un usuario más, puede cerrar el sistema de tal modo que tengamos que reinstalar el sistema operativo de nuevo partiendo de cero. En otras ocasiones, bastará para conseguir una conexión que se cumpla alguna de las directivas: no será necesario que se cumplan todas a la vez. Por ejemplo, un servidor proxy puede regirse por la siguiente política de acceso: el usuario tendrá acceso a Internet si se presenta con una cuenta de inicio de sesión concreta o bien si se conecta desde algún PC concreto. Éste sería el caso del acceso a Internet de una biblioteca. El bibliotecario puede navegar desde cualquier puesto con su propia cuenta, pero los lectores, que normalmente no tendrán cuenta específica, se presentarán como invitados en los ordenadores de la sala de trabajo de la biblioteca y podrán navegar desde allí, ya que estos ordenadores tendrán unas direcciones IP concretas contempladas en la política de acceso del servidor proxy. Figura 7. Explorador de Windows y fichas de seguridad de un directorio. También hay políticas que se rigen por herencias, es decir, cuando se establecen propiedades a un objeto del sistema, se establecen también las mismas propiedades que dependen de él. Éste es el caso de las políticas de permisos sobre ficheros. En la Figura 7 podemos ver el explorador de ficheros de Windows. Hemos seleccionado un directorio y comprobamos su seguridad. Vemos que el grupo Usuarios tiene tres permisos: lectura y ejecución, mostrar el contenido de la carpeta y leer. Nos parecen insuficientes y añadimos los permisos de modificar y escribir. Tenemos que observar que algunas casillas aparecen suaves y otras fuertes: las suaves representan permisos heredados de carpetas en algún nivel superior. Una vez que hemos incrementado esos permisos, si listamos la misma ficha de seguridad de algún subdirectorio, observaremos que seguimos conservando los cinco permisos de la carpeta del que procede. Además, todas las casillas estarán marcadas suavemente, ya que los permisos se establecieron en el directorio original con posibilidad de herencia en las subcarpetas (Figura 8) Redes Locales 6-8 08 Protección, vigilancia y soporte de redes Figura 8. Comprobación de la herencia de permisos en subdirectorios de Windows. A veces, las jerarquías de políticas se llevan a cabo, no en estamentos dentro de la misma máquina, sino en relación con el entorno de red. Por ejemplo, si un ordenador está integrado en un dominio de un Directorio Activo de Windows, tendremos políticas locales, pero simultáneamente también tendremos políticas del dominio al que pertenece. En este caso, si hay conflicto entre las directivas locales y las del dominio, prevalecerán las del dominio. Por último hay que decir que los sistemas pueden enriquecer su sistema de directivas. Estas mejoras se incorporan al sistema a modo de plantillas que, después de incorporadas, se rellenarán con los parámetros que deseamos personalizar. Por ejemplo, en la Figura 9 se incorpora una plantilla de alta seguridad para estaciones de trabajo denominada hisecws.inf. Después de incorporada, la política de seguridad de nuestro equipo habrá cambiado a un estado mucho más restrictivo para garantizar una alta seguridad. Redes Locales 7-8 08 Protección, vigilancia y soporte de redes Figura 9. Incorporación de una nueva plantilla de seguridad local en Windows. Ejercicio en laboratorio: Creación de una jerarquía de directorios con herencia de permisos. Sobre un disco Windows iniciado con formato NTFS, el único compatible con permisos en Windows, crea una estructura de directorios y subdirectorios. Ahora asigna unos permisos concretos al directorio raíz de la estructura haciendo que se hereden hacia los subdirectorios. Elige un subdirectorio intermedio y rompe en él la herencia de permisos, de modo que sus subdirectorios puedan tener unos permisos distintos de la carpeta raíz. Para la realización del ejercicio deberás tener conocimientos sobre asignación de permisos en Windows, que podrás adquirir siguiendo la ayuda de Windows. Puedes repetir la actividad sobre un sistema Linux y con particiones ext. Redes Locales 8-8