Seguridad en la Mensajería Instantánea (IM)

Anuncio

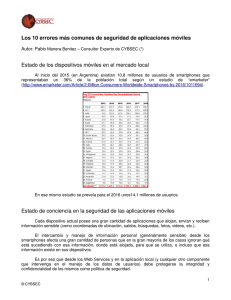

Seguridad en la Mensajería Instantánea (IM) Lic. Julio C. Ardita - CYBSEC S.A. ([email protected]) Introducción Hoy en día mas de 450 millones de personas utilizan la mensajería instantánea (IM). Las organizaciones hoy encuentran un desafío con la IM, ya que la adopción de la tecnología esta siendo presionada por el usuario final y sobre todo teniendo en cuenta que los clientes de IM fueron desarrollados pensados para entornos hogareños y no empresariales, con el consecuente énfasis de la funcionalidad sobre la seguridad. La IM cada vez va ingresando más a las organizaciones creando una nueva capa a tener en cuenta en relación a la seguridad. Los clientes de IM pueden poner en riesgo la información de la compañía a hackers, virus, troyanos, gusanos, robo de información confidencial, etc. Funcionalidad La gran mayoría de los Clientes de IM contiene numerosas funciones de comunicación que permiten que se puedan “tunelizar” a través de los Firewalls de las Organizaciones y es una nueva puerta que queda sin ningún tipo de control. La gran mayoría de los usuarios de IM no conocen los riesgos de seguridad existentes. Riesgos Sin una adecuada gestión de el ambiente de IM, se pueden generar los siguientes riesgos a la Organización: Vulnerabilidades en el Cliente de IM: Como cualquier software, los clientes de IM poseen vulnerabilidades de seguridad que permiten que los intrusos puedan explotarlas en forma remota generando ataques de denegación de servicio consumiendo ancho de banda o comprometiendo la propia Estación de Trabajo. Tráfico no controlado: Típicamente las Organizaciones poseen equipos que protegen el perímetro (Firewalls, IDS, Filtro de Contenido, Antivirus, etc) y bloquean el tráfico malicioso. Muchos Clientes de IM utilizan otros puertos que no son controlados por estas herramientas. A través de esta vía la persona puede recibir programas troyanos. 1 Conexiones abiertas: Cuando se transfieren archivos, se tienen conversaciones por voz o se comparten archivos, en muchos casos se relevan las direcciones IP reales. Robo de identidad: Los Clientes de IM en su mayoría no utilizan niveles de encriptación en el proceso de login. Es muy sencillo capturar el tráfico y obtener usuarios y claves de acceso y luego impersonar a cualquiera robándole la identidad. Robo de información: La habilidad de tener un túnel que pasa todos los equipos para proteger la Organización hace que estos Clientes de IM se puedan utilizar para el envío de información confidencial fuera de la compañía sin ningún tipo de control. Inexistencia de autenticación: Como cada usuario puede elegir su propio nombre de usuario, no hay garantía de que los mensajes que se reciban sean genuinos. Un empleado puede pensar que esta hablando con un colega y en realidad puede estar hablando con un competidor. Uso masivo de Ingeniería social: La IM cada vez se está utilizando más para lanzar ataques de Ingeniería social creando relaciones de confianza con las personas involucradas y luego explotando esas relaciones para obtener información. Análisis de Clientes de IM Muchas organizaciones piensan que bloqueando ciertos puertos conocidos de los programas de IM se soluciona el problema. La realidad demuestra que muchos clientes de IM son “port-agile”, es decir, tratan de localizar puertos que no estén filtrados y tratan de “tunelizar” el tráfico a través de esos puertos. MSN Messenger: Los usuarios se deben loguear en un servicio centralizado para poder localizar otros usuarios. Una vez que la conexión esta establecida, los usuarios se envían mensajes entre ellos directamente. El puerto default del MSN Messenger es el 1863. Si el puerto esta bloqueado, automáticamente trata de utilizar el 80. La transferencia de archivos sucede a través del puerto TCP 6891. Para las conferencias de audio y video se utilizan los puertos UDP 13324 y 13325. Yahoo Instant Messenger: Los usuarios se loguean de forma centralizada para poder localizar otros usuarios. Una vez autenticados y on-line, el usuario puede elegir intercambiar mensajes de forma directa o a través de salas de chateo. El puerto por defecto que utiliza es el 5050. Si el puerto esta bloqueado, automáticamente trata de utilizar el 80. La transferencia de archivos se realiza a través del puerto TCP 4443. 2 Recomendaciones de seguridad Las Organizaciones para poder gestionar la IM deberían implementar lo siguiente: Establecer una política corporativa: Se debería desarrollar un Estándar para la utilización y manejo de la mensajería instantánea, como existe con Internet y el Correo Electrónico. Es importante definir el rol de la mensajería instantánea. La política debería contener que servicios estarán disponibles, que tipo de información puede ser intercambiada, el status del monitoreo y registro, etc. Configuración de los Firewalls: Se deberían bloquear los puertos por defecto de los Clientes comunes asegurándose que solamente las conexiones autorizadas podrán salir por los puertos definidos. Configuración de herramientas de seguridad: Se debe controlar los archivos que se transmiten por esta via, poniendo esta nueva vía bajo el control de Anti-virus, Anti-Spyware, etc. Restricción de Estaciones de Trabajo: Las estaciones de trabajo deberían estar configuradas para no permitir que el propio usuario instale software no autorizado (otros Clientes de IM). Segundad de la Estación de Trabajo: Se deben instalar anti-virus, personal firewall y en lo posible IDS locales para prevenir intrusiones en las Estaciones de Trabajo, ya que son el uso de IM son un posible blanco de ataque. Estas herramientas se deben administrar de forma centralizada. También se deben aplicar patches de seguridad. Centralizar los seteos de los Clientes de IM: Como la configuración del Desktop, se debe trabajar para establecer una política de configuración centralizada para los programas de IM. En este caso se podría activar la encriptación para el tráfico. Monitoreo del tráfico: Se debe monitorear el tráfico de la IM en la propia Compañía para determinar si se están cumpliendo con las políticas definidas. Existen herramientas que permiten capturar el tráfico incluyendo conversaciones, archivos transferidos, etc. Deployment de islas de IM: Si el IM es necesario para trabajar, se puede realizar un implementación interna sin salida a Internet, instalando un Servidor centralizado en la propia Organización y los Clientes de IM se conectarían a este Servidor. CYBSEC S.A. desde 1996 se dedica exclusivamente a prestar servicios profesionales especializados en Seguridad de la Información. Su área de servicios cubre Latinoamérica y más de 200 clientes acreditan la trayectoria empresaria. Para más información: www.cybsec.com. © 2007 CYBSEC S.A. 3