Virus Son pequeños programas de computadora

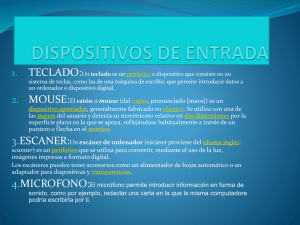

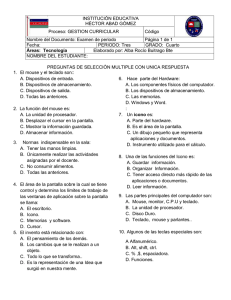

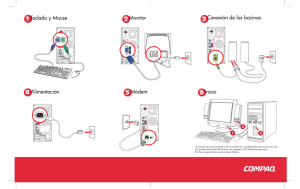

Anuncio

Virus Keyloggers Son pequeños programas de computadora con capacidad de incorporar ("infectar") su código en otros programas, archivos o sistemas y usarlos para hacer copias de sí mismos. El término "virus de ordenador" fue instalado en 1983 por el ingeniero eléctrico americano Fred Cohen, que concluyó su doctorado en 1986 con un trabajo sobre este tema. El nombre fue inspirado en los virus biológicos, la menor forma de vida conocida, que se reproducen infectando una célula y usando el material genético de esta para crear nuevos especímenes. Hoy existen muchos tipos de virus, clasificados de acuerdo con sus acciones o características, como virus infectores de archivos, virus de boot, virus de macro, de redes, de script, furtivos, polimórficos, etc. Son especies de caballos de Troya especializados en grabar todas las teclas (keys, en inglés) tecleadas en el ordenador y enviar la información a través de Internet a un usuario mal intencionado. Generalmente se instalan en el sistema de forma oculta y su acción no es percibida por el dueño de la computadora atacada. Los keyloggers están siendo muy usados últimamente en ataques por email, disfrazados como si fueran mensajes enviados por empresas legítimas. Los más sofisticados ya son capaces de grabar también las páginas que el usuario visita y el área del clic del mouse, por eso están siendo llamados de screenloggers (la palabra screen, en inglés, se refiere a la pantalla del ordenador). Worms Backdoors Son programas que también tienen capacidad de hacer copias de sí mismos, al contrario de los virus no necesitan infectar otros programas para esta tarea. Basta que sean ejecutados en un sistema. Para esparcirse de una máquina a otra, los Worms normalmente utilizan recursos de redes, como el email y los programas de chat. Hay varios Worms, con muchas funcionalidades diferentes. Algunos son destructivos (borran o dañan archivos), otros sólo se diseminan en gran cantidad provocando atascos en las redes de computadoras. La palabra significa, literalmente, "puerta trasera" y se refiere a programas similares al caballo de Troya. Como el nombre sugiere, abren una puerta de comunicación escondida en el sistema. Esta puerta sirve como un canal entre la máquina afectada y el intruso, que puede, así, introducir archivos maléficos en el sistema o robar información privada de los usuarios. Trojan horses o caballos de Troya La principal característica de los trojan horses es el hecho de, ser intrusos del sistema. Otra característica destacada es que los trojans puros no tienen capacidad de infectar otros archivos o diseminarse de un ordenador a otro, como es el caso de los virus y Worms. Para que se introduzcan en un sistema, deben ser deliberadamente enviados a los usuarios, normalmente disfrazados como fotos, juegos y utilitarios en general. Muchas veces, los caballos de Troya son compuestos de dos partes: un programa llamado cliente, que queda en la máquina del atacante, y otro llamado servidor, que queda en la máquina de la víctima. El componente cliente se comunica con el servidor, posibilitando que un intruso robe contraseñas y otra información privada, o incluso tome control total del sistema invadido, pudiendo abrir, cerrar, ejecutar o borrar archivos, modificar la configuración del mouse y del teclado, abrir y cerrar el CD-ROM, etc. Todo eso a distancia. Tales clasificaciones no engloban todos los tipos de virus (malware) y se refieren sólo a los ejemplares "puros". En la práctica, lo que se observa cada vez más es una mezcla de características, de tal forma que ya se habla de worm/trojans y otras especies de códigos maléficos híbridos. Así, es perfectamente posible que un malware se disemine por e-mail, después de ser ejecutado - como lo hace un worm --, pero además también robe contraseñas de la máquina infectada y las envíe a través de Internet hacia el creador del programa -- exactamente como lo hace un caballo de Troya. CUESTIONARIO 1- Es la parte tangible del computador a- La pantalla b- La caja o gabinete c- El Hardware d- Ninguna de las anteriores 2Se dice que una memoria USB es un dispositivo mixto porque: a- Tiene mucha capacidad en Gigabytes bSirve para sacar información del computador, pero también para guardarla en él. cGuarda archivos de todas las extensiones, sean videos, fotos, música etc. 7Si usted tiene un computador desarmado de la siguiente manera: tarjeta madre, memoria RAM, unidad de DVD, pantalla, teclado, mouse, disco duro, procesador, buses de datos, bafles, micrófono, audífonos, tarjeta de video, sistema operativo, CD con todos los drivers… y el técnico le dice que no le arma el computador si no le saca 3 elementos de los que se han mencionado. ¿Cuáles elementos sacaría usted para que le armen el computador y funcione normalmente? ¿Por qué? 8- Escriba el significado de las siguientes siglas a- CPU b- RAM c- ROM d- PC e- S.O 9- Son funciones básicas del sistema operativo a- Inicializa el hardware del ordenador d- Todas las anteriores 3- Son elementos de entrada de datos: a- Bafles, unidad de DVD, Y teclado b- Mouse, Teclado, micrófono y escáner c- Audífonos, parlantes, escáner y pantalla. d- Mouse, teclado, micrófono e impresora. cPermite administrar, escalonar e interactuar tareas 4- Son elementos de salida de datos: d- Todas las anteriores a- Bafles, pantalla, impresora y audífonos. 10- haga un listado de 5 sistemas operativos b- Mouse, Teclado, micrófono y escáner. c- Audífonos, parlantes, escáner y pantalla. d- Mouse, teclado, micrófono e impresora. bSuministra rutinas básicas para controlar dispositivos 11haga un listado de 5 programas que sirvan para desinfectar el computador 5Este elemento sirve para digitar textos en el computador: a- Mouse b- Pantalla c- Impresora d- Ninguna de las anteriores 6- Son elementos del software a- Memoria Ram, Power Point, Excel y Word. bMemoria programas. 12- ¿Cómo se le llaman a estos programas? 13Escriba tres buscadores que usted haya utilizado. Rom, paquete c- Todas las anteriores d- Ninguna de las anteriores 14- de Office y Escriba 3 aplicaciones del paquete de Office 15Teniendo en cuenta las temáticas vistas durante el 2° periodo INVENTE UN CRUCIGRAMA (5 verticales y 5 horizontales).