Brechas en la empresa: la solución integrada multinivel

Anuncio

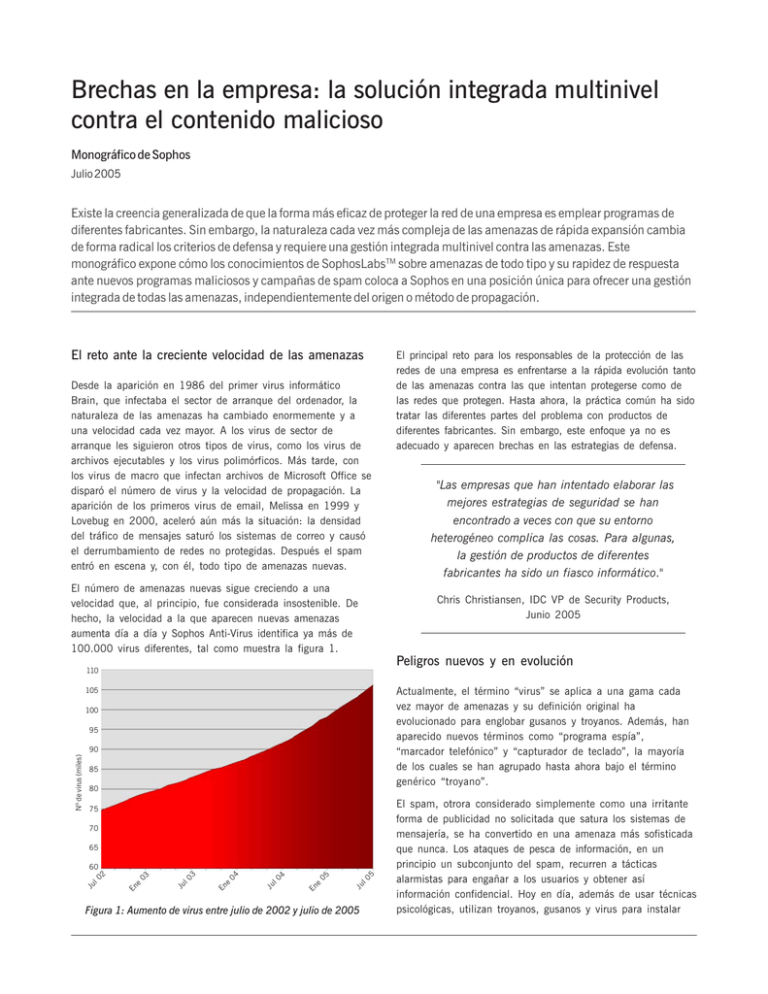

Brechas en la empresa: la solución integrada multinivel contra el contenido malicioso Monográfico de Sophos Julio 2005 Existe la creencia generalizada de que la forma más eficaz de proteger la red de una empresa es emplear programas de diferentes fabricantes. Sin embargo, la naturaleza cada vez más compleja de las amenazas de rápida expansión cambia de forma radical los criterios de defensa y requiere una gestión integrada multinivel contra las amenazas. Este monográfico expone cómo los conocimientos de SophosLabsTM sobre amenazas de todo tipo y su rapidez de respuesta ante nuevos programas maliciosos y campañas de spam coloca a Sophos en una posición única para ofrecer una gestión integrada de todas las amenazas, independientemente del origen o método de propagación. El reto ante la creciente velocidad de las amenazas Desde la aparición en 1986 del primer virus informático Brain, que infectaba el sector de arranque del ordenador, la naturaleza de las amenazas ha cambiado enormemente y a una velocidad cada vez mayor. A los virus de sector de arranque les siguieron otros tipos de virus, como los virus de archivos ejecutables y los virus polimórficos. Más tarde, con los virus de macro que infectan archivos de Microsoft Office se disparó el número de virus y la velocidad de propagación. La aparición de los primeros virus de email, Melissa en 1999 y Lovebug en 2000, aceleró aún más la situación: la densidad del tráfico de mensajes saturó los sistemas de correo y causó el derrumbamiento de redes no protegidas. Después el spam entró en escena y, con él, todo tipo de amenazas nuevas. El número de amenazas nuevas sigue creciendo a una velocidad que, al principio, fue considerada insostenible. De hecho, la velocidad a la que aparecen nuevas amenazas aumenta día a día y Sophos Anti-Virus identifica ya más de 100.000 virus diferentes, tal como muestra la figura 1. Peligros nuevos y en evolución Actualmente, el término “virus” se aplica a una gama cada vez mayor de amenazas y su definición original ha evolucionado para englobar gusanos y troyanos. Además, han aparecido nuevos términos como “programa espía”, “marcador telefónico” y “capturador de teclado”, la mayoría de los cuales se han agrupado hasta ahora bajo el término genérico “troyano”. 105 100 95 85 80 75 70 65 5 l0 Ju En e 05 4 l0 Ju 04 e En l0 Ju 03 e En 3 60 2 Nº de virus (miles) 90 l0 "Las empresas que han intentado elaborar las mejores estrategias de seguridad se han encontrado a veces con que su entorno heterogéneo complica las cosas. Para algunas, la gestión de productos de diferentes fabricantes ha sido un fiasco informático." Chris Christiansen, IDC VP de Security Products, Junio 2005 110 Ju El principal reto para los responsables de la protección de las redes de una empresa es enfrentarse a la rápida evolución tanto de las amenazas contra las que intentan protegerse como de las redes que protegen. Hasta ahora, la práctica común ha sido tratar las diferentes partes del problema con productos de diferentes fabricantes. Sin embargo, este enfoque ya no es adecuado y aparecen brechas en las estrategias de defensa. Figura 1: Aumento de virus entre julio de 2002 y julio de 2005 El spam, otrora considerado simplemente como una irritante forma de publicidad no solicitada que satura los sistemas de mensajería, se ha convertido en una amenaza más sofisticada que nunca. Los ataques de pesca de información, en un principio un subconjunto del spam, recurren a tácticas alarmistas para engañar a los usuarios y obtener así información confidencial. Hoy en día, además de usar técnicas psicológicas, utilizan troyanos, gusanos y virus para instalar MONOGRÁFICO DE SOPHOS programas que graban las pulsaciones del teclado y otros programas espía que de forma silenciosa almacenan códigos de acceso y contraseñas del usuario y escanean el disco duro y las redes en busca de información confidencial. Del mismo modo, los “marcadores telefónicos”, que se conectan de forma clandestina a números de teléfono de elevado coste y aumentan considerablemente la factura telefónica del usuario, son generalmente troyanos camuflados en una aplicación atractiva para embaucar al usuario a ejecutarla en su sistema. La aparición de estos ataques con motivos económicos intensifica el problema de la seguridad informática. Los vándalos informáticos de ayer se han convertido en los criminales informáticos de hoy. Mientras que antes los virus eran en mayor parte obra de aficionados, el aliciente económico ha traído una mayor organización y sofisticación al negocio de infiltrarse en los ordenadores y redes de otros, y la convergencia de amenazas de virus y spam hace imperativa una protección integrada. La convergencia de las amenazas de virus y spam hace imperativa una solución de protección integrada. Difusión global en cuestión de segundos No sólo ha aumentado la cantidad y diversidad de las amenazas, sino que la velocidad a la que se propagan los nuevos ataques también ha crecido considerablemente. Aprovechándose de defectos en el software, gusanos de Internet como Blaster y Slammer, que usaron las vulnerabilidades en los sistemas operativos y aplicaciones Windows, llegaron a infectar miles de ordenadores en todo el mundo en menos de una hora. 100 80 Probabilidad de infección 2 60 40 20 0 media últimas 24 h 0 10 50 60 Figura 2: Tiempo medio de infección Una comunicación fuera de control A la creciente diversidad y sofisticación de la amenaza se une el rápido crecimiento de los tipos de vías de comunicación utilizadas, tal como se muestra en la figura 3. Éste es el resultado de las demandas de los sistemas informáticos tales como la movilidad, la flexibilidad y la compatibilidad entre hardware y software. Por lo general, el email es el principal medio para infiltrar contenido malicioso en los sistemas. Por consiguiente, los profesionales de la seguridad informática se han centrado principalmente en una protección basada en el gateway de email. Si bien es cierto que esta protección desempeña una función clave en la protección de los sistemas, no ofrece protección alguna contra otras vías de comunicación. Hoy en día, el contenido malicioso se introduce en una empresa tanto mediante descargas desde Internet como Instant messaging El tiempo medio de infección de equipos con una protección insuficiente es más breve que nunca. Un estudio de Sophos demuestra que un equipo no protegido y sin parches de seguridad conectado a Internet se expone a un riesgo de infección del 50% en menos de 10 minutos, y aumenta al 90% tras 45 minutos (véase figura 2). Ni siquiera hay tiempo para descargar e instalar parches de seguridad o cortafuegos. El problema de una infección inmediata no afecta directamente a los usuarios corporativos que disponen de cortafuegos. Sin embargo, en Internet abundan los programas que buscan sistemas vulnerables, y los ordenadores de los usuarios conectados continuamente son un objetivo ideal. Cada vez hay más casos de ordenadores secuestrados empleados para lanzar ataques de diferente tipo contra usuarios corporativos. Estos ordenadores forman las “redes zombis” usadas (y vendidas) para eludir los filtros de spam que se basan en la identificación de direcciones de fuentes sospechosas o de campañas de mensajes enviados en masa. 20 30 40 Tiempo de conexión a Internet (minutos) Sophos Anti-Virus PureMessage Server Desktop/ laptop Email server HTTP Firewall Offsite computer Removable storage Mobile devices Emerging comms protocols Figura 3: Los diversos puntos de entrada de amenazas BRECHAS EN LA EMPRESA: LA SOLUCIÓN INTEGRADA MULTINIVEL CONTRA EL CONTENIDO MALICIOSO mediante aplicaciones de mensajería instantánea (MI) tales como AIM y Skype. De hecho, las aplicaciones de MI son a menudo diseñadas para burlar los sistemas de seguridad de las empresas y son extremadamente difíciles de controlar. La mayoría de organizaciones que creen que no disponen de mensajería instantánea en sus redes simplemente no lo han comprobado. Las aplicaciones de MI actuales permiten el intercambio de archivos y en el caso de que una organización tenga estrictas medidas de seguridad en su sistema de mensajería, a menudo son los jefes o directores los que conectan a la MI por motivos prácticos. Además de cambiar las redes de comunicaciones, un número incalculable de dispositivos pueden transferir archivos a través de varios protocolos diferentes, sin la ayuda de un software cliente o incluso conexión física. El control de cada CD-ROM, dispositivo de almacenamiento USB, tarjeta de memoria, teléfono de última generación y lector MP3 presentes cerca de los ordenadores de una empresa es prácticamente imposible; no obstante, todos ellos representan puntos de entrada potenciales de contenido malicioso. La protección de las estaciones de trabajo o de punto final nunca ha sido tan importante como lo es hoy. Una protección realmente eficaz exige la combinación de la protección de punto final y de gateway. Las nuevas amenazas híbridas se aprovechan de la responsabilidad fragmentada en la protección para abrir brechas en la defensa de la red de la empresa. El arsenal multinivel La idea de que se necesitan múltiples niveles de defensa para proteger contra el contenido malicioso es generalmente aceptada. Sin embargo, el peligro reside en el hecho de que puede haber brechas en la estructura de defensa, que no son fruto de las limitaciones del producto sino de la práctica común de enfrentarse al contenido malicioso como una serie de problemas distintos. Los asaltantes no ponen sus ataques en el mismo saco; por lo tanto, los responsables de la seguridad tampoco pueden permitirse tal lujo. Bofra y las brechas de seguridad Las amenazas híbridas actuales no siempre se prestan fácilmente a la clasificación en términos de “virus” o “spam”. Bofra, por ejemplo, que apareció en noviembre de 2004, ilustra la dificultad y peligro de organizar una defensa según unas categorías que ya no son válidas. Bofra es diferente del resto de virus de email. En vez de enviar copias de sí mismo a direcciones que ha recolectado, envía un mensaje que contiene un enlace a un servidor Web que está activo en el ordenador del remitente y que contiene el código malicioso. Sus acciones pueden resumirse en las siguientes fases: 1 Crea un servidor Web en un ordenador recién infectado 2 Recolecta direcciones de email en el equipo infectado 3 Envía mensajes con un enlace al servidor Web 4 El destinatario abre el email en un equipo no infectado y hace clic en el enlace (que afirma contener material para adultos) 5 El enlace se aprovecha de la vulnerabilidad en Internet Explorer IFrame para infectar el equipo y crear un servidor Web... ... y así continúa el proceso de infección. Desde un punto de vista técnico, Bofra es un gusano, pero lo más importante es que sea bloqueado, no de qué manera se catalogue. Las soluciones antivirus de gateway de email no son eficaces contra Bofra ya que el virus no se halla en el email. El mensaje tan sólo contiene un enlace. No obstante, el mensaje que envía Bofra tiene varias características de spam contra las que Sophos ofreció una protección temprana gracias a los filtros anti-spam de Sophos PureMessage. ¿Quién es el responsable de la protección de una empresa contra Bofra? ¿El equipo antivirus? ¿El equipo anti-spam? ¿El equipo Web? ¿La gestión de parches de seguridad?... Mitos superados La mayoría de empresas organizan su defensa según estos límites artificiales, lo que complica responsabilidades y las expone al peligro de las amenazas que usan este enfoque fragmentado. El mito tan extendido de que la mejor manera de proteger estos límites es con productos de diferentes fabricantes está pasado de moda. Este enfoque de múltiples distribuidores no sólo es costoso por lo que se refiere a dinero y recursos administrativos; lo que es más importante: ofrece una protección más débil. La combinación de tecnología y experiencia de SophosLabs permite a sus analistas altamente cualificados responder de forma rápida y eficaz ante nuevas amenazas, independientemente del conjunto de técnicas que éstas utilicen para propagarse. Una forma de garantizar una defensa más eficaz es contemplar el problema de forma global. Si se recurre a las funciones de detección antivirus y anti-spam de Sophos, que dispone de una gran visión global de la actividad de amenazas nuevas y emergentes, la empresa refuerza de forma 3 4 MONOGRÁFICO DE SOPHOS considerable su protección. Las aplicaciones que solamente se concentran en partes del problema no pueden ofrecer el mismo nivel de protección. A medida que el problema de contenido malicioso adopta varias dimensiones al mismo tiempo, es esencial adoptar un enfoque integrado y multidimensional de la protección. Es hora de pasar de la protección inconexa de la figura 4a a la gestión integrada de las amenazas de la figura 4b. Tan sólo de este modo puede resolverse el carácter imprevisible del dilema entre virus y spam. La protección integrada de Sophos Con 20 años de experiencia en la defensa contra amenazas, Sophos cuenta con amplios conocimientos en materia de protección de empresas contra todo tipo de contenido malicioso. Nuestros productos han sido diseñados y desarrollados para ofrecer una protección consolidada en los puntos de entrada de amenazas potenciales. Bofra, por ejemplo, es bloqueado por filtros de spam en el gateway y por la detección antivirus en las estaciones de trabajo/portátiles. SophosLabs Anti-virus 4a Anti-virus Server Company boundary Desktop Laptop Offsite computer Anti-spam 4b Anti-spyware Integrated threat management Company boundary Server Desktop SophosLabsTM, una red global de centros de análisis de amenazas, estratégicamente ubicados alrededor del mundo, combinan experiencia en análisis tanto de programas maliciosos como de email para garantizar que todas las funciones de detección se puedan aplicar a las amenazas nuevas. Técnicas innovadoras se suman a la detección temprana y a la protección de alta calidad tradicionales de Sophos. La tecnología GenotypeTM del motor antivirus y del motor anti-spam de Sophos ofrece una protección preventiva contra las nuevas amenazas incluso antes de que aparezcan. De este modo, se cierra la ventana de vulnerabilidad que existe entre la aparición de una nueva amenaza y la disponibilidad de protección basada en firmas digitales. Gracias a su visión global y a su excepcional combinación de conocimientos en diferentes amenazas y de tecnologías sólidas e integradas, SophosLabs ofrece el análisis 24 horas y la rápida respuesta global que las empresas necesitan para protegerse contra amenazas cada vez más complejas. (Para más información, lea el monográfico de Sophos Sophos Labs: protección de día cero ante amenazas en rápida evolución en www.esp.sophos.com/virusinfo/whitepapers) "Sophos ofrece una solución integrada que consolida una sólida protección de todos los niveles vulnerables para que el usuario se ahorre los gastos y la incertidumbre de integrar varias soluciones de diferentes fabricantes." Chris Christiansen, IDC VP de Security Products, Junio 2005 Laptop Offsite computer Figura 4: La protección que lo engloba todo en la gestión de la amenaza integrada Protección de mensajería/gateway: Sophos PureMessage Sophos PureMessageTM ofrece una gestión completa y flexible de los mensajes en el gateway. Bloquea hasta un 98% del spam en flujos de mensajes en varios idiomas y detecta y desinfecta virus, troyanos, gusanos y programas espía en los mensajes que escanea. La tecnología de reducción de amenazas bloquea nuevas amenazas, como los gusanos de BRECHAS EN LA EMPRESA: LA SOLUCIÓN INTEGRADA MULTINIVEL CONTRA EL CONTENIDO MALICIOSO PureMessage Sophos Anti-Virus Sophos Server Desktop Laptop Enterprise Console Offsite computer Sophos Anti-virus EM Library Company boundary Figura 5: La protección integrada de Sophos email, incluso antes de que exista una detección específica. Además de detectar y eliminar contenido malicioso, PureMessage ofrece la posibilidad de implementar sofisticadas políticas de email con el fin de responder a todas las necesidades posibles de la empresa y de garantizar el cumplimiento de las reglas gubernamentales cada vez más complejas. El programa se actualiza automáticamente desde Internet con los archivos de detección de virus y reglas de spam más recientes. Seguridad de punto final: Sophos Anti-Virus Sophos Anti-VirusTM detecta y desinfecta virus, troyanos, gusanos y programas espía en servidores de archivos, estaciones de trabajo y portátiles en una amplia gama de plataformas. Junto con las potentes tecnologías integradas en el motor antivirus de Sophos, incluye sofisticadas herramientas de gestión como EM LibraryTM y Enterprise ConsoleTM. EM Library instala y actualiza Sophos Anti-Virus a través de la red de forma automática. Enterprise Console ofrece al administrador una gestión completa: permite definir de forma centralizada la configuración y las políticas de actualización de Sophos Anti-Virus en toda la red (incluyendo los ordenadores remotos), mostrar el estado del software en todos los equipos y generar informes sobre la actividad de los virus. Asimismo, todas las licencias cuentan con un servicio de soporte técnico por teléfono 24 horas y se asientan en los valores fundamentales de Sophos: satisfacer las necesidades de los profesionales con soluciones fiables y sólidas para problemas actuales. Resumen La distinción entre los diferentes tipos de amenazas ha dejado de ser clara y la gestión por separado de las amenazas y de los puntos de entrada de éstas abre brechas en la seguridad de la red. El coste y consumo de recursos administrativos que representa el uso de productos de diferentes fabricantes son innegables y los conocimientos de Sophos de todos los tipos de amenazas hace innecesario este enfoque. Sus veinte años de experiencia, la excelencia de sus análisis y sus sólidas tecnologías permiten a Sophos responder de forma rápida y fiable ante las nuevas amenazas y le aportan una facultad única para ofrecer una solución integrada ante los crecientes problemas que el contenido malicioso supone para las empresas. Para obtener más información sobre Sophos y sobre cómo nuestros productos pueden proteger su empresa, visite www.esp.sophos.com. Infraestructura de soporte Todas las licencias de Sophos se sirven de un sistema automatizado para garantizar que las actualizaciones se distribuyan lo antes posible a estaciones de trabajo y al gateway. Boston, EE.UU. • Mainz, Alemania • Milán, Italia • Oxford, GB • París, Francia Singapur • Sydney, Australia • Vancouver, Canadá • Yokohama, Japón © Copyright 2005. Sophos Plc. Todas las marcas registradas reconocidas por Sophos. Ninguna parte de esta publicación puede ser reproducida, almacenada o transmitida de ninguna forma, ni por ningún medio, sin la previa autorización escrita por parte del propietario. 5