8. Caballo de Troya 9. Gusanos 10. Bombas de tiempo 11

Anuncio

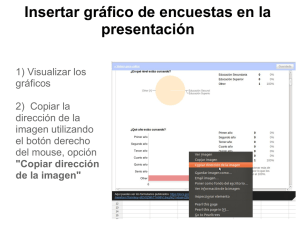

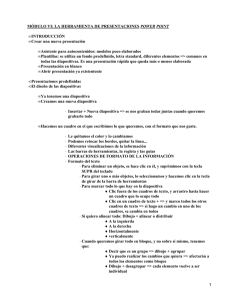

FORMULACION DE PREGUNTAS 9 PERIODO 1. 2. 3. 4. 5. 6. 7. Virus Son grandes programas fáciles de detectar Cualquier disco que se inserte quedará infectado Se posicionan en la memoria de la computadora desde el momento de encenderla Algunos de inmediato y otros esperan ciertas condiciones programadas John McAfee Área de carga, tabla de particiones, tabla de asignación. 8. Caballo de Troya 9. Gusanos 10. Bombas de tiempo 11. Autorreplicables 12. Mutantes 13. Macrovirus 14. Virus de correo electrónico o Internet 15. Secuestradores 16. Caza contraseñas 17. Espías 18. Infectores del área de carga inicial. 19. Area que infectan/ forma de operación. 20. Antivirus. 21. Infectores del sistema. 22. Infectores de documentos. 23. Fred cohen 24. John von Neuman 25. Douglas mellory, Thomas Morris y Vicot vsottsky 27. 28. 29. 30. 31. 32. La barra de título en la pantalla de Power Point: La barra de acceso rápido: La banda de opciones: El área de esquema: Para cerrar M. Power Point podemos utilizar cualquiera de las siguientes opciones: Botones de vista: 33. Configurar página 34. Nueva diapositiva 35. Nuevo comentario 36. Patrón de diapositivas 37. Cortar 38. Imagen 39. Símbolo 40. SmartArt 41. Formas 42. WordArt 43. 44. 45. 46. 47. Herramientas de imagen y Herramientas de sonido. Opciones. Están construidos mediante el sistema binario. .wav Sonido de archivo. 48. Interfaz orientada a resultados, 49. Grupos de las cinta de opciones Inicio 50. Grupos de las cinta de opciones Insertar 51. Insertar texto. 52. Insertar imágenes. 53. Album de fotos. 54. Eliminar una diapositiva 55. Insertar una diapositiva 56. Transición de las diapositivas. 57. Insertar Audio 58. Insertar Video 59. Establecer animaciones