CAPA DE ENLACE CAPA DE ENLACE

Anuncio

Capa de Enlace

CAPA DE ENLACE

Este documento describe las diapositivas presentadas por los estudiantes en el curso de redes

abril/2008

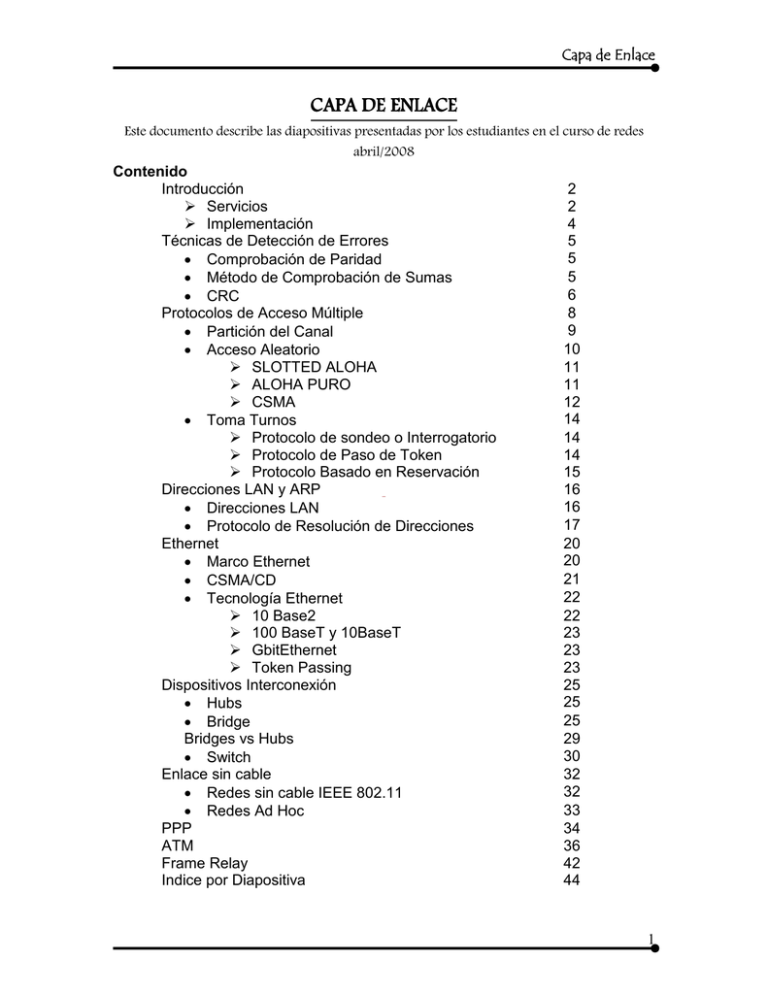

Contenido

Introducción

Servicios

Implementación

Técnicas de Detección de Errores

• Comprobación de Paridad

• Método de Comprobación de Sumas

• CRC

Protocolos de Acceso Múltiple

• Partición del Canal

• Acceso Aleatorio

SLOTTED ALOHA

ALOHA PURO

CSMA

• Toma Turnos

Protocolo de sondeo o Interrogatorio

Protocolo de Paso de Token

Protocolo Basado en Reservación

Direcciones LAN y ARP

• Direcciones LAN

• Protocolo de Resolución de Direcciones

Ethernet

• Marco Ethernet

• CSMA/CD

• Tecnología Ethernet

10 Base2

100 BaseT y 10BaseT

GbitEthernet

Token Passing

Dispositivos Interconexión

• Hubs

• Bridge

Bridges vs Hubs

• Switch

Enlace sin cable

• Redes sin cable IEEE 802.11

• Redes Ad Hoc

PPP

ATM

Frame Relay

Indice por Diapositiva

2

2

4

5

5

5

6

8

9

10

11

11

12

14

14

14

15

16

16

17

20

20

21

22

22

23

23

23

25

25

25

29

30

32

32

33

34

36

42

44

1

Capa de Enlace

Introducción

La capa de enlace es la responsable de llevar una transferencia fiable de

datos, libre de errores además del control de flujo, de la información a través de

una red de comunicación, entre dos máquinas que estén conectadas

directamente.

El contexto de la capa de enlace nos dice que los frames generados por

esta capa viajan de un nodo origen a un nodo destino en el que ambos están

conectados físicamente entre si, el nodo transmisor encapsula el datagrama en

un marco y lo transmite al enlace y el nodo receptor recibe el marco y extrae el

datagrama.

El marco que es enviado puede tener distintos protocolos sobre los

diferentes enlaces del recorrido.

Servicios de la Capa de Enlace

El objetivo básico de la capa de enlace es mover los marcos de un nodo

origen a un adyacente sobre un enlace de comunicación único, para esto la capa

ofrece los siguientes servicios:

Framing:

El objetivo de este servicio es encapsular cada datagrama de la capa de

red en un marco de la capa de enlace antes de que esta se transmita. Un marco

esta formado de un campo de datos en el cual se inserta el marco de la capa de

red, así como los campos de la cabecera. Dentro del marco hay un campo físico

del nodo la cual será distinta de la dirección IP de la capa de red del nodo.

2

Capa de Enlace

Acceso de Enlace:

Un protocolo de control de acceso al medio (MAC), especifica las reglas

con las que se transmite un marco sobre el enlace, además sirve para coordinar

las transmisiones de marcos sobre muchos nodos.

Entrega Fiable

Esta garantiza el movimiento de cada datagrama de la capa de red a lo

largo del enlace sin error, usado en enlaces propensos a tasas de error alta,

como son los enlaces inalámbricos, en el caso de los enlaces con baja tasa de

errores se considera como un servicio innecesario (cable coaxial, fibra óptica,

par trenzado).

Control de flujo

Los nodos que establecen una conexión cuentan con un buffer para sus

marcos el cual es limitado, por lo que el control de flujo sirve para tener un

control sobre el, y evitar un desbordamiento y perdida de información, siendo el

emisor el que envía los marcos saturando al recepto.

Detección de Errores

Estos errores son los que se presentan en la transmisión entre un nodo

emisor y un nodo receptor, pueden ser causados por la atenuación de la señal

y/o ruido electromagnético. El nodo emisor detecta si el marco ha tenido errores

de modo que el nodo receptor tiene que hacer una comprobación de error. La

detección de errores en la capa de enlace es, mas sofisticada generalmente y se

implementa en el hardware

Corrección de Errores

Este servicio tiene una mejora al anterior ya que además de detectar el

error, sabe donde se produjo y lo puede solucionar.

3

Capa de Enlace

Half-Duplex y full-duplex

En la transmisión full-duplex los nodos de ambos extremos del enlace

pueden transmitir paquetes al mismo tiempo, half-duplex solo puede transmitir y

recibir un nodo a la vez.

Implementación de la Capa de Enlace

La capa de enlace utiliza los adaptadores que comúnmente se conocen

como tarjetas de interfaz de red o NIC.

Cuando el nodo emisor se esta comunicando un adaptador encapsula el

datagrama en un marco y lo transmite en el enlace de comunicación, el

adaptador del nodo receptor recibe el marco completo y extrae el datagrama.

4

Capa de Enlace

Técnicas de Detección de Errores

Dentro de los campos de la cabecera del marco se encuentran el EDC

que es el campo de la detección y corrección de bits y el D en el se encuentran

los datos protegidos por la verificación de error. Estos campos son enviados en

la cabecera del marco y el nodo receptor recibe a D' y EDC', los cuales pueden

ser distintos a los originales como resultados de los bits en el transito. Las

técnicas de detección y corrección permiten a veces al receptor detectar si ha

ocurrido un error de bits, y aun así puede existir la posibilidad que existan

errores no detectados.

Contamos con tres técnicas de detección de errores:

Comprobación de paridad, método de sumas de comprobación, comprobaciones

de redundancias cíclicas.

Comprobación de Paridad

Bit de paridad simple:

Consiste en añadir un bit de más a la cadena que queremos enviar, y que

nos indicará si el número de unos (bits puestos a 1) es par o es impar. Si es par

incluiremos este bit con el valor = 0, y si no es así, lo incluiremos con valor = 1.

0111000110101011 1

5

Capa de Enlace

Bit de paridad de dos dimensiones:

Los d bits en D están divididos en i filas y j columnas. Un valor de paridad

se calcula para cada fila y para cada columna con el método anterior. Los i+j+1

bits de paridad resultante comprenden los bits de detección de error del marco.

Con este esquema no solo se detecta que ha ocurrido un error de bit simple si

no que se pueden utilizar los índices de fila y columna para identificar el bit que

se ha modificado y corregir el error.

Método de Comprobación de Sumas

Consiste en agrupar el mensaje a transmitir en cadenas de una longitud

determinada no muy grande. El nodo emisor trata al segmento como una

secuencia de enteros de 16-bits y sumados, utiliza el complemento a 1 de la

suma, la cual forma parte del cheksum de Internet que se lleva en la cabecera

de un marco. El nodo receptor verifica la suma de comprobación tomando el

complemento a 1 de la suma de los datos recibidos, y comprobando si el

resultado de todos los bits es 1, si alguno de estos bits es 0 hay errores.

CRC

El CRC es un código de detección de error cuyo cálculo es una larga

división en el que se descarta el cociente y el resto se convierte en el

resultado.

Este método de corrección de errores primeramente divide la secuencia

de bits a enviar, por un numero binario predeterminado. El resto de la división

se adiciona al mensaje como una secuencia de control.

Un polinomio generador se basan en los códigos polinomios en los cuales

se hace un tratamiento de series de bits como si fueran representaciones de

polinomios con coeficientes de valor 0 y 1 únicamente.

El algoritmo para calcular la redundancia es el siguiente:

1. Sea R el grado de G(x), donde G(x) es un polinomio generador.

Agrega R bits a cero al extremo de orden inferior de la trama, de tal

manera que ahora contenga m + R bits y corresponda al polinomio

xRM(x).

2. Dividir la serie de bits correspondientes xRM(x) entre la serie de bits

correspondientes a G(x), empleando la división en modulo 2.

3. Restar el resto (que debe tener R o menos bits) de la serie de bits

correspondientes a xRM(x), empleando la resta en modulo 2. El

resultado es la trama lista para transmitir a este polinomio se le

llamara T(x).

6

Capa de Enlace

Si G(x)= x4+x+1 es el polinomio , a continuación se muestra como se

realizaría el calculo del CRC.

7

Capa de Enlace

Protocolos de Acceso Múltiple

Existen dos tipos de enlace:

Punto a Punto: Este tipo de enlace solo consta de un emisor y un receptor,

dentro de los protocolos para este tipo de enlace encontramos a PPP y HDLC.

Enlace de Difusión: Hay múltiples nodos tanto en el emisor como en el receptor

los cuales están conectados en un mismo canal. La difusión es cuando cualquier

nodo transmite un marco, donde el canal difunde el marco, cada uno de los

nodos recibe una copia.

Protocolo de Acceso Múltiple:

Son los que regulan la transmisión en un canal de difusión compartida

esta se hace en un mismo canal. Estos necesitan una gran variedad de

configuraciones de red que incluyen redes cableadas y redes inalámbricas.

Estos protocolos pueden contener información necesaria de otras estaciones,

robustez, rendimiento, además de poder ser síncronos o asíncronos.

Los protocolos de Acceso múltiple los podes clasificar en tres categorías:

1.- Partición del Canal: Se usan 2 técnicas el TDM (multiplexado por división

de tiempo) y el FDM (multiplexado oír división de frecuencia) se usan para la

partición del ancho de banda de un canal de difusión entre los nodos de ese

canal.

El TDM es atractivo ya que elimina las colisiones y es perfectamente

equitativo ya que cada nodo se le asigna una tasa de transmisión dedicada de

tasa de trasferencia entre numero de nodos, este comparte el tiempo de canal

de difusión. FDM este divide el tamaño del canal en diferentes frecuencias.

2.- Acceso Aleatorio: Un nodo transmisor envía el marco a la tasa total del

canal si hay colisión los nodos implicado en ella retransmiten su marco

repetidamente hasta que el marco llega sin colisión a su destino.

3.- Toma Turnos: Este protocolo especifica la forma en que se compartirá el

acceso para evitar colisiones.

8

Capa de Enlace

Partición del Canal

TDMA: Tecnología inalámbrica de segunda generación, que distribuye las

unidades información en ranuras alternas de tiempo, dando acceso múltiple a un

número reducido de frecuencias. TDMA permite dar servicios de alta calidad de

voz de datos, TDMA divide un canal de frecuencia de radio en distintas ranuras

de tiempo. A cada usuario que realiza una llamada se le asigna una ranura de

tiempo específica para permitir la transmisión. Esto permite que múltiples

usuarios utilicen un mismo canal de frecuencia al mismo tiempo sin interferir se

entre sí.

FDMA este divide el espectro de frecuencias disponibles en múltiples

canales o en pequeñas bandas de frecuencia, utilizando el usuario siempre el

mismo durante toda la transmisión con ello garantizando de esta manera que

éstos no se mezclen aunque sean enviados en simultáneo. Una desventaja es

que se desperdicia el tiempo de transmisión de las bandas ociosas.

El FDM (multiplexación por división de frecuencia MDF o FDM, del inglés

Frequency división Multiplexing,) establece una división por frecuencia, se

convierte cada fuente de varias que originalmente ocupaban el mismo espectro

de frecuencias, a una banda distinta de frecuencias, y se transmite en forma

simultánea por un solo medio de transmisión.

El TDM (multiplexación por división de tiempo MDT o TDM Time división

Multiplexing).- En ella, el ancho de banda total del medio de transmisión es

asignado a cada canal durante una fracción del tiempo total (intervalo de tiempo)

CDMA (Code división múltiple Access) asigna un código diferente a cada

nodo y codifica los bits de los datos que envía. Aquí distintos nodos transmiten

simultáneamente y permite a sus respectivos receptores recibir correctamente

los bits de datos codificados del emisor.

Los bits enviados se codifican multiplicando el bit por una señal será

cambia a una tasa mucho mas rápida (tasa de desmenuzamiento), esto se hace

por cada bit que se envía. Por lo general es usado con más frecuencia en

canales de acceso múltiple sin cable. Los usuarios comparten la misma

frecuencia pero cada usuario posee nº secuencia de menor tamaño para

codificar los datos.

9

Capa de Enlace

CDMA ENCODE/DECODE

La unidad de tiempo esta definida por la tasa de los bits de datos

originales llegan al codificador, es decir, que cada bit de datos originales que es

transmitido requiere un tiempo de franja de un bit.

Basándonos en el diagrama obtenemos los siguientes significados:

d= valor del bit de la i-esima franja de bit

M= mini franjas

Cuando el valor del bit sea 0 entonces lo manejaremos como -1.

El procedimiento de la codificación del CMDA se centra en el bit-enésimo

de datos, d, en la mini franja m-esima del tiempo de transmisión de bit de d,

donde la salida será:

Zim=di * cm

Donde Zim contendrá los bits codificados y los cuales envía al canal de

salida. Si el receptor desea recuperar los datos originales correctamente se

utiliza la siguiente formula:

CDMA INTERFERENCIA DE DOS REMITENTES

Cuando dos emisores envían bits originales a un receptor se calcula Z1im y

Z2im para cada de los emisiones y se suman su resultados, generando una sola

codificación y son enviados al canal de salida cuando llegue a su destino el

receptor extraerá la información.

10

Capa de Enlace

Acceso Aleatorio

Cuando un nodo empaqueta los marcos para ser enviar este puede

transmitir a lo máximo del canal de datos(R bps), no teniendo ninguna

coordinación entre los nodos que se están transmitiendo provocan una colisión.

Dentro de las especificaciones del protocolo de acceso aleatorio se encuentran:

Detectar Colisiones

Recuperar colisiones

Ejemplos de algunos protocolos de acceso aleatorio:

Slotted ALOHA

ALOHA

CSMA y CSMA/CD

SLOTTED ALOHA

Slotted ALOHA es un protocolo de acceso aleatorio, a continuación se

presentan las características de este protocolo:

Cuenta con marcos de igual medida (L bits)

El tiempo se divide en slots de tamaño L/R segundos, donde un slots en

el tiempo que se tarda en transmitir el marco.

La transmisión de los marcos solo se dan al principio de las franjas donde

cada nodo sabe cuando comienzan las franjas.

Si hay colisión entre los marcos los nodos lo detectan antes de que

termine la franja.

La ventaja de slotted Aloha es que permite al nodo transmitir continuamente

a la tasa total R, cuando ese nodo es el único activo, (se dice que un nodo esta

activo si tiene marcos que enviar).

Cual es la máxima partición de slots satisfactorias:

Siendo p una probabilidad de 0 a 1

Cuando N es un número especifico de nodos: S = p (1-p) (N-1)

Cuando N es un número cualquiera: N p(1-p) (N-1)

Cuando N tiende a infinito

El valor de S=1/e=.37

Esto quiere decir que como mucho solo el 37 % de las franjas realizan el

trabajo útil. Entonces tenemos que la transmisión efectiva no es de R bps, si no

de 0.37 R bps

11

Capa de Enlace

Por ejemplo, aunque el canal es capaz de transmitir un marco dado a la

tasa total del canal de 100 Mbps, al largo término la tasa de transferencia con

éxito de este canal será de menos de 37 Mbps

ALOHA PURO

No utiliza slots, es completamente descentralizado, cuando un marco

llega el nodo lo transmite inmediatamente, y completamente en el canal de

difusión. Cuando los marcos experimentan colisiones con una o más

transmisiones distintas, el nodo retransmitirá inmediatamente el marco con

probabilidad p. En el resto de los casos el nodo espera durante un tiempo de

transmisión del marco, posteriormente transmite el marco con probabilidad p o

espera durante otro tiempo con probabilidad 1-p.

Como determinar la eficiencia en ALOHA PURO

p= probabilidad

t0= inicio de la transmisión (tiempo)

N= numero de nodos

Mientras un marco este siendo transmitido ningún otro nodo puede

comenzar su transmisión [t0-1,t0].

La probabilidad de que todos los nodos no empiecen su transmisión en

este intervalo es (1-p) N-1,

La probabilidad de que un nodo transmita con éxito es de p (1-p)2(N-1).

La máxima eficiencia del protocolo ALOHA es solo de 1/2e, es por tanto el precio

a pagar por tener un protocolo ALOHA totalmente descentralizado.

CSMA (Acceso múltiple por detección de portadora)

Utiliza dos reglas importantes:

Sondear la portadora: un nodo escucha el canal antes de transmitir, si

un marco de otro nodo se esta transmitiendo en ese instante por el canal un

nodo espera una cantidad de tiempo aleatorio y sondea de nuevo el canal. En

caso contrario empieza la transmisión.

Detección de colision: Un nodo que transmite escucha el canal mientras

esta transmitiendo, si hay algún otro nodo que este transmitiendo un marco que

interfiere detiene la transmisión.

12

Capa de Enlace

CSMA no-persistente: si el canal está ocupado espera un tiempo

aleatorio y vuelve a escuchar. Si detecta libre el canal, emite inmediatamente

CSMA 1-persistente: con el canal ocupado, la estación pasa a escuchar

constantemente el canal, sin esperar tiempo alguno. En cuanto lo detecta libre,

emite. Puede ocurrir que, si durante un retardo de propagación o latencia de la

red posterior a la emisión de la trama emitiera otra estación, se produciría una

colisión (probabilidad 1).

CSMA p-persistente: después de encontrar el canal ocupado, y

quedarse escuchando hasta encontrarlo libre, la estación decide si emite. Para

ello ejecuta un algoritmo o programa que dará orden de transmitir con una

probabilidad p, o de permanecer a la espera (probabilidad (1-p)). Si no

transmitiera, en la siguiente ranura o división de tiempo volvería a ejecutar el

mismo algoritmo. Así hasta transmitir. De esta forma se reduce el número de

colisiones

Colisiones CSMA

El retraso en la propagación puede provocar que dos nodos no se enteren

uno de la transmisión del otro.

Al tiempo de transmisión perdido totalmente se llama colisión, la distancia

y el retraso de la propagación juega un papel decisivo en este tipo de problemas.

Algoritmo para la resolución de colisiones

– Después de la primera colisión se espera 0 o 1 intervalo de tiempo d

– Después de la segunda colisión se espera 0,1,2 o 3 intervalos d

aleatoriamente

– Después de la colisión i, se elige un número entre 0 y 2i-1

– El número máximo de intentos es 16. Después de esto, se reporta al host error

de transmisión

En otras palabras, las intervalos de espera son k x d con k= 0O2n-1 y

d=51,2 seg. Cuando el adaptador detecta una colisión, debe asegurar que se

transmitan 32b antes de parar (JAM). Esto significa que el frame más chico en

caso de colisión contiene 92b (32 de secuencia de Jam y 64 bits de preámbulo)

13

Capa de Enlace

DETECCION DE COLISIONES

Las colisiones se detectan en muy poco tiempo, cuando estas abortan

una tarea reduce el desperdicio del canal

Contiene una retransmisión persistente y no persistente

Dentro de las detecciones podemos encontrar:

Fáciles: Principalmente se encentra las redes cableadas.

Difíciles: Son las que se encuentran en las redes inalámbricas , la

transmisión es corta entre los nodos.

Toma Turnos

El protocolo de toma de turnos, son aquellos que cuando M nodos están

activos, a cada nodo se le asigna una tasa de transferencia de R/M bps, este

protocolo se crea a partir de que tanto el protocolo ALOHA y CSMA no tienen

esta propiedad.

Dentro de este protocolo existen varios tipos que mencionaran los más

importantes:

Protocolo de sondeo o Interrogatoria.

En este protocolo uno de los nodos es designado como maestro en donde

este sondea a los demás nodos a la manera de turno rotatorio.

El rol del maestro es el siguiente:

1.- Envía el mensaje al nodo 1 avisando cual es el máximo de marcos a

transmitir

2.- Después de que el nodo 1 transmite algunos marcos, el maestro le indica al

nodo 2 cual es el numero máximo de marcos que el puede transmitir

3.- Cuando el maestro observa una ausencia de señal en el canal de un cierto

nodo da por hecho que ha finalizado su envió

Este procedimiento continúa de forma cíclica.

Ventajas: Elimina colisiones y vacía las franjas que infectan los

protocolos de acceso aleatorio y con ello se obtienen una eficiencia de la mas

alta.

Dentro de las desventajas a encontrar es que introduce un retardo de

sondeo(tiempo en el que notifica que un nodo puede transmitir), si el nodo

maestro llega a fallar todo el canal dejara de transmitir.

Protocolo de Paso de Token:

14

Capa de Enlace

En este protocolo no hay nodo maestro, sin embargo cuenta con un marco

pequeño de propósito especial llamado token el cual sirve para pasar la señal de

control de un nodo al otro secuencialmente.

Un token permanecerá en un nodo mientras este tenga marcos a transmitir y

solo podrá enviar hasta un máximo de numero de marcos, si no tiene marcos o

ya tiene el máximo de marcos se pasa al siguiente nodo y en caso de que se

encuentre en el ultimo nodo su siguiente nodo será el primero de la lista, por

esta razón este protocolo es descentralizado y tiene una eficiencia alta. Las

desventajas que produce este tipo de protocolos es que un nodo falla puede

causar la caída del canal o si no se libera el token de un nodo se tendrá que

invocar algún procedimiento de recuperación para que este vuelva a estar en

circulación.

Protocolos Basados en Reservación

Censo Distribuido

Este protocolo divide el canal de transmisión en N reservaciones, el

tiempo de reservación será igual al tiempo del retardo de la propagación del

canal, un nodo es el encargado de enviar las reservaciones para transmitir, y

estas son vistas por todos los nodos, una vez hechas todas las reservaciones

del canal se reordenan los mensajes que han solicitado la transmisión por

prioridad.

15

Capa de Enlace

Direcciones LAN y ARP

Direcciones LAN

Cuando un nodo de una LAN envía un marco este llega a todos los nodos

conectados, si deseamos que solo llegue al nodo especificado es necesario

contar con estas direcciones:

DIRECCIONES IP

Una dirección IP es un identificador de un nodo dentro de una red que

utilice el protocolo IP, este protocolo esta dentro de la capa de red. En la capa

de enlace esta dirección es utilizada para conseguir el datagrama que se ha

enviado de la capa de red.

En la actualidad hay dos versiones de la dirección IP: Ipv4(32 bits) y Ipv6

(128bits). La dirección IP es jerárquica.

DIRECCION LAN

También llamadas direcciones físicas, Ethernet, o direcciones MAC. La

dirección de un adaptador es permanente ya que cuando se fabrica un

adaptador se imprime la dirección LAN en la ROOM de este, esta dirección es

de 48 bits.

16

Capa de Enlace

Las direcciones LAN están reguladas por la IEEE, el fabricante utiliza los

primero 24 bits los cuales los regula Organizationally Unique Identifier (OUI), y la

IEEE utiliza los últimos 24 bits con los cuales asegura la unicidad de la dirección

Para entender un poco sobre las diferencias de estas direcciones

podemos verla de la siguiente manera:

Una computadora siempre tiene la misma dirección LAN a cualquier lugar al que

vaya , sin embargo cuando una dirección IP se desea trasladar a otro lugar, esta

se tiene que cambiar ya que se mueve del host.

Por ejemplo la CURP de una persona es similar a la dirección MAC de un

adaptador, y el código postal será la dirección IP, cuando se desea cambiar de

una casa cambiara el código postal mas no así la CURP

Cuando un nodo de una LAN desea enviar a otro nodo de la misma LAN

el procedimiento es el siguiente:

El adaptador emisor inserta la dirección del nodo destino en el marco.

Cuando el adaptador destino recibe el marco extrae el datagrama encerrado y

pasa el dato hacia arriba en la pila de protocolos. El resto de los adaptadores

también reciben el marco solo que al no ser ellos el receptor no lo envían a las

capas superiores.

Protocolo de Resolución de Direcciones

Este protocolo es el encargado de traducir las direcciones IP a las

direcciones LAN.

Cada nodo que se encuentra en la LAN tiene un modulo ARP con su tabla

ARP que contendrá la traducción IP a direcciones LAN, así como el tiempo de

vida (TTL) que indica cuando la IP será borrada de la tabla, que normalmente

son 20 minutos.

PROTOCOLO ARP

Este protocolo envía un paquete (ARP request) a la dirección de

multidifusión de la red (broadcast (MAC = ff ff ff ff ff ff)) que contiene la dirección

IP por la que se pregunta, y se espera a que esa máquina (u otra) responda

(ARP reply) con la dirección Ethernet que le corresponde. Cada máquina

mantiene una caché con las direcciones traducidas para reducir el retardo y la

carga(Tabla ARP). ARP permite a la dirección de IP sea independiente de la

dirección LAN, pero esto sólo funciona si todas las máquinas lo soportan.

ARP se utiliza en 4 casos referentes a la comunicación entre 2 hosts:

Cuando 2 hosts están en la misma red y uno quiere enviar un paquete a

otro.

Cuando 2 host están sobre redes diferentes y deben usar un

gateway/router para alcanzar otro host.

17

Capa de Enlace

Cuando un router necesita enviar un paquete a un host a través de otro

router.

Cuando un router necesita enviar un paquete a un host de la misma red.

ENVIO DE UN DATAGRAMA A UN NODO DE FUERA DE LA LAN

Hay dos tipos de nodos los host y los routers. Los hosts tiene una

dirección IP y por lo tanto un adaptador, a diferencia de los routers que tiene una

dirección IP para cada una de sus interfaces, cada interfaz tiene su modulo

ARP(router) y su propio adaptador. Cada adaptador a la red tiene su dirección

LAN.

Si tomamos en cuenta que las interfaces conectadas en las LAN 1 y 2

tienen el mismo formato:

111.111.111.xxx

222.222.222.xxx

Siendo los tres bytes de la dirección IP, especifican la red, mientras que el

ultimó byte especifica la interfaz de la red.

Encaminamiento hacia otra LAN utilizando HOST

En el router el host se encuentra registrado en la tabla de ruteo con su

dirección ip. En la tabla ARP del router se encuentra la dirección MAC.

Si deseamos que un datagrama vaya desde un nodo con la dirección

111.111.111.111. A un nodo de la LAN 2, el datagrama debe ser enviado

inicialmente a la interfaz del router 111.111.111.110. El camino seguirá los

siguientes pasos.

1.- El nodo emisor crea un paquete IP, este paquete contendrá el nodo origen y

el nodo destino.

2.- Utilizando la tabla ARP, se busca la interfaz a utilizar en este caso es la de

111.111.111.110.

3.- El nodo emisor crea un marco Ethernet con la dirección LAN del router como

destino, este marco además contiene las direcciones IP del nodo origen al nodo

destino.

4.- El nodo emisor que esta dentro de la LAN1, envía el marco Ethernet

5.- El router recibe el marco de la LAN 1

6.- El router borra el datagrama IP del marco recibido y verifica que el nodo

destino no halla cambiado.

7.- El router utiliza su tabla ARP para obtener la dirección física del nodo emisor.

8.- Por ultimo el router crea un marco el cual contendrá las direcciones IP del

nodo emisor al receptor.

18

Capa de Enlace

9.- El router manda el marco que ha creado al nodo receptor que se encuentra

en la LAN 2.

19

Capa de Enlace

Ethernet

Ethernet es una tecnología de LAN basada en datagramas.

Ethernet define las características de cableado y señalización de nivel

físico y los formatos de trama del nivel de enlace de datos. Es la primera

tecnología en ser mas ampliamente utilizada. Actualmente se llama Ethernet a

todas las redes cableadas.

Marco Ethernet

El adaptador encapsula el datagrama en un marco Ethernet,

describe a continuación.

este se

Preámbulo

Este campo de 7 bytes (56 bits) es usado para sincronizar y estabilizar

los adaptadores antes de iniciar la transmisión de datos. El patrón del preámbulo

es: 10101010 10101010 10101010 10101010 10101010 10101010 10101010

Estos bits se transmiten en orden, de izquierda a derecha y en la

codificación Manchester representan una forma de onda periódica.

20

Capa de Enlace

Inicio de Trama (SOF [Start Of Frame])

SOF tiene un tamaño de 1 byte, conformado con 1's y 0's siendo su

terminación 2's unos consecutivos.

10101011

Nos dice el siguiente bit será el más significativo del campo de dirección

LAN del nodo destino. Aunque se pueda dar una colisión la transmisión tendrá

que continuar hasta el final de este campo.

Dirección de destino

Es un campo de 6 bytes (48 bits) que especifica la dirección MAC hacia la

que se envía el datagrama. Cada nodo examina este campo para determinar si

debe aceptar el paquete ya que debe ser igual a su dirección.

Dirección de origen

El campo de 6 bytes (48 bits) que especifica la dirección MAC desde

donde se envía el datagrama. Este campo le sirve al nodo receptor para saber

quien es el nodo que le esta mandando el datagrama.

Tipo

Campo de 2 bytes (16 bits) identifica el protocolo de la capa más alta,

asociado con el paquete.

Datos

Campo de 46 a 1500 Bytes de longitud. Cada Byte contiene una

secuencia arbitraria de valores. El campo de datos es la información recibida del

nivel de red.

FCS (Frame Check Sequence - Secuencia de Verificación de Trama)

Campo de 32 bits (4 bytes) que contiene un valor de verificación CRC

(Control de redundancia cíclica). El emisor calcula este CRC usando los campos

destino, origen, tipo y datos. El receptor lo recalcula y lo compara con el recibido

a fin de verificar la integridad de la trama.

CSMA/CD

Los nodos de una LAN Ethernet están interconectados por un canal de

difusión por lo que cuando el adaptador transmite un marco todos los

adaptadores de la LAN reciben el marco. Ethernet utiliza un algoritmo de acceso

múltiple CSMA/CD.

Cada adaptador del nodo ejecuta el protocolo CSMA/CD sin coordinación

explicita con otros adaptadores en Ethernet. En un adaptador especifico, el

protocolo CSMA/CD trabaja de la siguiente manera:

1.- El adaptador obtiene un PDU de la capa de red y prepara un marco de

Ethernet, este se coloca en un buffer del adaptador.

21

Capa de Enlace

2.- Si el adaptador se da cuenta que el canal esta vació comienza a transmitir el

marco. Si esta ocupado espera hasta darse cuenta de que no hay energía de la

señal y comienza a transmitir el marco.

3.- Mientras esta transmitiendo, el adaptador monitoriza la presencia de energía

de la señal que llega a otros adaptadores. Si el adaptador que transmite el

marco completo sin detectar energía de la señal de los otros adaptadores ha

acabado con el marco.

4.- Si el adaptador detecta energía de la señal de otros adaptadores mientras

esta transmitiendo, este detiene la transmisión y a su vez detiene una señal de

atasco (Jam) de 48 bits.

5.- Después de abortar, el adaptador entra en una fase de backoff exponencial.

Este retrasa los envíos el tiempo que sea requerido.

El Jam o la señal de atasco es asegurar que todos los demás

adaptadores que están transmitiendo se den cuenta de la colisión.

Fase de backoff exponencial adapta la retransmisión tratando de estimar

la carga actual.

Esta fase trabaja de la siguiente manera:

Cuando se esta transmitiendo un nodo dado, después de experimentar la

colisión n-esima pasada para este marco.

Si n =1

Escoge una K entre {0,1}: el retraso es k* 512 tiempos de bit para realizar

la retransmisión

S n=2

Escoge una K={0,1,2,3}

Después de la n-esima colisión escoge un K de {0,2m-1} donde m:= min(n,10);

Después de 10 o mas colisiones, se escoge una K entre {0,1,2,3,4,...,1023}.

Tecnología Ethernet

10 Base2

La base de su nombre es el 10 significa 10 Mbps y el 2 indica el 200

metros que es la distancia máxima aproximada entre dos nodos sin repetidores

entre ellos.

Esta tecnología usa una topología de bus es decir los nodos están

conectados de una forma lineal. El medio físico utilizado para conectar los nodos

es un cable coaxial delgado.

22

Capa de Enlace

Utiliza repetidores para conectar múltiples segmentos, los repetidores

retransmiten los bits que llegan por una de sus interfaces a sus demás

interfaces; este dispositivo es exclusivo de la capa física.

100 BaseT y 10BaseT

La tasa de transferencia es de 10/100 Mbps; anteriormente se le llamaba

fast Ethernet al 100BaseT .

Ambas utilizan una topología de estrella, en esta topología hay un

dispositivo central llamado hub. Cada adaptador de cada nodo tiene una

conexión punto a punto discreta con el hub. Esta conexión consta de de dos

pares de cable de par trenzado, uno para transmitir y otro para recibir. La

conexión máxima entre un adaptador y un hub es de 100 metros; y la longitud

máxima entre cuales quiera de los nodos es de 200 metros

Un hub es en si un repetidor ya que cuando recibe un bit de un adaptador

este lo envía a los demás adaptadores. Con ello cada adaptador puede sondear

el canal y determinar si esta vació, también detecta las colisión en tiempo real.

Un hub puede reunir y presentar información de un host. Además puede

desconectar internamente los adaptadores que funcionen incorrectamente. El

protocolo CSMA/CD se encuentra implementado en un hub.

GbitEthernet

Esta tecnología utiliza el formato del marco de Ethernet y es compatible

con las tecnologías 10BaseT y 100BaseT. Permite enlace punto a punto como

canales de difusión compartido, siendo que los enlaces de punto a punto utilizan

switches, mientras que los canales de difusión utilizan hubs.

Gbit Ethernet utiliza el protocolo CSMA/CD para los canales de difusión

compartidos, si se desea tener una mayor eficiencia se debe de minimizar la

distancia entre nodos. Además de esto permite la operación full duplex a 1 Gbps

en ambas direcciones para canales punto a punto.

Token Passing

La función del Token Passing es el siguiente:

Si una estación que posee el token y tiene información por transmitir, esta

divide el token, alterando un bit de éste (el cuál cambia a una secuencia de startof-frame), abre la información que se desea transmitir y finalmente manda la

información hacia la siguiente estación en el anillo.

Mientras la información del frame es circulada alrededor del anillo, no

existe otro token en la red (a menos que el anillo soporte uno nuevo), por lo

tanto otras estaciones que deseen transmitir deberán esperar. Es difícil que se

presenten colisiones.

23

Capa de Enlace

La información del frame circula en el anillo hasta que localiza la estación

destino, la cuál copia la información para poderla procesar.

La información del frame continúa circulando en el anillo y finalmente es

borrada cuando regresa a la estación desde la cuál e envió.

La estación que mandó puede checar en el frame que regresó si encontró

a la estación destino y si entregó la información correspondiente (Acuse de

recibo)

A diferencia de las redes que utilizan CSMA/CD (como Ethernet), las

redes token-passing están caracterizadas por la posibilidad de calcular el

máximo tiempo que pueden permanecer en una Terminal esperando que estas

transmitan.

El token puede permanecer en un nodo 10 ms y si transmisión es de

4Mbps

SD: Delimitador inicial del paquete

AC: byte del control de acceso que contiene:

Bit de token: identificador del token de un marco

Bit de prioridad: prioridad del paquete

Bit de reservación: los nodos utilizan estos bits para evitar que los nodos

con menor prioridad tomen el token

FC: Indica cuando un marco tiene datos o información de control

DA: Este campo nos indica la dirección destino de 48 bits de tamaño.

SA: Este campo nos indica la dirección origen de 48 bits de tamaño.

DATA: Datagrama que es enviado desde la capa de red.

FCS (Frame Check Secuence): utiliza el mecanismo de detección de errores

CRC para control de la redundancia cíclica

ED: Delimitador final del paquete

24

Capa de Enlace

FS: Nos dice el estado del marco, además sirve para indicar a la fuente el marco

que fue copiado correctamente por el destino, y utiliza como esquema primitivo

de reconocimiento de la capa de enlace.

Dispositivos Interconexión

Hubs

Los hubs son repetidores ya que a nivel bit, estos se encuentran en la

capa física.

Se pueden usar un diseño multinivel es decir, conectar los hubs en

cascada.

Un segmento de la LAN es la segmentación lógica de la misma.

Un dominio de colisión es aquel en el que dos o más nodos en los

segmentos LAN transmiten al mismo tiempo, dando como consecuencia una

colisión y todos los nodos emisores estarán en backoff exponencial.

Las ventajas de utilizar estos dispositivos son:

1.- Interconecta las redes de área local departamentales por lo que proporciona

una comunicación inter departamental entre los hosts, de otros departamentos.

2.- Extienden la distancia máxima entre un par de nodos de la LAN (100m x

Hub)

3.-Diseño Multinivel proporciona un grado de degradación elegante: Cuando

alguno de los hubs empieza a fallar, el hub troncal puede detectar el problema y

desconectarlo de la LAN

Algunas desventajas de los hubs son:

1.-Los dominios de colisión independiente de los departamentos se transforman

en un dominio grande y común de colisión.

2.-Si los departamentos cuentan con tecnología Ethernet diferente no se podrán

interconectar con otro hubs.

3.-Cada una de las tecnologías Ethernet cuenta con un número máximo de

nodos en un dominio de colisión, así como un número máximo para el diseño

multinivel, siendo estas restricciones tanto para el numero de host a conectar

como el alcance geográfico que puede tener entre dos nodos.

25

Capa de Enlace

Bridge

Estos son dispositivos de nivel físico, ya que operan sobre los marcos de

ethernet. Aqui los marcos que le llegan no son enviados a las demás

adaptadores sino que este lo examina y lo envia a la interfaz que lleva el destino.

Ventajas:

Permiten una comunicación interdepartamental y ademas mantienen

dominios de colisión aislados.

Cuentan con la capacidad de conectar diferentes tecnología LAN.

Utiliza el algoritmo CSMA/CD para acceder al segmento y transmitir con

seguridad

Comunicación transparente, ya que ni necesita configuración, son del tipo

conectar y usar.

FILTRADO DE MARCOS Y ENCAMINAMIENTO DE BRIDGES

Filtrado.- es la capacidad de determinar si un marco debe de ser remitido a

alguna interfaz o simplemente dejado.

Encaminamiento.- es la capacidad para determinar las interfaces a las que se

debiera dirigir un marco, y este marco a que interfaces.

INTERCONEXION SIN BACKBONE

No recomendado por 2 razones:

26

Capa de Enlace

No es recomendable ya que si un hub falla la comunicación entre los

dispositivos fallara.

Todo el trafico entre los hubs, tiene que pasar a través de un hub auxiliar

esto puede sobrecargar el segmento.

Bridge Filtering

Los bridges utiliza una tabla de filtrado en la cual se pueden buscar los

hosts a través de sus interfaces. Cuando un nodo recibe a un marco, el nodo

receptor conocerá la dirección destino ya que el marco contiene en su cabecera

un campo en el que guarda dicha dirección.

Las Tabla de filtros de entrada contiene:

La dirección LAN del nodo

La inferfaz del bridge que conduce al nodo, el instante en que se coloco

en la tabla entrada que conduce el nodo.

Tiempo: es el tiempo que permanecen las direcciones en la tabla del

bridge por lo general son de 60 minutos.

El algoritmo de filtrado de un Bridge es el siguiente:

Si el marco fue recibido entonces elimina, de caso contrario, se verifica en la

tabla de filtrado, si en esta se encuentra el destino del marco entonces se envía

hacia el, si no se envía a todas las interfaces.

APRENDIZAJE DE UN BRIDGE

Un bridge tiene la propiedad de que su

automáticamente, dinámicamente y autónoma mente.

tabla

se

construye

Esta particularidad se lleva a cabo como sigue:

La tabla del bridge inicialmente esta vacía

Cuando un marco llega a una interfase y la dirección destino no esta en

la tabla, entonces el bridge envía una copia del marco a todas las demás

interfaces.

Por cada frame recibido, el bridge almacena en su tabla:

Dirección LAN del nodo origen,

Interfase de la que llega el marco,

Tiempo Actual.

Cuando un marco llega a una interfase y la dirección destino esta en la

tabla, el bridge difunde el marco a la interfase apropiada.

El bridge borra una dirección de la tabla si no se han recibido marco con

27

Capa de Enlace

esta dirección como origen después de un tiempo de envejecimiento.

APRENDIZAJE AUTOMATICO

Por ejemplo si el nodo C envía un marco al nodo D y este a su vez le

contesta un replica del marco, este será el procedimiento a seguir:

El nodo C envía el marco por el bridge, como la tabla del bridge no

contiene información acerca del nodo D que es el destino, el bridge

manda el marco a las LAN'S 2 y 3.

El bridge agrega la información del nodo C que se encuentra en la LAN 1

en su tabla.

La LAN 3 ignora el marco del nodo C ya que ninguno de sus nodos es el

receptor.

El marco es recibido en la LAN 2 por el nodo C

El nodo D genera una replica hacia el nodo C.

El bridge observa la transmisión desde el nodo D.

En la tabla del bridge se agrega que el nodo D será el emisor y que se

encuentra en la LAN 2. Este sabe que C es un nodo de la LAN 1 así que

se envía a su destino.

PROTOCOLO ÁRBOLES DE EXPANSION DE BRIDGES

Nacen de la necesidad de tener un diseño totalmente jerárquico (para los

segmentos LAN), en el caso de un hub o bridge falle, partes de nuestra red LAN

28

Capa de Enlace

quedara desconectada. Por estos es deseable construir redes con recorridos

múltiples entre segmentos de LAN esto puede mejorar la tolerancia a fallos.

Aunque tiene un serio efecto colateral: la multiplicidad de los marcos y que en

los árboles se formen ciclos infinitos.

Este protocolo funciona de la siguiente manera:

•

•

Los bridges se comunican entre si sobre las redes (determinan el árbol de

expansión), este genera un subconjunto de la topología original.

Ya que se han determinado el árbol de expansión los bridges

desconectan virtualmente las interfaces no deseadas. Con todo esto se

eliminan los marcos, no realizan ciclos y estos no se multiplican. Si en un

futuro alguno de los enlaces del árbol de expansión falla se volverá a

crear el algoritmo de expansión.

Bridges vs Hub

Son dispositivos de tipo de almacenar y enviar.

El router trabaja en las tres primeras capas del modelo OSI por lo que el

puede encontrar las direcciones de la red cuando están configurados en este

protocolo (como direcciones IP o subred, IPX o Appletalk direcciones).

Un ruteador es un dispositivo especializado que contiene una tabla de

direcciones y la forma de llegar a ellas, este puede tener conocimiento de otros

ruteadores. Por ejemplo una red pequeña solo tiene un ruteador y puesto que

ese ruteador es la única forma de salir de esa red se le puede definir como

gateway. Es posible tener más de un ruteador en una red cumpliendo funciones

de enlace especificas (por ejemplo, un ruteador para Internet y otro para

alcanzar maquinas dentro de la empresa pero que se encuentran en otra red).

Existen dos formas de ruteo:

Ruteo Dinámico:

Ventaja: Permite conocimiento automático y sin intervención humana de las

rutas de la red.

Desventaja: puede cargar el ancho de comunicaciones de manera significativa.

El ruteo dinámico implica un proceso adicional en el servidor Unix.

Ruteo Estático:

Ventaja: permite ahorrar ancho de banda puesto que el ruteo dinámico utiliza un

esquema de broadcast y esto en algunos casos puede saturar los canales de

comunicaciones.

Desventaja: no toma en cuenta las actualizaciones de la red, adicionalmente se

tiene que tener control de todas las rutas de la red.

Tablas de ruteo

29

Capa de Enlace

Estas contienen información acerca de las rutas disponibles, Las entradas

a estas tablas pueden ser dinámicas o estáticas. La cual contiene la siguiente

información, dirección del destino final, dirección del siguiente ruteador en

destino final y el costo de alcanzar el destino final (distancia o número de host).

Las entradas dinámicas son actualizadas mediante el protocolo de ruteo

(en caso de SCO, RIP). Las entradas manuales (mediante comandos de ruteo

en el sistema operativo) son conocidas como rutas estáticas.

Los bridges son dispositivos de interconexión de redes de computadoras

que funcionan en la capa de enlace de datos. Este interconecta dos segmentos

de red (o divide una red en segmentos). Un bridge conecta dos segmentos de

red como una sola red usando el mismo protocolo de establecimiento de red.

Funciona a través de una tabla de direcciones MAC detectadas en cada

segmento a que está conectado. Cuando detecta que un nodo de uno de los

segmentos está intentando transmitir datos a un nodo del otro, el bridge copia el

datagrama para la otra subred. Por utilizar este mecanismo de aprendizaje

automático, los bridges no necesitan configuración manual.

Las ventajas de utilizar los Bridges son:

• Los bridges pueden tener una tasa filtrada y remisión de paquetes altas.

• La operación del bridge requiere un ancho de banda bajo para su

procesamiento.

Dentro de las desventajas de este dispositivo encontramos:

El protocolo del árbol de expansión puede generar con ciclos, no ofrece

protección contra tormentas de difusión (si un host esta enlazado y transmite un

flujo continuo de marcos de difusión Ethernet), los bridges difundirán todos estos

marcos produciendo el colapso de la red completa.

Switch

30

Capa de Enlace

Los switches tiene docenas de interfaces, por esta razón genera una tasa de

difusión elevada por lo tanto necesita interfaces de 100 Mbps a 1 Gbps.

Trabajan en modo full duplex y facilita las conexiones directas. Los switch no

utilizan el protocolo de acceso al medio.

Por ejemplo si un host A envía un archivo al host A' y el host B se

encuentra enviando un archivo a B', simultáneamente no habrá colisión por que

utilizaran el switch.

CONMUTADORES (SWITCHES) ETHERNET

CONMUTACION A TRAVE DE CORTE

En este método un paquete no necesita estar totalmente almacenado

antes de ser enviado, si no que es reenviado a través de switch cuando el

enlace de salida esta libre , si el enlace de salida es una red de acceso múltiple

compartida con otros host el switch puede detectar el enlace como vació antes

de poder cortar a través de un paquete. Tiene una ligera reducción de latencia y

hace una combinación de interfaces compartidas/dedicadas de 10/100/1000

Mbps

31

Capa de Enlace

Enlace sin cable

Redes sin cable IEEE 802.11

Las redes inalámbrica son aquellas que se comunican por un medio de

transmisión no guiado (sin cables) mediante ondas electromagnéticas. La

transmisión y la recepción se realizan a través de antenas. Tienen ventajas

como la rápida y fácil instalación de la red sin la necesidad de tirar cableado,

permiten la movilidad y tienen menos costes de mantenimiento que una red

convencional.

El estándar 802.11 de la IEEE es quien regula las redes inalámbricas,

este define la capa física y la capa de control de acceso al medio (MAC) para

una red de área local sin cable.

Wi-Fi como también es conocido este estándar, tiene un espectro de radio

de frecuencia sin autorización de 2.4 Ghz. y proporciona acceso a Ethernet sin

cable a 11 Mbps.

Los componentes de este estándar son los siguientes:

Estaciones: computadoras o dispositivos con interfaz inalámbrica.

Medio: se pueden definir dos, la radiofrecuencia y los infrarrojos.

Punto de acceso (AP): tiene las funciones de un bridges (conecta dos redes

con niveles de enlace parecidos o distintos), y realiza por tanto las conversiones

de datagramas pertinente.

Sistema de distribución(DS): importantes ya que proporcionan movilidad entre

AP, para tramas entre distintos puntos de acceso o con los terminales, ayudan

ya que es el mecánismo que controla donde esta la estación para enviar los

datagramas.

Conjunto de servicio básico (BSS): grupo de estaciones que se

intercomunican entre ellas.

Se define dos tipos:

Independientes: cuando las estaciones, se intercomunican directamente.

Infraestructura: cuando se comunican todas a través de un punto de acceso.

Conjunto de servicio Extendido (ESS): es la unión de varios BSS.

32

Capa de Enlace

Área de Servicio Básico (BSA): es la zona donde se comunican las estaciones

de una misma BSS, se definen dependiendo del medio.

Movilidad: este es un concepto importante en las redes 802.11, ya que lo que

indica es la capacidad de cambiar la ubicación de los terminales, variando la

BSS. La transición será correcta si se realiza dentro del mismo ESS en otro caso

no se podrá realizar.

Límites de la red: los límites de las redes 802.11 son difusos ya que pueden

solaparse diferentes BSS.

Redes Ad Hoc

Estas redes tienen como principal característica que son una red sin control

central son conexión al mundo\ exterior. La red esta formada por dispositivos

que se han encontrado próximos entre si, que tienen la necesidad de

comunicarse sin la necesidad de un punto de acceso inalámbrico o una conexión

de red con cables existentes, esta red consta de cómo máximo 9 clientes

inalámbricos. En la IETF, la actividad sobre redes ad hoc esta centrada en torno

al grupo de trabajo de redes ad hoc móviles.

33

Capa de Enlace

PPP

Es un protocolo de la capa de enlace de datos que opera sobre un enlace

punto a punto que puede ser una línea de modem telefónico.

Los protocolos mas importantes de control de enlace de datos punto a

punto se encuentran PPP (Protocolo Punto a Punto)y HDLC(Control de enlace

de datos de alto nivel). Este protocolo no necesita direccionamiento explicito de

control de acceso al medio. Los requerimientos que se utilizaron para el diseño

de este protocolo están dados en el RFC[1547], a continuación se dará una

breve reseña de estos:

Enmarcado de paquetes: El emisor es capaz de tomar un paquete de nivel de

red y encapsularlo con el marco de la capa de enlace de datos.

Transparencia: Este protocolo no cuenta con ninguna restricción de los datos

que aparecen en la capa de red.

Múltiples protocolos de la capa de red: El protocolo PPP debe ser capaz de

soportar múltiples protocolo corriendo sobre el mismo enlace físico al mismo

tiempo.

Tipos múltiples de enlace: Trabajan sobre una amplia variedad de enlace

incluyendo enlaces en seré o en paralelo, sincronos o asíncronos.

Detección de errores: Debe ser capaz de detectar errores de un marco

definido.

Pervivencia de la conexión: Capaz de detectar algún fallo en el nivel de enlace

e indicar esta condición de error para la capa de red.

Negociación de direcciones en la capa de red: Debe proporcionar, y conocer

o configurar las direcciones de la capa de red de las estaciones.

Este protocolo ya no necesita que se implementen las siguientes

funcionalidad por que estas son delegadas a las capas superiores: corrección de

errores, control de flujo, entregas en orden (secuenciación) y soporte a múltiples

redes.

MARCO DEL PROTOCOLO PUNTO A PUNTO

Utiliza un enmarcamiento como HDLC, este contiene los siguientes campos:

34

Capa de Enlace

Campo de flag: Que es un campo heredado de HDLC con valor de 01111110 el

cual es un carácter de marca porque PPP delinea sus marcos con caracteres de

inicio y fin.

Campo Dirección: Que siempre tiene un valor de 11111111 que elimina la

necesidad de asignar una dirección al enlace de datos.

Campo de control: Indica si se va a realizar control de marcos asignando

números de secuencia a cada frame. Por omisión el valor es 00000011 que

indica que no va a haber control. El RFC 1663 describe cómo se hace el control

en caso de que este valor sea diferente.

Campo de protocolo: Indica, dependiendo de su valor, que los datos dentro del

marco pertenecen a IPX, AppleTalk, NCP, LCP, XNS, OSI, IP o CLNP. Si el

primer bit de este campo es un uno, los datos pertenecen a otros protocolos que

se negocian mediante NCP (Network,Control Protocol, Se utiliza para negociar y

configurar la red que va sobre PPP.).

Campo de datos: Es de tamaño variable que se negocia con LCP, por omisión

es de 1500 bytes.

Campo de chequeo: Permite la verificación de la integridad de los datos como

se

explicó

en

secciones

anteriores.

Campo flag de fin: Tiene un valor de 01111110 al igual que la bandera de

inicio.

RELLENADO DE BYTES

El marco de este protocolo utiliza dos campos de delimitador los cuales

tienen el mismo valor que esta dado por una secuencia de bits, esto puede ser

un problema cuando esta secuencia de bits sea generada en algún lugar del

paquete.

Para resolver este problema los que el protocolo PPP es hacer una

técnica llamada rellenado de bytes.

El delimitador que maneja el marco de PPP es 01111110 por lo tanto si

esta secuencia aparece en cualquier lugar del marco, excepto en el campo de

flag, se añade un byte de control de escape (01111101) en el flujo de datos

transmitidos dándole un nuevo valor al delimitador esta es la labor del emisor, el

receptor lo que hará es que al encontrar que ve el delimitador original precedido

del byte de control de escape (01111101 01111110), eliminara el control de

escape para reconstruir los datos originales.

PPP DATA CONTROL PROTOCOL

Este se encarga de establecer, configurar, gestionar y de terminar el

enlace de PPP..

Todos los enlaces de este protocolo empiezan y terminan en un estado

difunto. Cuando sucede un evento indica que la capa física puede ser utilizada,

el PPP entra un en estado de establecimiento de enlace. En este estado un final

de enlace envía sus opciones de configuración deseadas, utilizando el marco de

solicitud de configuración de este protocolo. El otro lado responde con un marco

35

Capa de Enlace

que confirma la configuración del enlace , o un marco que rechaza el enlace o

un marco que no se confirma.

Una vez que se ha establecido el enlace y se han negociado las opciones

del enlace y se halla realizado la autentificación (estado opcional), entonces los

dos lados del enlace PPP intercambian paquetes de control de red específico de

la capa de red entre ellos. El enlace PPP permanecerá configurado para la

comunicación hasta que se envía una solicitud de terminación. Si se envía el

marco de solicitud para un extremo del enlace y se contesta con un marco que

acepta la terminación del enlace. El enlace cambia a estado difunto.

ATM

El Modo de Transferencia Asíncrona o Asynchronous Transfer Mode (ATM) fue

desarrollada por la gran demanda de capacidad de transmisión para servicios y

aplicaciones.

Utilizadas para transmisor voz en tiempo real, redes de datos y vídeo.

ATM incluye los siguientes servicios:

• Servicio de Tasa Constante de bits (CBR)

• Servicio de Tasa Disponibles de bits (ABR)

• Servicio de Tasa Variable de bits (VBR)

• Servicio de Tasa No especificada de bits (UBR)

ATM utiliza conmutación de paquete cada celda(paquete) de longitud fija,

además utiliza circuitos virtuales.

ATM proporciona retransmisiones en términos de enlace a enlace,

también da un control de congestión solo en la clase de servicio ATM ABR.

ATM puede funcionar en cualquier capa física, se retroalimenta para un

sistema final emisor que ayuda a regular la tasa de transmisión.

ARQUITECTURA ATM

La pila de protocolos ATM consta de tres capas:

Capa física ATM: se encarga de los voltajes, temporizaciones de los bits y el

enmarcado en el medio físico

Capa ATM: Define la estructura de la celda ATM

Capa de adaptación ATM (AAL): es el equivalente a la capa de transporte.

Hay siete distintos tipos de estas capas.

CAPA DE ADAPTACION ATM (AAL)

Permite a los protocolos y a las aplicaciones que se ejecuten en el

extremo superior de ATM, adaptando la información a las capas inferiores, esta

capa solo esta presente en los sistemas finales o router IP. Son funciones del

nivel AAL:

•

•

•

•

Adaptación a la velocidad de los usuarios,

Segmentación de los datos en células de 48 bytes (sin cabecera ATM)

Detección células erróneas y perdidas,

Mantenimiento del sincronismo entre terminales.

36

Capa de Enlace

Esta capa tiene dos subcapas:

•

•

Subcapa de segmentación y reensamblado (SAR): Esta capa

segmenta los datos en células y las envía al nivel ATM para que les

ponga la cabecera. El proceso inverso se verifica al lado opuesto cuando

recibe células y reconstruye la información original.

Subcapa de convergencia(CS): Es capa más externa y ejecuta

funciones como la detección y demultiplexión de datos, detección de

células perdidas y mantenimiento del sincronismo de la conexión.

La capa de adaptación se divide en distintas versiones, dependiendo de la clase

servicio ATM:

AAL 1 y 2 están diseñados para aplicaciones que deben garantizar la tasa de

transferencia (voz, video)

AAL 3/4 diseñada para paquetes de datos

AAL 5 es un estándar alternativo para paquetes de datos

AAL 5

Es una sobrecarga de AAL la cual se usan para transportar datagramas

IP sobre redes ATM. Con este tipo de capa de adaptación la cabecera y el

cuerpo del AAL se encuentran vacíos, y 48 bits que se utilizan para transportar

segmentos CPCS-PDU. La PAD garantiza que CPCS-PDU es un múltiplo de 48

bytes. La longitud (length) identifica el tamaño de los datos. CRC indica

redundancia cíclica su tamaño es de 4 bytes.

37

Capa de Enlace

La siguiente tabla muestra las diferencias que existe entre Internet y ATM

con sus distintos servicios, en la cual podemos concluir que Internet no garantiza

nada pero da su mejor esfuerzo.

CIRCUITOS VIRTUALES

En una red de circuitos virtuales dos equipos que quieran comunicarse

tienen que empezar por establecer una conexión por medio de celdas. Durante

este estableciemiento de conexión, todos los routers que se encuentran por el

camino elegido reservarán recursos para ese circuito virtual específico.

Las dos formas de establecer la transmisión mediante circuitos virtuales

son los circuitos virtuales conmutados(SVC) y los circuitos virtuales

permanentes(PVC).

VC Permanentes: Conexiones establecidas en forma permanente, que

se utilizan en transferencia de datos frecuentes y constantes entre dispositivos.

La comunicación a través de un PVC no requiere los estados de establecimiento

de llamada y finalización que se utilizan con los SVCs.

Circuitos Virtuales Conmutados (SVC): Conexiones temporales que se

utilizan en situaciones donde se requiere solamente de una trasferencia de datos

esporádica entre los dispositivos.

ATM VC

Los Circuitos Virtuales garantiza el rendimiento de QoS (calidad de

servicio) para conexiones trazadas por estos Circuitos como son los retrasos, la

banda ancha.

38

Capa de Enlace

Las desventajas de este enfoque es el soporte ineficiente en trafico de

datagramas, para un circuito virtual permanente con un par de entrada/salida es

necesaria 2*N conexiones, y en el circuito virtual conmutado se procesan

llamadas latentes, creando sobrecargas para conexiones cortas.

CELDA ATM

Es una técnica orientada a paquetes, en la que el flujo de información,

esta se organiza en bloques de tamaño fijo y pequeño, las cuales reciben el

nombre de celdas. Los 5 primeros bytes de la celda constituyen la cabecera

ATM y los restantes 48 bytes serán la parte útil del ATM.

Capa Física ATM

Los campos de la cela ATM son:

V (8bits) / VCI (16 bits): Identificador de circuito virtual. Este Identifica los

enlaces que deben atravesar una celda hasta llegar a su destino. Sólo tiene

significado a nivel de enlace local, y cambia a cada paso por un nodo de la red.

El VPI (Virtual Path Identifier): es el encargado de etiquetar los segmentos

de Trayectos Virtuales (VP). Un trayecto virtual es el canal de comunicación

entre un origen y un destino a través de una red ATM, en el VP se pueden

multiplexar los Circuitos Virtuales (Virtual Channels VC), que vienen identificados

por el Identificador de Circuitos Virtual (Virtual Channel Identifier VCI).

PT (2 bits) : nos permite diferenciar entre la información de usuario, la de

control

y

la

de

gestión.

CLP (1 bit) : Es un campo de prioridad de pérdida. Si CLP=0 prioridad es

alta, y si CLP=1 prioridad baja.

HEC (8 bits): lleva el control de error de la cabecera.

Capa Física ATM

Esta es el equivalente de la capa física y de enlace de datos

La capa física se divide en dos subcapas:

1. Subnivel Dependiente del Medio Físico (PMD ): Corresponde a la capa

física

2. Subnivel de Convergencia de Transmisión (TC): Corresponde a la

capa de enlace de datos

La subcapa TC, da formato a los bits captados por la subcapa PMD para

adaptarlos al protocolo utilizado. Genera el HEC y de la detección de los límites

de las celdas por el método de alineación de celdas mediante el campo HEC.

Subcapa PMD

Es la encargada del acceso al medio físico, es decir transmitir bits de una

forma correcta entre nodos de la red. No importa el modo de transmisión que se

emplee. Esta subcapa se divide en:

SONET/SDH: Establece la sincronización entre el emisor y el receptor. Es un

sistema síncrono con multiplexación por división en el tiempo (TDM). Hay

39

Capa de Enlace

distintos tipos de canales estandarizados para distintas velocidades cada una

con un tamaño de datagrama diferentes.

Marcos T1/T3: Cuenta con una estructura de marco de transmisión de 1.5

Mbps/45 Mbps

Sin estructura (Celdas): Basadas en celdas sin marcos: En este caso el reloj

en el recepto se obtiene de una señal transmitida.

IP sobre ATM

La estandarización de ATM es un proceso que se inicia desde la década

de los 80, se introducen los switches ATM. La comunidad IP reconoce la

necesidad de transportar datagramas IP sobre ATM. Se generan un número

importante de RFC: 1483, 1577 (ATM ARP). El modelo clásico asume

tecnologías de subredes (LIS: Logical IP Subnet)

IP SOBRE ATM

Estas arquitecturas difieren en que ATM es orientada a conexión e IP es

no orientada a conexión, además del esquema de direccionamiento al igual que

lo es el modelo de comunicación multicast o multienvío. Estas son algunas de

las diferencias entre ambos modelos.

Han surgido grupos de trabajo del IETF por la necesidad de transportar

paquetes IP sobre redes ATM

1. RFC 1483: IP sobre ATM, trata sobre cómo encapsular datagramas IP

en enlaces ATM.

Diapositiva 108

40

Capa de Enlace

El datagrama se encapsula en una PDU esta se divide en pedazos de 48

bytes, cada división se coloca en el campo de datos de la celda ATM. Todas las

celdas tiene el tercer bit del campo PT a 0 y la ultima celda solo lo tiene a uno.

VIAJE DE UN DATAGRAMA EN REDES IP SOBRE ATM

En router de entrada:

1. Capa IP examina dirección IP destino del datagrama

2. Indexa tabla de ruteo y determina dirección IP del router de salida (próximo

router en el camino)

3. Para que el datagrama llegue al router de salida el router de entrada ve a

ATM como otro protocolo de enlace. El router indexa una tabla ARP de ATM con

la dirección IP del router de salida y determina la dirección ATM destino

4. Capa IP envía el datagrama con la dirección ATM de router de salida a la

capa enlace (ATM)

Red ATM: mueve celda usando el CV hasta el destino

En router de salida:

AAL5 rearma las celdas (PDUs) al datagrama original

Si CRC esta OK, datagrama se pasa a capa IP

ARP EN REDES ATM

Las redes ATM necesitan direcciones ATM destino al igual que Ethernet

necesita direcciones Ethernet destino. La traducción de direcciones IP/ATM son

hechas por ATM ARP (Protocolo de resolución de direcciones), el servidor ARP

en redes ATM realiza el broadcast de resolución de direcciones. Por medio de

este protocolo ATM se conecta a todos los dispositivos para registrar sus

direcciones ATM con un servidor que evitan que los hosts se vuelvan a registrar.

41

Capa de Enlace

Frame Relay

x.25 y FRAME RELAY

Tanto X.25, FRAME RELAY y ATM son tecnologías que se emplean para llevar

datagramas IP des de un router IP a otro. Por lo tanto son tecnologías de la capa

de enlace, orientadas a circuitos virtuales (VC). Comparten un puerto de una

sola linea. A demás de ser confiables y de alto rendimiento.

X.25

Este protocolo se diseño por la gran tasa de errores que existía cuando el

switch X.25 manda un paquete este se queda con una copia hasta el siguiente

switch el cual devolverá un acuse de recibo. La ventaja de este protocolo es que

cuando recibe un paquete, realiza una comprobación de error y si el paquete

esta libre de errores envía el acuse al switch anterior. La recuperación de

errores bajo la tasa de transmisión del enlace.

IP VS X.25

X.25 es protocolo para conmutación de paquetes, en el cual estos se

entregan en secuencia de un punto a otro, la inteligencia de la red en los

dispositivos de red. A diferencia de protocolo IP que no es confiable, ya que sus

paquetes se encuentra fuera de secuencia de un punto a otro, la inteligencia de

este protocolo radica sus extremos.

FRAME RELAY

Frame Relay es un servicio de conmutación de paquetes basado en

circuitos virtuales sin recuperación de errores ni control de flujo, creada a finales

de los 80's y utilizado en los años 90's. Diseñado para interconectar redes de

usuarios corporativos, por lo regular mantiene Circuitos Virtuales Permanentes,

además de utilizar switches para estos circuitos.

Sprint y ATT son algunos proveedores que dan servicio de Frame Relay

MARCO DE FRAME RELAY

El marco que utiliza frame Relay es:

Bits del campo Flag , 01111110, delimitador del frame

Campo address:

10 bits Identificador de VC

3 bits de control de congestión

FECN: forward explicit congestion notification (frame experimentando congestión

en la ruta)

BECN: congestion on reverse path

DE: bit de elegibilidad de eliminación (discard eligibility)

flags

address

data

CRC

flags

42

Capa de Enlace

Control de la tasa de transferencia VC

En Frame Relay al ancho de banda(CIR, Commited Information Rate)

esta garantizado se negocia al momento de configurara el Circuito Virtual. Es la

velocidad, de la división de Bc (Committed Burst), entre Tc (el intervalo de

tiempo). No obstante, una de las características de Frame Relay es su

capacidad para adaptarse a las necesidades de las aplicaciones, pudiendo usar

una mayor velocidad de la contratada en momentos puntuales, adaptándose

muy bien al tráfico en ráfagas, pero en media en el intervalo Tc no deberá

superarse la cantidad estipulada Bc.

DE bit(Discard Eligibility bit ), este es el switch que maneja el proveedor de

Frame Relay, que mide la transferencia de Crcuitos Virtuales.

DE = 0: alta prioridad, cumple con la tasa del frame; entregar a “Cualquier costo”

DE = 1: baja prioridad, marcado para posible eliminación cuando hay congestión

CIR

La tasa de acceso del CIR es la tasa de acceso al enlace entre un nodo

cliente y el switch Frame Relay el cual puede tener velocidades de 64 Kbps < R<

11,544Kbps, los circuitos virtuales son multiplexados en un mismos troncales y

el switch del extremo del proveedor, mide el trafico de cada circuito y lo marca

(ie DE<=1) cuando los frames exceden el valor del CIR se pueden eliminar

Regularmente, varios Circuitos Virtuales son multiplexados en un mismo troncal;

cada Circuito Virtual tiene su propio CIR para identificación.

El switch de Frame Relay que se encuentra en el extremo , mide el tráfico para

cada Circuito Virtual; y lo marca. (ie DE <= 1) los frames que exceden el CIR

(pueden ser eliminados posteriormente)

43

Capa de Enlace

INDICE SIGUIENDO EL NÚMERO DE DIAPOSITIVA PRESENTADA

TEMA

Introducción

Servicios

Implementación

Técnicas de Detección de Errores

• Comprobación de Paridad

• Método de Comprobación de Sumas

• CRC

Protocolos de Acceso Múltiple

• Partición del Canal

• Acceso Aleatorio

SLOTTED ALOHA

ALOHA PURO

CSMA

• Toma Turnos

Protocolo de sondeo o Interrogatorio

Protocolo de Paso de Token

Protocolo Basado en Reservación

Direcciones LAN y ARP

• Direcciones LAN

• Protocolo de Resolución de Direcciones

Ethernet

• Marco Ethernet

• CSMA/CD

• Tecnología Ethernet

10 Base2

100 BaseT y 10BaseT

GbitEthernet

Token Passing

Dispositivos Interconexión

• Hubs

• Bridge

Bridges vs Hubs

• Switch

Enlace sin cable

• Redes sin cable IEEE 802.11

• Redes Ad Hoc

PPP

ATM

Frame Relay

DIAPOSITIVA

2,3

4,5

6

7

8

9

10,11

12, 13, 14

15-20

21

22, 23

24,25

26-30

31

32

33

35

36-39

40-43

44

45,46

47,48

49

50,51

52

53,54

56,57,58,

59-70

71-73

74-76

77

78

79 –93

94-110

111-118

44