Transformación de la seguridad de la información

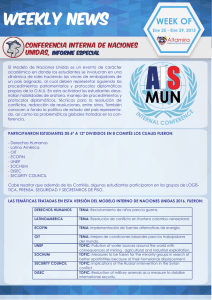

Anuncio

Informe basado en debates con Dr. Martijn Dekker, vicepresidente ejecutivo, director de seguridad de la información Airtel Felix Mohan, vicepresidente ejecutivo y director de seguridad de la información global AstraZeneca Simon Strickland, jefe de seguridad global Automatic Data Processing Roland Cloutier, vicepresidente, director de seguridad Security for Business Innovation Council Transformación de la seguridad de la información t ABN Amro Procesos probados para el futuro The Coca-Cola Company Renee Guttmann, directora de seguridad de la información eBay Leanne Toliver, directora de seguridad de la información EMC Corporation Dave Martin, vicepresidente y director de seguridad FedEx Denise D. Wood, vicepresidenta corporativa, seguridad de la información, directora de seguridad de la información, directora de riesgo de TI Fidelity Investments Tim M cKnight, vicepresidente ejecutivo, seguridad y riesgo de la información empresarial HDFC Bank Vishal Salvi, director de seguridad de la información y vicepresidente ejecutivo HSBC Holdings plc. Bob Rodger, jefe de grupo de seguridad de infraestructura Intel Malcolm Harkins, vicepresidente, director de seguridad y privacidad Johnson & Johnson Marene N. Allison, vicepresidenta mundial de seguridad de información JPMorgan Chase Anish Bhimani, director de riesgo de la información Nokia Petri Kuivala, director de seguridad de la información SAP AG Ralph Salomon, vicepresidente, director de seguridad y riesgo de TI TELUS Kenneth Haertling, vicepresidente y director de seguridad Recomendaciones de ejecutivos de Global 1000 En este informe: T-Mobile USA William Boni, director corporativo de seguridad de la información (CISO) y vicepresidente, seguridad de la información empresarial Walmart Stores, Inc. Jerry R. Geisler III, director de seguridad de la información Dónde centrar la mejora de procesos Cómo optimizar procesos de seguridad clave Guía para documentar los procesos empresariales Técnicas actualizadas para la evaluación de riesgos Cómo lograr la garantía de los controles basados en la evidencia Sugerencias para alcanzar la capacidad analítica de datos Una iniciativa del sector patrocinada por RSA * Contenido Puntos destacados del informe 1 1. Introducción: Prepararse para el futuro 2 2. Áreas clave que pueden mejorarse3 3. Recomendaciones 4 1. Cambiar el enfoque de recursos técnicos a procesos empresariales fundamentales 4 2. Establecer estimaciones comerciales de riesgos de ciberseguridad 6 3. Establecer un proceso de evaluación de riesgos centrado en el negocio 6 4. Definir un curso de acción para garantizar los controles basados en la evidencia 8 5. Desarrollar métodos de recopilación de datos informados 10 Conclusión12 Acerca de la iniciativa de SBIC 12 Colaboradores del informe 13 Exención de responsabilidad: Este informe del Security for Business Innovation Council (“Informe”) incluye información y materiales (conjuntamente, el “Contenido”) que están sujetos a modificación sin aviso. RSA Security LLC, EMC Corporation y los autores individuales del Security for Business Innovation Council (conjuntamente, los “Autores”) niegan de manera expresa toda obligación de mantener el Contenido actualizado. El Contenido se proporciona “TAL COMO ESTÁ”. Los Autores niegan toda garantía expresa o implícita relacionada con el uso del Contenido, que incluye, sin limitación, la comerciabilidad, la idoneidad, el no incumplimiento, la exactitud o la aplicación para un fin en particular. El Contenido tiene como fin brindar información al público y no se trata de asesoría legal por parte de RSA Security LLC, su compañía matriz, EMC Corporation, sus abogados ni de ninguno de los autores de este informe de SBIC. Usted no debe actuar ni abstenerse de actuar en función de ningún Contenido sin consultar a un abogado autorizado para ejercer en su jurisdicción. Los Autores no serán responsables de ningún error incluido en el presente documento ni de ningún daño que surja del uso de este Informe o se relacione con este (incluido todo el Contenido), que incluye, sin limitación, los daños directos, indirectos, accidentales, especiales, resultantes o punitorios, ya sean contractuales, extracontractuales o según otro principio de responsabilidad, incluso si los Autores tienen conocimiento de la posibilidad de dichos errores o daños. Los Autores no asumen ningún tipo de responsabilidad por los errores u omisiones de ningún Contenido. 2| Security for Business Innovation Council Report | RSA, The Security Division of EMC Puntos destacados del informe Los procesos ad-hoc implementados para los tiempos de la seguridad basada en perímetros no pueden manejar la escala ni la complejidad de la administración de riesgos de ciberseguridad para una empresa global de la actualidad. A fin de seguir el ritmo de las amenazas cibernéticas y de las últimas tendencias tecnológicas y empresariales, se requiere una revisión general de los procesos de seguridad de la información. Estas son las áreas clave que pueden mejorarse en muchas organizaciones: Medición de riesgos: La descripción de los riesgos en términos técnicos, como “cantidad de intrusiones o vulnerabilidades”, dificulta el asesoramiento a los líderes empresariales acerca de cómo administrar los riesgos de ciberseguridad. Compromiso empresarial: Los procesos de rastreo de riesgos deberían resultar sencillos y eficientes para la empresa, pero a menudo se basan en métodos manuales engorrosos. Estudios de controles: Los estudios en un punto del tiempo y poco sistemáticos ya no son suficientes. El estado de los controles de seguridad se debe medir como una continuidad de capacidades. Evaluaciones de riesgos de terceros: El modelo actual de evaluación de riesgos es ineficiente, repetitivo y no brinda visibilidad continua de los controles de seguridad del proveedor de servicios. Detección de amenazas: Se necesita un enfoque de seguridad inteligente, pero la mayoría de los equipos de seguridad aún no están seguros acerca de qué datos recopilar y cómo realizar análisis significativos. Busque herramientas más automatizadas para el rastreo de riesgos de la información a medida que son identificados, evaluados, aceptados o corregidos a fin de acelerar la toma de decisiones y permitir que las unidades de negocio se hagan responsables de la administración de riesgos. Acuda a los proveedores de servicios en busca de estudios repetitivos y rutinarios. Genere flexibilidad en el proceso de aceptación de riesgos para permitir que la empresa aproveche las oportunidades con limitación de tiempo. Este informe proporciona un conjunto valioso de recomendaciones de 19 directores de seguridad líderes en el mundo a fin de ayudar a las organizaciones a crear estrategias de seguridad para el creciente panorama de amenazas de hoy en día. Cinco recomendaciones Céntrese en cómo abordar problemas fundamentales, colocar los programas de seguridad de información en primer lugar y prepararse para el futuro: 4. Definir un curso de acción para garantizar los CONTROLES basados en evidencias Desarrolle la capacidad de recopilar datos pertinentes para evaluar la eficacia de los controles de manera continua. Comience por documentar y revisar los controles, centrándose en los controles más importantes que protegen los procesos empresariales fundamentales. Determine qué evidencia avalará cada control y establezca procedimientos para recopilar e informar evidencia de manera sistemática y realizar ajustes continuos. Con el tiempo, automatice la recopilación de evidencia e informes a fin de mejorar los estudios internos y de terceros. 1. Cambiar el enfoque de recursos técnicos a procesos empresariales fundamentales Aléjese de la perspectiva estrictamente técnica de protección de recursos técnicos, como servidores y aplicaciones. Adopte una perspectiva más amplia observando cómo se utiliza la información para hacer negocios. Considere cómo proteger los procesos empresariales más fundamentales de punto a punto. Trabaje junto a unidades de negocios para documentar procesos empresariales fundamentales. 2. Establecer estimaciones comerciales de riesgos de ciberseguridad Desarrolle técnicas para describir los riesgos de ciberseguridad en términos comerciales e integre el uso de estimaciones comerciales al proceso de asesoría de riesgos. Defina escenarios detallados que describan la probabilidad de incidentes de seguridad y la magnitud del impacto en el negocio. Cuando se requiera o sea posible, cuantifique el riesgo y avance cada vez más hacia estimaciones financieras. 3. Establecer un proceso de evaluación de riesgos centrado en el negocio 5. Desarrollar métodos recopilación de datos informados de Comience por observar los tipos de preguntas que la capacidad analítica de datos puede responder para identificar los orígenes de datos pertinentes. Cree un conjunto de casos de uso de la capacidad analítica de datos. Modifique el registro cuando los datos originales sean insuficientes, negociando con los propietarios del sistema cuando sea necesario. Conozca cómo aplicar la inteli­ gencia de amenazas externas para enriquecer el análisis. Planifique de manera integral para mejorar la arquitectura de recopilación general, producir logs con más datos y aumentar la capacidad de almacenamiento de datos. RSA, The Security Division of EMC | Security for Business Innovation Council Report |1 Introducción: Prepararse para el futuro 1 L os procesos ad-hoc implementados para los tiempos de la seguridad basada en perímetros no pueden manejar la escala ni la complejidad de la administración de riesgos de ciberseguridad para una empresa global de la actualidad. Los equipos de seguridad con miras al futuro reconocen que seguir el ritmo de las amenazas cibernéticas y las últimas tendencias tecnológicas y empresariales requiere una revisión general de los procesos de seguridad de la información. De acuerdo con las perspectivas de algunos de los ejecutivos de seguridad de la información líderes del mundo, este informe examina las áreas clave en los programas de seguridad que necesitan atención urgente. Brinda recomendaciones viables para procesos nuevos y técnicas actualizadas, lo cual permite a los equipos de seguridad enfrentar los problemas actuales y prepararse para los del futuro. 5 COMPROMISO EMPRESARIAL MEDICIÓN DE RIESGOS DETECCIÓN DE AMENAZAS ESTUDIOS DE CONTROLES EVALUACIONES DE RIESGOS DE TERCEROS ¿En qué consiste un programa de seguridad de información eficaz y con miras al futuro? El SBIC (Security for Business Innovation Council) está en proceso de generar una serie de tres informes sobre la “Transformación de seguridad de la información” para responder esta pregunta. Al fusionar los conocimientos y la visión de los principales líderes de seguridad de información, los informes ofrecen recomendaciones viables. El primer informe fue un manual de estrategias para el diseño de un equipo extendido innovador. Este informe explora el primer plano de los procesos de seguridad de la información. El tercero identificará algunas tecnologías esenciales para la evolución de los programas de seguridad de la información. Lea el primer informe 2| Security for Business Innovation Council Report | RSA, The Security Division of EMC 2 S Áreas clave que pueden mejorarse i los programas de seguridad fueran informes de calificaciones emitidos que evaluaran los procesos, las siguientes áreas serían identificadas como “no cumple las expectativas: debe mejorar” en la mayoría de las organizaciones. para garantizar el éxito. El proceso de identificación, evaluación, selección y rastreo de riesgos debe ser sencillo y eficiente y debe permitir que las empresas respondan a las presiones del mercado competitivo. Aún así, los procesos de evaluación de riesgos se basan en métodos manuales engorrosos. 1. Medición de riesgos Los ejecutivos y juntas directivas de todo el mundo comprendieron que los riesgos de ciberseguridad pueden afectar significativamente el balance de la empresa. Eventos recientes demostraron la magnitud del impacto. En los últimos 12 meses, muchos bancos fueron golpeados por ataques de denegación de servicios (DDoS) dirigidos a sus sitios de banca en línea. Un informe de la Comisión de PI publicado a principios de este año calculó que la escala de robo internacional de propiedad intelectual estadounidense es de cientos de miles de millones de dólares por año.1 Al considerar la posibilidad de mayores pérdidas financieras, las unidades de negocio de muchas organizaciones comienzan a tener un mayor interés en la administración proactiva de sus riesgos de ciberseguridad. Desde su perspectiva, los riesgos de ciberseguridad pueden describirse al igual que otros riesgos: en términos financieros. Además, la Comisión de Valores e Intercambio de EE. UU. (SEC) espera que las empresas públicas de Estados Unidos divulguen información importante relacionada con los riesgos de ciberseguridad e incidentes.2 En la UE, la Directiva sobre Mercados de Instrumentos Financieros (MiFID) requiere que las empresas de servicios financieros adopten medidas de administración de riesgos adecuadas.3 El equipo de seguridad de información debe asesorar a los líderes empresariales sobre cómo administrar los riesgos de ciberseguridad, informar sobre la “pertinencia” o demostrar la “suficiencia”. Esto es difícil de hacer si el riesgo únicamente se describe en términos técnicos, como la cantidad de intrusiones o vulnerabilidades. 3. Estudios de controles En la mayoría de las organizaciones, los estudios para verificar que los controles de seguridad funcionan de la manera esperada normalmente se llevan a cabo de manera esporádica por diversos auditores externos e internos. Los estudios en un punto del tiempo y poco sistemáticos ya no son suficientes. Dadas las amenazas e inversiones de seguridad cada vez mayores, se espera que los equipos de seguridad garanticen que los controles sean eficientes y eficaces en todo momento. El estado de los controles de seguridad se debe medir como una continuidad de capacidades. Aún así, la mayoría de los equipos de seguridad no evalúan los controles de manera consistente ni les aplican ajustes continuos. 2. Compromiso empresarial A medida que las unidades de negocio comienzan a tener mayor responsabilidad en la administración de sus propios riesgos de ciberseguridad, el equipo de seguridad debe trabajar en conjunto con ellas 4. Evaluaciones de riesgos de terceros El modelo convencional de la evaluación de riesgos consiste en cuestionarios y auditorías en el sitio, con resultados registrados en documentos y actualizados anualmente. Tanto para los proveedores de servicios como para sus clientes, este es un proceso ineficiente con trabajo repetitivo en todas las partes. Además, no brinda a las organizaciones una visibilidad táctica y operativa continua de los controles de seguridad del proveedor de servicios para garantizar que el proveedor cumpla con los requisitos de protección de información. 5. Detección de amenazas Está bien establecido en el sector que las amenazas avanzadas requieren que las organizaciones se inclinen rápidamente hacia enfoques de detección más inteligentes. La confianza exclusiva en eventos de monitoreo desde la infraestructura de red de perímetros ya no es eficaz. Una seguridad inteligente utiliza la capacidad analítica de datos, permite alertas sobre conductas indicadoras de explotación y ofrece el contexto de amenaza. Requiere la recopilación y el análisis de los datos desde una amplia variedad de orígenes. Sin embargo, la mayor parte de los equipos de seguridad aún no tienen certeza sobre qué datos recopilar y cómo realizar análisis significativos. El Informe de la Comisión sobre Robo de Propiedad Intelectual Estadounidense, National Bureau of Asian Research, 2013. http://www.sec.gov/divisions/corpfin/guidance/cfguidance-topic2.htm 3 http://ec.europa.eu/internal_market/securities/isd/mifid/index_en.htm 1 2 RSA, The Security Division of EMC | Security for Business Innovation Council Report |3 3 Recomendaciones E stas recomendaciones no se tratan de un “manual instructivo” integral para rediseñar los procesos de seguridad, sino que se centran en cómo reparar algunos procesos clave que necesitan atención para poder abordar problemas fundamentales, colocar los programas de seguridad de información en primer lugar y prepararse para el futuro. 1. Cambiar el enfoque de recursos técnicos a procesos empresariales fundamentales Para abordar las deficiencias en los procesos de seguridad actuales, lo primero que se debe hacer es retroceder y reconsiderar cómo formular el problema. Tradicionalmente, los profesionales de seguridad de información piensan en términos de protección de recursos de información, como servidores y aplicaciones. Este punto de vista técnico es necesario, pero no es suficiente. No provee contexto suficiente con relación a cómo se utiliza la información en las actividades comerciales. Y tendrá un éxito limitado contra ataques dirigidos que son diseñados específicamente para debilitar los procesos empresariales, como pedidos de clientes, transacciones financieras, procesos de desarrollo o fabricación de productos o procedimientos de cuentas por cobrar. En su lugar, adopte una perspectiva más amplia y piense cómo proteger los procesos empresariales fundamentales de punto a punto. 5 Cambie su perspectiva Al trasladar el énfasis desde los recursos técnicos hacia los procesos empresariales, el equipo de seguridad tendrá una perspectiva más informada y sabrá dónde centrar sus esfuerzos. Pueden determinar qué procesos son los más fundamentales y necesitan la mayor protección. Al saber cómo fluye la información dentro de cada proceso, pueden comprender de qué manera un agresor es capaz de frustrar un proceso y qué controles de seguridad serían los más eficaces. Recomendaciones 1.Cambiar el enfoque de recursos técnicos a procesos empresariales fundamentales 2.Establecer estimaciones comerciales de riesgos de ciberseguridad. 3.Establecer un proceso de evaluación de riesgos centrado en el negocio. 4.Definir un curso de acción para la garantía de los controles basados en la evidencia. 5.Desarrollar métodos de recopilación de datos informados 4| Security for Business Innovation Council Report | RSA, The Security Division of EMC Recomendaciones La comprensión de los procesos empresariales permite crear seguridad, en lugar de considerarla un complemento. Considere un proceso de desarrollo de productos nuevos. Si el equipo de seguridad no tiene conocimiento del proceso, no sabrá cuál es la actividad “normal”, como de qué manera y cuándo los individuos del equipo de diseño acceden a la aplicación de diseño, cómo y cuándo se utilizan correos electrónicos para comunicar las especificaciones a terceros contratistas, etc. Al ahondar en el proceso, estará mejor equipado para instrumentar los controles y descubrir y prevenir condiciones anormales y proteger la propiedad intelectual. Gracias al conocimiento de los procesos empresariales, el equipo de seguridad puede ver de qué manera los controles de seguridad afectan los procesos con miras a minimizar la fricción. Por ejemplo, al examinar los pasos de un proceso empresarial, es posible eliminar la necesidad de transferir datos confidenciales y, a su vez, la necesidad de cifrado. En algunos casos, es posible que sea necesario realizar modificaciones menores a un proceso empresarial para que el monitoreo sea más eficaz. Por ejemplo, es difícil detectar que un intruso roba información mediante la descarga de datos de transacción si el uso normal requiere la descarga diaria de todas las transacciones en una base de datos. La comprensión de los procesos empresariales permite crear seguridad, en lugar de considerarla un complemento. Por ejemplo, un proceso de adquisición podría incorporar un protocolo para que el equipo de compras detecte una lista de problemas de seguridad y privacidad. También ayuda al equipo de seguridad a ver que los controles de seguridad técnicos no son necesariamente la única solución para asegurar un proceso. Por ejemplo, si existe un problema con la certificación de acceso, una solución eficaz puede consistir en colocar un paso de conciliación manual en el proceso. La documentación de los procesos empresariales debe ser un esfuerzo conjunto para poder decidir cuáles son riesgos para el sistema. Nunca comprenderemos el valor comercial de la información en la misma medida que el empresario, y ellos nunca comprenderán las amenazas en la misma medida que el equipo de seguridad. Dave Martin vicepresidente y director de seguridad, EMC Corporation ? Preguntas que se deben formular en el momento de documentar procesos empresariales Generalmente, la documentación de procesos con fines de protección de datos implica atravesar los procesos paso a paso, detallando cómo se utiliza la información. Estos son ejemplos de preguntas pertinentes: DD ¿Se genera, intercambia o almacena algún dato confidencial, sensible o regulado como parte de este proceso? Si la respuesta es afirmativa, ¿qué controles de seguridad existentes forman parte de este proceso? ¿Se supervisa el uso de esta información? ¿De qué manera? DD ¿Cómo se enteraría si ocurrió un problema en el proceso empresarial? ¿Se encuentran los controles de detección en esos puntos clave? ¿Se registra la información correcta? ¿Es el monitoreo coherente con las posibles indicaciones de compromiso o fraude? DD ¿Existen problemas de privacidad con relación a dónde se almacenan o se trasladan los datos? Por ejemplo, ¿se trasladan los datos desde Europa hacia los Estados Unidos sin la documentación legal adecuada? Documente los procesos empresariales Comprender los procesos empresariales requiere documentación. El equipo de seguridad deberá trabajar con el personal de las unidades de negocio a fin de documentar los procesos fundamentales (consultar recuadro). Cada descripción del proceso debería ser un documento activo que requiere un propietario en la unidad de negocio pertinente responsable de su actualización. Las empresas con un equipo de mejora continua de la calidad (CQI) o mejora del proceso empresarial (BPI) pueden contar con documentación que se puede utilizar como punto de partida, pero, a menudo, las empresas tienen poco o nada de documentación existente. Puede que sea posible aprovechar al personal del grupo de resistencia empresarial, de continuidad del negocio o de auditoría interna de la organización para colaborar en la elaboración de la documentación del proceso empresarial. RSA, The Security Division of EMC | Security for Business Innovation Council Report |5 Recomendaciones 2. Establecer estimaciones comerciales de riesgos de ciberseguridad Hoy en día, una administración de riesgos de la información eficaz requiere que el equipo de seguridad actúe como asesor de riesgo para las unidades de negocio y ejecutivos. Para que los servicios de asesoría de riesgos tengan éxito, el equipo de seguridad debe desarrollar métodos para describir los riesgos de ciberseguridad en términos comerciales e integrar el uso de las estimaciones comerciales en el proceso de asesoría de riesgos. Un enfoque eficaz para la descripción de los riesgos de ciberseguridad en términos comerciales consiste en definir escenarios detallados, articulando la probabilidad de incidentes de seguridad y la magnitud del impacto en el negocio, como la pérdida de reputación, el incumplimiento de normas regulatorias o los procesos legales. Cuando se requiera o sea posible (por ejemplo, para los formularios 10-K de SEC de riesgo significativo), el equipo de seguridad debe ser capaz de sostener debates sobre el impacto en el negocio para poder cuantificar el riesgo. Con el tiempo, el equipo debe perfeccionar sus técnicas de cuantificación de riesgos y ser competente en la aproximación de las pérdidas económicas proyectadas. A menudo, esto implica trabajar junto con las unidades de negocio para determinar el impacto financiero de los posibles eventos, como la desconexión de los procesos empresariales, el robo de los diseños de productos, la exposición de los datos regulados, etc. La cuantifiación de los riesgos de ciberseguridad en términos financieros es un campo emergente. Entre los profesionales de la seguridad existe la frecuente preocupación de que la cuantificación de riesgos pueda ocasionar la parálisis del análisis y debates extensos en defensa de los números. Tenga en cuenta que al igual que con otras estimaciones comerciales, como pronósticos de venta, no es posible realizar cálculos exactos. Una estimación de orden de magnitud generalmente es suficiente; por ejemplo, ¿es un riesgo de US$1 millón, US$10 millones o US$100 millones? Para los ejecutivos empresariales, una estimación financiera razonable, pero inexacta, será más informativa que una descripción técnica del riesgo. Uno de los inconvenientes de las estimaciones financieras es sobrediseñar las estimaciones de probabilidad o frecuencia de los eventos. En su lugar, es importante centrarse principalmente en la determinación del impacto financiero. El hecho de que se trate solo de un “evento que ocurre una vez cada cien años” es irrelevante si le ocurre a su organización. Aproveche las herramientas de cuantificación de riesgos Los equipos de seguridad pueden percibir la magnitud y la probabilidad de posibles pérdidas económicas a partir de los informes acerca de los principales incidentes de seguridad de información en empresas similares. La mayoría de las organizaciones poseen datos propios de incidentes previos. Algunas también utilizan herramientas, como la nomenclatura y el marco de trabajo estándar FAIR (Factor 6| Security for Business Innovation Council Report Analysis of Information Risk) para la realización de análisis de riesgos. Muchas organizaciones en el sector de servicios financieros utilizan los datos de Operational Risk eXchange Association (ORX), que brinda datos anónimos de eventos de riesgos operativos reales y la escala de pérdidas asociada. Las estimaciones comerciales de los riesgos de ciberseguridad permitirán a las organizaciones comparar mejor el riesgo y la ganancia, determinar los niveles adecuados de inversiones para la moderación de riesgos y priorizar los riesgos de ciberseguridad sobre otros tipos de riesgos en la empresa. El uso de estimaciones comerciales también facilitará los debates acerca de la “importancia” de los riesgos de ciberseguridad o la “suficiencia” de los programas de administración de riesgos según lo requieran las normativas, como las pautas de SEC o MiFID. MARTIJN DEKKER vicepresidente ejecutivo, director de seguridad de la información, ABN Amro “Actualmente, se está presionando a la profesión de la seguridad para que encuentre formas de cuantificar los riesgos de seguridad. Debido a que las organizaciones gastan cada vez más en seguridad, se preguntan "¿Por qué gastamos tanto en esto? ¿Cuán graves son los riesgos?" Se hace cada vez más importante que podamos justificar ese gasto”. 3. Establecer un proceso de evaluación de riesgos centrado en el negocio En muchas organizaciones actuales, las evaluaciones de riesgos de seguridad de la información aún se realizan mediante hojas de cálculo. Normalmente, al comienzo de un proyecto, el propietario del proyecto completa un formulario siguiendo una plantilla de hoja de cálculo y lo envía por correo electrónico al equipo de seguridad. El equipo de seguridad utiliza la información proporcionada en el formulario y en los debates de seguimiento para evaluar el riesgo y recomendar una estrategia de moderación de riesgo. Con este método, el personal de las unidades de negocios tiene una capacidad limitada para mantener y analizar de forma periódica un panorama actualizado de los riesgos que le corresponden. Al equipo de seguridad también le resulta difícil obtener una vista compuesta de todos los riesgos de la empresa. Automatización del proceso El uso de herramientas más automatizadas puede simplificar en gran medida los procedimientos. La automatización puede acelerar el proceso de toma de decisiones y permitir que se responsabilice a las unidades de negocios por la administración de los riesgos de información. Muchas organizaciones en | RSA, The Security Division of EMC Recomendaciones encuentran en proceso de automatizar el proceso de evaluación de riesgos mediante el uso de herramientas de gestión, riesgo y cumplimiento de normas (GRC). Las unidades de negocios y el equipo de seguridad pueden rastrear los riesgos a medida que se los identifica, evalúa, acepta o corrige a través del sistema de GRC. Un proceso más automatizado y medible se integra mejor a una perspectiva integral de administración de riesgo de la empresa, a la vez que alinea mejor la organización de seguridad con la empresa. El siguiente ejemplo ilustra un proceso de evaluación de riesgo basado en un enfoque relativamente nuevo que incorpora un proveedor de servicios subcontratado e integra el servicio con el sistema de GRC de la empresa. Al utilizar un proveedor de servicios para las evaluaciones rutinarias y repetitivas, el proceso reduce la carga de las unidades de negocios y del equipo de seguridad. En este enfoque, las unidades de negocios que inician proyectos nuevos deben comprar una evaluación de riesgo del proveedor de servicios designado del equipo de seguridad y asignar un presupuesto para las evaluaciones de seguimiento. El proveedor de servicios realiza las evaluaciones e ingresa las conclusiones directamente en el sistema de GRC. Una vez que se completa la evaluación, el equipo de seguridad y la unidad de negocios tienen acceso inmediato a los resultados, que también se aplican a un panorama general de los riesgos de información. En los proyectos más rutinarios, el director del área de riesgos de las unidades de negocios coordina la corrección y se asegura de contar con planes factibles para abordar los riesgos identificados de acuerdo con las normas del equipo de seguridad y dentro de un período especificado. Luego, el director del área de riesgos informa sobre su progreso al equipo de seguridad. Para los proyectos que superan un umbral especificado de riesgo, se convoca al equipo de seguridad para realizar un análisis más profundo y colaborar con el negocio a fin de elaborar planes de corrección y aceptación de riesgos más personalizados. Un beneficio adicional del uso de la evaluación del riesgo como un servicio es que se puede contabilizar fácilmente en un modelo Enfoque anticuado frente al enfoque de última generación para los procesos de administración de riesgo basado en el costo de productos vendidos mediante el presupuesto de la unidad de negocios, en lugar de los recursos del equipo de seguridad. Más flexibilidad en la aceptación del riesgo A menudo, las organizaciones deben equilibrar la necesidad de la administración de riesgo con la necesidad de ingresar rápidamente los productos y servicios nuevos al mercado. Para que el negocio pueda aprovechar las oportunidades con limitación de tiempo, el equipo de seguridad debe permitir que las unidades de negocios acepten un nivel de riesgo más alto del que permitirían normalmente por un corto periodo de tiempo. En este caso, el comité de administración de riesgo de la organización (como el CISO, el abogado general, el director de adquisiciones y otros) le asignaría a la iniciativa una exención formal de riesgos por, supongamos, un período de seis a 18 meses, al término del cual se revisarían los riesgos. Este tipo de modelo de corrección de riesgos basado en el éxito aumenta los controles de seguridad de forma proporcional al éxito del producto o servicio. Por ejemplo, quizá tenga sentido desde el punto de vista empresarial aceptar riesgos más altos para una cantidad inicial pequeña de clientes, con la condición de que una vez que el producto o servicio tenga una cantidad importante de clientes, tendrá el flujo de ingresos suficiente para justificar las mejoras de seguridad. Los riesgos residuales (es decir, los riesgos no aceptados) se cuantificarían y se administrarían. Un aspecto clave de la administración de riesgo es contar con un proceso que garantice que por cada iniciativa de su organización, se realiza una evaluación del riesgo en la etapa inicial del ciclo de vida. Vishal Salvi director de seguridad de la información y vicepresidente ejecutivo, HDFC Bank Limited Anticuado De última generación Métodos ad hoc. Procesos formalizados y coherentes incorporados en los procesos de negocios Descripciones técnicas del riesgo Riesgo cuantificado en pérdidas de cantidades monetarias con probabilidades expresadas en porcentajes Todos los riesgos se tratan de la misma forma. Sistema de priorización que establece un umbral para los riesgos prioritarios La seguridad es considerada responsable de la administración de riesgo. Responsabilidad compartida por la administración de riesgo: las unidades de negocios toman las decisiones de riesgo/beneficio y existe un proceso para hacerlas responsables de administrar sus riesgos. La aceptación del riesgo es uniforme. Modelo flexible de aceptación de riesgo mediante el cual se aceptan riesgos más altos a corto plazo para ciertas oportunidades de negocios seleccionadas a fin de permitir un tiempo de ingreso al mercado rápido Riesgo analizado en silos Vista completa del riesgo gracias a la automatización RSA, The Security Division of EMC | Security for Business Innovation Council Report |7 Recomendaciones 4. Establecer una garantía de los controles basados en evidencias En la actualidad, las organizaciones deben garantizar que los controles de seguridad cumplan permanentemente las normas, protejan contra las amenazas en tiempo real, brinden valor para la inversión y posibiliten la agilidad de los negocios. La forma más eficaz de lograrlo es la garantía de los controles basados evidencias, que conlleva la recopilación continua de datos pertinentes para evaluar la eficacia de los controles. Si bien requiere tiempo para configurarla y un nivel alto de madurez con respecto a los procesos de seguridad y TI, la garantía de los controles basados en evidencias comienza a convertirse en una aptitud necesaria para los equipos de seguridad. Proporcionará más transparencia, facilitará la identificación temprana de controles defectuosos Un proceso de auditoría típico En un proceso de auditoría típico, los auditores apartan al personal de su trabajo usual para solicitar evidencia del cumplimiento de normas. La garantía de los controles basados en evidencias comienza a volverse una competencia obligatoria para los equipos de seguridad. o errores de control y permitirá la corrección de problemas y la optimización de la estrategia de protección mediante ajustes permanentes. Al tener un flujo de evidencias, también será mucho más fácil para las organizaciones demostrar el cumplimiento de normas. Las auditorías serán más eficaces y menos disruptivas. La regla 80/20 Calidad, no cantidad 8| Es posible que las empresas de los sectores industriales altamente regulados necesiten finalmente documentar, revisar y recopilar evidencia en todos sus controles de seguridad. No obstante, para otras empresas, a menudo tiene sentido priorizar un subconjunto pequeño de controles de seguridad: los controles más importantes que protegen únicamente los procesos empresariales más fundamentales. Para muchas organizaciones, se aplica la regla 80/20: el veinte por ciento de los controles brinda la gran mayoría de la seguridad. Intente identificarlos de forma temprana y centrarse en la documentación, revisión y recopilación de evidencia sobre ellos. No busque la cantidad en lo que respecta a la garantía de los controles basados en evidencias: lo que importa no es la cantidad de controles, sino obtener visibilidad de los controles de los que depende mayormente su organización. Security for Business Innovation Council Report Un proceso de auditoría con monitoreo continuo de los controles Con el monitoreo continuo de los controles, un sistema recopila registros que avalan la eficacia de los controles. Idealmente, los auditores pueden consultar al sistema o ver los informes sin interrumpir el trabajo normal. Documentación de los controles El primer paso de la implementación de la garantía de los controles basados en evidencias es documentar los controles de seguridad de la organización como un conjunto de declaraciones que se puedan verificar o medir. Se debe hacer hincapié en los controles más importantes que protegen los procesos de negocios fundamentales (consulte la barra lateral). Un ejemplo simple de una declaración de control es una descripción del uso de contraseñas, incluidos los requisitos de longitud, complejidad y actualización. En el caso de un control de protección de datos, la descripción podría incluir cómo se etiquetan y se cifran los datos, cómo se les colocan marcas de agua y qué herramientas se necesitan. El proceso de documentación a menudo puede incluir la refactorización de documentos largos en un conjunto de declaraciones discretas. Ejecución de un análisis de los controles Aproveche la instacia de documentación de controles para realizar un análisis completo de todos los controles. Formule preguntas para determinar, por ejemplo, lo siguiente: ¿Aún se necesita cada uno de los controles? ¿Está en el lugar adecuado? ¿Es redundante? ¿Está obsoleto? ¿Se utiliza de forma ineficaz? ¿Crea una carga innecesaria en los procesos de negocios? ¿Genera una experiencia del cliente complicada? ¿Es eficaz en vista de las amenazas actuales? ¿Cuánto cuesta el control? Los controles con rendimiento deficiente se deben administrar a un costo más bajo, o bien, se debe calendarizar su retiro y/o reemplazo. | RSA, The Security Division of EMC Recomendaciones Recopilación de evidencias El próximo paso es determinar las evidencias que avalarán cada control (consulte el gráfico siguiente para obtener ejemplos) y, a continuación, establecer procedimientos para recopilar e informar sistemáticamente estas evidencias. El equipo de seguridad debe preguntarse: “¿Qué capacidad tenemos a corto y a largo plazo para demostrar estas evidencias?”. Con el tiempo, se puede automatizar una mayor parte del proceso de recopilación y generación de informes, lo cual permitirá a las organizaciones detectar los problemas mucho antes que con las comprobaciones manuales periódicas. La vinculación y la combinación de los resultados recopilados mediante actividades de administración de vulnerabilidades y amenazas es esencial para identificar los defectos de los controles en una etapa temprana. Ejemplos de evidencias para diferentes tipos de control Tipo de control Fuente de evidencia Contraseña Logs de aplicaciones que muestran contraseñas que se actualizaron Sistema de entradas en el centro de datos Logs del sistema de tarjetas de identificación acerca de las entradas permitidas o rechazadas Política de uso aceptable de dispositivos móviles Registros de dispositivos perdidos o robados que muestran si los dispositivos faltantes se informan dentro de los plazos especificados Los equipos de seguridad deben trabajar para aumentar la monitorización automatizada de los controles siempre que sea posible, y los resultados deben enviarse a un catálogo central (por ejemplo, un sistema de GRC). Las evidencias manuales también deben almacenarse de forma central (dentro del sistema de GRC). Con el almacenamiento centralizado de los resultados de evaluación, las auditorías requerirán menos esfuerzo y se podrán realizar independien­ temente del propietario del proceso y/o control. La monitorización continua de los controles, un objetivo a largo plazo para muchas organizaciones, les permitirá generar un informe visual acerca de qué controles funcionan bien y una alarma en tiempo real en caso de que uno de estos no funcione. Para monitorear de forma continua los controles, generalmente se necesitan tecnologías de agregación de logs, GRC y/o análisis y warehousing de datos. Muchas organizaciones desarrollan estrategias exhaustivas de administración de datos de seguridad a fin de administrar la recopilación y el uso de datos para diversos propósitos, como la garantía de los controles, la administración de riesgo y la detección de amenazas. Mejora de las evaluaciones de terceros La garantía de los controles basados en evidencias mejora en gran medida las evaluaciones de terceros. Los métodos tradicionales, basados en cuestionarios, visitas al sitio y reevaluaciones anuales, son poco flexibles y no brindan información oportuna y de aplicación práctica. Si los clientes y los proveedores de servicios poseen capacidades de garantía de los controles basados en evidencias, esto facilita las evaluaciones compartidas; los clientes pueden establecer requisitos estandarizados de atestación de controles y los proveedores de servicios pueden entregar evidencias estandarizadas. Las evaluaciones estandarizadas de los proveedores de servicios podrían ser utilizadas por varios clientes. El enfoque basado en evidencias también posibilita las evaluaciones de terceros cada vez más automatizadas. Por ejemplo, dos organizaciones líderes del sector de servicios financieros, un banco y un proveedor de servicios de negocios, se asocian para elaborar un conjunto de requisitos medibles para los controles de seguridad. El proveedor de servicios proporcionará al banco evidencias continuas de que ciertos controles son eficaces mediante el acceso a un sistema de GRC. El sistema de GRC se ubicará en el perímetro de la red del proveedor de servicios y, en última instancia, será usado por varios clientes para obtener visibilidad de algunos de los controles clave. “La garantía de los controles basados en evidencias es un enfoque completo para la eficacia de los controles de su propio ambiente. Y si voy a aceptar una evaluación compartida, una atestación de terceros, me gustaría saber ‘¿Cuál es la evidencia de que los controles con los que se han comprometido funcionan realmente de forma permanente?”. Roland Cloutier vicepresidente, director de seguridad, Automatic Data Processing, Inc. RSA, The Security Division of EMC | Security for Business Innovation Council Report |9 Recomendaciones 5. Desarrollar métodos de recopilación de datos informados El análisis de datos se convirtió en una capacidad esencial para la detección de amenazas cibernéticas. Una vez que cuenta con un área de almacenamiento de datos, un motor de análisis y un analista de datos, para lograr la capacidad analítica de datos, se deben establecer procesos para determinar qué datos se deben recopilar y dónde se pueden encontrar. Creación de un conjunto de casos de uso Un paso fundamental consiste en considerar los tipos de pregunta que los analistas de datos pueden responder. Este es un ejemplo de pregunta: “¿Cómo podemos saber si la actividad de administrador del sistema en este sistema en particular es legítima o corresponde a la de un intruso?”. La respuesta podría ser la siguiente: “Si podemos ver patrones inusuales de actividad, como varios conjuntos de credenciales usados en sucesión rápida en una máquina, o un administrador que se conecta a un sistema que no está relacionado con sus pedidos de trabajo”. Al con­siderar detenidamente las preguntas y respuestas clave relacionadas con la protección de los procesos de negocios fundamentales, el equipo de seguridad puede comenzar a identificar los orígenes de datos pertinentes. El equipo de seguridad debe crear un conjunto de casos de uso relacionados con el análisis de datos. Para cada caso de uso, generalmente se realiza un proceso iterativo con varios ciclos de recopilación de datos, desarrollo de algoritmos, pruebas y perfeccionamiento. Por ejemplo, al equipo podría interesarle responder la pregunta “¿Cómo podemos indicar posibles infracciones de velocidad absoluta?” (casos en los que un usuario parece estar activo en dos ubicaciones físicas muy alejadas en un corto plazo). El equipo podría comenzar con datos como los siguientes: ubicación geográfica de los deslizamientos de tarjetas de identificación en edificios, direcciones IP, conexiones de dispositivos móviles y conexiones estáticas de VPN, registros de fecha y hora de estos logs e itinerarios de viajes corporativos para indicar dónde debería estar el usuario. Luego, el analista de datos crearía un algoritmo que genera una puntuación de riesgo basada en la velocidad calculada a la que se mueve aparentemente el usuario. Después de ejecutar el análisis y considerar los resultados, el equipo determinaría los casos que realmente podrían tratarse de un comportamiento normal, pero generan puntuaciones de riesgo altas. El próximo paso sería perfeccionar los algoritmos, quizá con datos adicionales, para reducir los falsos positivos. Un problema muy común es que no se dispone fácilmente de los datos necesarios para responder preguntas fundamentales. Es posible que el equipo de seguridad necesite volver a los dispositivos originales para reconfigurar la forma en que se realiza el registro. Por ejemplo, es posible que los logs de proxy deban incluir la dirección IP de la fuente original, pero estos datos quizá aún no se hayan informado en los logs. El esfuerzo de recopilación de datos puede demandar negociaciones hábiles con los propietarios de los sistemas, ya que podrían ser reacios a aumentar el registro 10 | Security for Business Innovation Council Report debido a la posibilidad de que esto afecte negativamente el rendimiento del sistema. Mientras realiza la revisión de casos de uso específicos, el equipo de seguridad también debe identificar los datos que serían valiosos para establecer la línea de base de actividad normal en los sistemas fundamentales. Por ejemplo, algunos meses del historial de red y de los patrones de acceso de usuarios provenientes de orígenes tales como los logs de firewalls y los sistemas de autenticación podrían ser útiles para comenzar a establecer la línea de base. Piense más allá de los logs de seguridad. Aplicación de datos de diversos orígenes También es importante incluir los orígenes de datos adecuados. Piense más allá de los logs de seguridad. Los equipos de seguridad deben ver lo que ocurre en el ambiente de negocios y no solo en la tecnología de seguridad que rodea dicho entorno. La integración de información de negocios, como logs de procesos, transacciones y aplicaciones, ayudará a obtener un panorama más completo del negocio que se protege. Los datos de los sensores internos deben combinarse con datos de orígenes externos, como feeds de amenazas comerciales, gubernamentales o del sector. Si las organizaciones consideran solamente los datos internos, no verán el impacto potencial completo de las amenazas para su ambiente; de ese modo, solo monitorean lo que sucedió y no lo que quizá podría prevenirse. Se puede considerar la posibilidad de asignar un recurso para la integración eficaz de datos de diversas fuentes internas y de inteligencia externa. | RSA, The Security Division of EMC Recomendaciones Como muchas organizaciones han descubierto, es fácil suscribirse a feeds de amenazas, pero resulta más difícil hacer que esos datos tengan una aplicación práctica. Es necesario saber cómo aplicar específicamente los datos y desarrollar un método para integrar datos externos con datos internos a fin de enriquecer el análisis. Los datos de feeds de amenazas comerciales sobre ataques emergentes pueden aplicarse mediante pruebas de áreas conocidas específicas de vulnerabilidad dentro del ambiente a fin de determinar si las amenazas explotan estos métodos para extraer datos. En este caso, los datos externos pueden ayudar a detectar actividad inusual en canales que generalmente no se usan para las comunicaciones salientes. Planificación integral de la recopilación de datos Para desarrollar la aptitud de la capacidad analítica de datos, a menudo se requiere un plan plurianual para mejorar la arquitectura general de recopilación y modificar las aplicaciones a fin de producir logs con más datos. Se debe determinar con anticipación los datos (como captura de paquetes y datos de NetFlow) y las capacidades de agregación de datos (por ejemplo, administración de logs, agregación central o correlación de registros) que faltan y que serían valiosos para la capacidad analítica de datos, además de planificar el aumento de la capacidad de almacenamiento de datos. “El mayor reto que plantea la capacidad analítica de datos es obtener resultados valiosos. Se debe dedicar tiempo a elaborar una estrategia cohesiva. Es importante centrarse en la información que hace funcionar el negocio y elaborar las preguntas que se desean formular. De lo contrario, se producirá una inundación de datos”. TIM MCKNIGHT Vicepresidente ejecutivo, Riesgo y seguridad de la información empresarial, Fidelity Investments RSA, The Security Division of EMC | Security for Business Innovation Council Report | 11  Conclusión A fin de superar los retos prácticos que se plantean en la actualidad y trazar un camino hacia el futuro, los principales equipos de seguridad realizan importantes cambios a sus arraigados procesos. Lo “usual del negocio” no podrá seguir el ritmo del ambiente actual de amenazas o de las iniciativas de negocios impulsadas por la tecnología. Una gran parte del trabajo que se debe realizar conlleva desarrollar una profunda comprensión de los procesos de negocios y trabajar en estrecha colaboración con las unidades de negocios. Los riesgos de la ciberseguridad son finalmente un tema dominante en los negocios, y en muchas organizaciones existe una mayor disposición a financiar programas en este ámbito. Si bien el personal de las unidades de negocios se preocupa por los riesgos de ciberseguridad, no saben cómo administrarlos. En este momento, a los profesionales de seguridad les corresponde educar a las personas acerca de los riesgos de la ciberseguridad. Durante muchos años se ha hablado de la evolución de la seguridad de la información hacia la administración de riesgo, pero es hora de tomarla esto en serio mediante la ampliación de los procesos de seguridad y su integración al negocio. Acerca de la iniciativa de Security for Business Innovation Council La innovación en los negocios se convirtió en un tema fundamental del programa de la mayoría de las empresas, mientras los ejecutivos se esfuerzan por aprovechar el poder de la globalización y la tecnología para crear valores y eficiencias nuevos. Sin embargo, aún falta un eslabón. Si bien la innovación del negocio se basa en la información y los sistemas de TI, la protección de la información y de los sistemas de TI generalmente no se considera estratégica, aun cuando las empresas enfrentan cada vez más presiones normativas y amenazas. De hecho, la seguridad de la información a menudo es una idea de último momento que se añade al final de un proyecto o, lo que es peor, no se aborda nunca. No obstante, sin una estrategia adecuada de seguridad, la innovación en los negocios podría suprimirse fácilmente o suponer un grave riesgo para la organización. En RSA, consideramos que si los equipos de seguridad son verdaderos socios en el proceso de innovación en los negocios, pueden ayudar a sus organizaciones a lograr resultados sin precedentes. 12 | Security for Business Innovation Council Report A medida que se vuelven a diseñar los procesos de seguridad, la optimización será un factor clave para lograr el éxito y un esfuerzo continuo. Los procesos de seguridad de la información deben estar sujetos a una reevaluación permanente a fin de garantizar el uso eficaz de los recursos y la moderación eficaz del riesgo para el negocio. Si bien los equipos de seguridad consideran cómo renovar los procesos, también deben planificar para mantenerse al día con los cambios en la tecnología. Las tecnologías nuevas, en particular aquellas para el análisis de big data, impulsan algunos de los cambios clave de los procesos que se abordan en este informe. En el siguiente y último informe de esta serie sobre la transformación de la seguridad de la información, se examinarán algunas de las tecnologías de seguridad más importantes que surgen y evolucionan, y se proporcionarán más conocimientos prácticos sobre cómo administrar las fuerzas que reestructuran la seguridad de la información. Ha llegado el momento de adoptar un enfoque nuevo: la seguridad debe dejar de ser una especialidad técnica para convertirse en una estrategia de negocio. Si bien la mayoría de los equipos de seguridad reconocieron la necesidad de alinear mejor la seguridad con los negocios, muchos aún tienen dificultades para traducir esta idea en planes de acción concretos. Saben hacia dónde deben ir, pero no están seguros de cómo llegar allí. Es por ello que RSA trabaja con algunos de los principales expertos en seguridad del mundo a fin de impulsar las conversaciones en el sector para identificar la forma de seguir adelante. RSA convocó a un grupo de ejecutivos de seguridad sumamente exitosos de las empresas de Global 1000 de diversos sectores para formar lo que llamamos “Security for Business Innovation Council”. Realizamos una serie de entrevistas detalladas a los integrantes del consejo, publicamos sus ideas en una serie de informes y patrocinamos investigaciones independientes que estudian estos temas. Visite www.rsa.com/securityforinnovation para ver los informes o acceder a la investigación. Juntos podemos acelerar esta transformación fundamental del sector. | RSA, The Security Division of EMC  Colaboradores del informe Security for Business Innovation Council MARENE N. ALLISON vicepresidenta internacional de seguridad de la información, Johnson & Johnson ANISH BHIMANI CISSP director de riesgo de la información, JPMorgan Chase WILLIAM BONI CISM, CPP, CISA director de seguridad de la información corporativa (CISO), vicepresidente, seguridad de la información empresarial, T-Mobile USA ROLAND CLOUTIER vicepresidente, director de seguridad, Automatic Data Processing, Inc. DR. MARTIJN DEKKER vicepresidente ejecutivo, director de seguridad de la información, ABN Amro JERRY R. GEISLER III GCFA, GCFE, GCIH, cargo de director de seguridad de la información, Walmart Stores, Inc. RENEE GUTTMANN directora de seguridad de la información, The Coca-Cola Company MALCOLM HARKINS vicepresidente, director de seguridad y privacidad, Intel KENNETH HAERTLING vicepresidente y director de seguridad, TELUS PETRI KUIVALA director de seguridad de la información, Nokia DAVE MARTIN CISSP vicepresidente y director de seguridad, EMC Corporation TIM MCKNIGHT CISSP vicepresidente ejecutivo, seguridad y riesgo de la información empresarial, Fidelity Investments FELIX MOHAN vicepresidente ejecutivo y director global de seguridad de la información, Airtel ROBERT RODGER director del grupo de seguridad de la infraestructura, HSBC Holdings, plc. RALPH SALOMON CRISC cargo de vicepresidente de seguridad y riesgos de TI, SAP AG VISHAL SALVI CISM director de seguridad de la información y vicepresidente ejecutivo, HDFC Bank Limited SIMON STRICKLAND director global de seguridad, AstraZeneca LEANNE TOLIVER cargo de directora de seguridad de la información, eBay DENISE D. WOOD vicepresidenta corporativa, seguridad de la información, directora de seguridad de la información, directora de riesgos de TI, FedEx Corporation Si desea ver las biografías completas de los miembros de SBIC, visite mexico.emc.com (visite el sitio web de su país correspondiente). RSA, The Security Division of EMC | Security for Business Innovation Council Report | 13 EMC, EMC2, el logotipo de EMC, RSA y el logotipo de RSA son marcas registradas o marcas comerciales de EMC Corporation en los Estados Unidos y/o en otros países. Todos los demás productos y/o servicios mencionados son marcas comerciales de sus respectivas empresas. ©2013 EMC Corporation. Todos los derechos reservados. 271226 H12622 CISO RPT 1213 ® 14 | Security for Business Innovation Council Report | RSA, The Security Division of EMC