Una revisión a la Ley Estatutaria de Protección de Datos

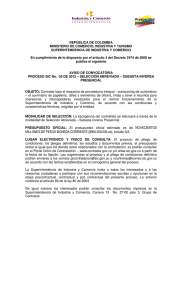

Anuncio

Una revisión a la Ley Estatutaria de Protección de Datos - LEPD Un breve contexto..... No cabe duda que gracias al crecimiento tecnológico y de las comunicaciones hoy día podemos procesar y acceder a grandes cantidades de información de una manera más fácil y eficiente; un ejemplo claro de ello son los cambios revolucionarios que hacen las redes sociales, el manejo y uso de la información en grandes sistemas de información (Big Data) y la colocación de servicios móviles y en línea como la banca móvil o Gobierno en línea. Las facilidades que brindan el uso de estas tecnologías sabemos que conllevan en muchos casos la exposición a riesgos que los responsables en las organizaciones deben gestionar. Generalizando un poco en la práctica, existen dos factores importantes que ayudan a la implementación de controles que buscan mitigar dichos riesgos; El primero, la misma materialización de los riesgos, es decir que la organización se vea afectada por ejemplo por la intrusión de un Hacker a la base de datos de Clientes, ésta situación le permite a los responsables de la seguridad y la tecnología argumentar la implementación quizá de un Firewall de Aplicaciones. Y el segundo factor, el cumplimiento, es decir la implementación de regulaciones que tienen un objeto superior a las organizaciones; sólo por citar algunos ejemplos tenemos las regulaciones impuestas por la Superintendencia Financiera de Colombia y que se conoció en el en su momento como la CE 052 y que impulsó de manera importante la seguridad de la información en el sector. Otro ejemplo que se puede citar es la actual Gobierno en Línea en su versión 3.1, que aplica para las entidades gubernamentales y que es reglamentada por el Ministerio de Tecnologías de la Información y las Comunicaciones, que también abarca aspectos importantes en materia de tecnología, seguridad y uso de la información. Junio de 2013 Teniendo presentes los factores anteriores, En los últimos años ha sido de gran preocupación para los gobiernos de la Región el uso de la información personal, motivados en la protección de los derechos fundamentales de los ciudadanos consignados en la constitución que para el caso de Colombia, el Artículo 15, del Capítulo I, DE LOS DERECHOS FUNDAMENTALES dice: “Todas las personas tienen derecho a su intimidad personal y familiar y a su buen nombre, y el Estado debe respetarlos y hacerlos respetar. De igual modo, tienen derecho a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bancos de datos y en archivos de entidades públicas y privadas” En consecuencia La ley Estatutaria 1266 de 2008 conocida como Habeas Data tiene como objeto “desarrollar el derecho constitucional que tienen todas las personas a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bancos de datos, y los demás derechos, libertades y garantías constitucionales relacionadas con la recolección, tratamiento y circulación de datos personales a que se refiere el artículo 15 de la Constitución Política, así como el derecho a la información establecido en el artículo 20 de la Constitución Política, particularmente en relación con la información financiera y crediticia, comercial, de servicios y la proveniente de terceros países” Indudablemente existen más soportes legales que ayudan a complementar este derecho fundamental, pero este preámbulo es suficiente par entender algo del contexto y la importancia de la nueva ley. Aspectos importantes de la nueva Ley...... La Ley estatutaria 1581 del 17 de octubre 2012 “POR EL CUAL SE DICTAN DISPOSICIONES GENERALES PARA LA PROTECCIÓN DE DATOS PERSONALES". Tiene como objeto “desarrollar el derecho constitucional que tienen todas las personas a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bases de datos o archivos, y los demás derechos, libertades y garantías Una revisión a la Ley Estatutaria de Protección de Datos - LEPD constitucionales a que se refiere el artículo 15 de la Constitución Política; así como el derecho a la información consagrado en el artículo 20 de la misma.” Esta nueva Ley fue emitida en octubre de 2012 y busca ampliar y complementar la protección de datos personales en Colombia para todos los sectores, es decir que el ámbito de aplicación no sólo aplica para el sector financiero, sino que además abarca “los datos personales registrados en cualquier base de datos que los haga susceptible de tratamiento” sin importar la naturaleza de la organización (Privada o Pública). En este sentido sectores como los Centros de contacto (Call y Contac Centers), Telemercadeo, entidades prestadoras de servicios de salud, Instituciones de educación, entre otros, son un claro ejemplo del ámbito de aplicación. Por tal razón y dada su naturaleza, La Ley estipula que sea la Superintendencia de Industria y Comercio – SIC quien ejerza la vigilancia para garantizar el cumplimiento, incorporando un despacho de Superintendente Delegado para ejercer las funciones de Autoridad de Protección de Datos. Otro aspecto importante a resaltar es el tratamiento especial a los DATOS SENSIBLES, asociados a aquellos que pudieran revelar el origen racial o étnico, la orientación política, las convicciones religiosas o filosóficas, los datos relativos a la salud, a la vida sexual y los datos biométricos. Así mismo da cuenta de la responsabilidad que tiene el Estado y las entidades educativas de capacitar y proveer información frente al manejo responsable de los datos personales de los Niños, Niñas y Adolecentes. De igual forma da importancia a la transferencia de datos a terceros países, prohibiendo la transferencia de datos a países que no proporcionen niveles de protección adecuado a los datos y es la Superintendencia de industria y comercio quién determinará dichos niveles definiendo los estándares que deben cumplir. La Ley también define El Registro Nacional de Bases de Datos, que es el directorio público de las bases de datos sujetas a tratamiento que operan en el país, dicho registro será administrado por la SIC y podrá ser consultado por cualquier ciudadano. Finalmente, La ley dispone de las definiciones, principios Junio de 2013 rectores, derechos y responsabilidades, procedimientos, mecanismos de vigilancia y sanción, para su reglamentación e implementación. Vale la pena mencionar que esta ley tenía un régimen de transición de seis meses para su implementación desde su promulgación, es decir que el pasado 18 de Abril de 2013 entró en vigencia. Una reflexión desde la Seguridad de la información... El cumplimiento de la Ley impulsa de manera sustancial la implementación de controles de seguridad de la información en las organizaciones, desde el diseño de políticas y procedimientos que incorporen los lineamientos y requisitos exigidos por la Ley, hasta la implementación de controles tecnológicos sobre los sistemas de información y sus repositorios. La primera pregunta que se hacen los responsables de la seguridad en las organizaciones es: ¿Cómo abordar el cumplimiento de esta nueva Ley? Una forma fácil para abordar cualquier tipo de regulación típica, es siguiendo las siguientes fases: DIAGNÓSTICO, Identifique como está su Organización frente a los requerimientos exigidos por la Ley, identifique ¿Qué elementos tiene actualmente su organización que ayudan a dar cumplimiento?, Por ejemplo, regulaciones similares como las de la Superintendencia Financiera de Colombia (Circular Externa 022 de julio 30 de 2010) o PCI DSS. Quizá si su organización tiene implementado un SGSI, puede revisar el inventario de activos de información, las políticas de clasificación de la información y los mismos controles de seguridad que tenga implementados revisando su cobertura y alcance. Otro Una revisión a la Ley Estatutaria de Protección de Datos - LEPD elemento importante útil en esta fase de diagnóstico es la revisión de procedimientos de PQR del Sistema de gestión de Calidad. El diagnostico debe cuantificar el grado de cumplimiento actual y la brecha que se debe cerrar para alcanzar el cumplimiento. integridad y disponibilidad de la información, deben obedecer al desarrollo de un análisis de riesgos sistémico; de manera que el control que quiere implementar traiga un costo beneficio verdadero y no esté incurriendo en detrimento del patrimonio de la organización. PLAN DE ACCIÓN: A partir del diagnostico anterior y dependiendo del grado de cumplimiento, el siguiente paso es identificar las actividades necesarias para cerrar la brecha y consignarlas en un plan de Acción, estas actividades pueden estar asociadas a: También es importante recordar que para el cumplimiento de la Ley debe contemplar los escenarios de Contingencia, es decir por ejemplo, si usted piensa implementar algún tipo de control; quizá un cifrado en la base de datos de producción, deberá contemplar también licenciamiento para las bases de datos del ambiente para contingencias o en su defecto las cintas de restauración. 1. Diseño de políticas de clasificación de información 2. Identificación de activos de información (especialmente los datos materia de cumplimiento) 3. Generación de avisos de privacidad 4. Elaborar y registrar políticas del tratamiento de la información en Autoridad Nacional de Protección de Datos Personales 5. Definición e procedimientos para la obtención de la autorización por parte del titular 6. Definición de procesos y procedimientos de PQR 7. Etiquetado de información 8. Controles para el almacenamiento de evidencia de cumplimiento 9. Análisis de Riesgos de Seguridad de la información 10. Implementación de controles tecnológicos y de seguridad que garanticen la Confidencialidad, Integridad y Disponibilidad de los Datos Personales y la evidencia del cumplimiento. (por ejemplo:, Soluciones DLP, Cifrado de información, protección a Bases de Datos, Respaldo de información) 11. Adicionar los requisitos de ésta Ley al programa General Auditoria de la organización. El Plan de Acción debe identificar los responsables de cada una de las actividades y las fechas estimadas en las cuales se espera culminar con la actividad. También puede priorizar las actividades de manera que le permita ejecutar las actividades que requieren menor esfuerzo y tengan mayor peso en el cumplimiento. Este plan de acción le será útil a la hora de sustentar, en una eventual visita del ente responsable de vigilar el cumplimiento de la Ley. Recuerde que las buenas prácticas de seguridad de la información recomiendan que la implementación de controles que buscan garantizar la confidencialidad, Junio de 2013 AUDITORIA: Desarrollar auditorias o mejor aún, incluir auditorias de cumplimiento dentro del programa de auditoría general de la organización, le va permitir conocer el estado en que se encuentra la organización frente a los requisitos exigidos por la Ley, y le permitirá tomar acciones correctivas para garantizar su cumplimiento, y en consecuencia evitar sanciones por parte de la SIC. Finalmente, es importante saber que la SIC ha cambiado su política de supervisión, incrementando las visitas a las fuentes y operadores de información, exigiendo planes de mejora e imponiendo sanciones a quienes no demuestran cumplimiento. Un dato final de Portafolio “Sólo en cumplimiento del Habeas Data financiero, la SIC ha abierto unas 1.000 investigaciones, de las cuales 350 terminaron con la imposición de multas por más de 5.000 millones de pesos”. Referencias... http://www.redipd.org/index-ides-idphp.php http://www.secretariasenado.gov.co/senado/basedoc/cp/co nstitucion_politica_1991.html#15 http://www.secretariasenado.gov.co/senado/basedoc/ley/2 008/ley_1266_2008.html http://www.secretariasenado.gov.co/senado/basedoc/ley/2 012/ley_1581_2012.html RIMEL FRAILE FONSECA CISSP, CISM, ISO27001LA, BS2599-2LA Consultor Sénior Seguridad de la información