articulo web

Anuncio

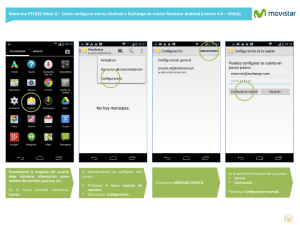

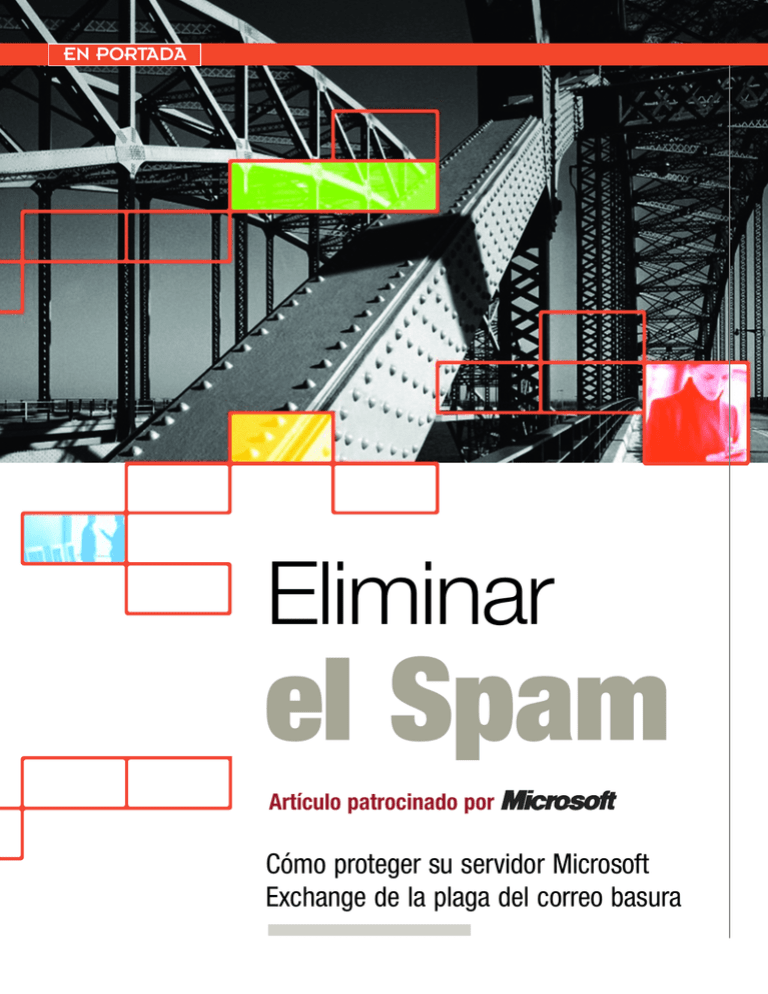

EN PORTADA Eliminar el Spam Artículo patrocinado por Cómo proteger su servidor Microsoft Exchange de la plaga del correo basura EN PORTADA D esde que el virus Melissa nos despertó a todos en 1999, los administradores entendemos la necesidad de proteger nuestros servidores Exchange contra las amenazas. Hoy, la mayoría de los servidores empresariales se encuentran bien protegidos contra los virus pero quizás no tanto contra el spam. Por ello, es probable que haya llegado el momento de considerar la protección contra el spam de nuestros servidores, y más si se tienen en cuenta las nuevas funciones que tanto el propio Exchange Server 2003 como productos de otras compañías incorporan. El concepto de “defensa en profundidad” significa la utilización de múltiples capas de supresión para bloquear tanto spam como sea posible desde la penetración inicial a través de los servidores de correo hasta la bandeja de entrada del usuario. La defensa en profundidad significa también poner sobre aviso a los usuarios sobre la posibilidad de ser inundados de spam si contribuye de forma poco cautelosa en foros y grupos de noticias en Internet, así como de las técnicas que los spammers utilizan para recolectar las direcciones de correo. Por supuesto, como la protección antivirus, la defensa en profundidad es cara de implementar. Algunas compañías, especialmente pequeñas y medianas empresas, optan por implementar como método de supresión una única barrera de protección en lugar de varias. Si ese es el caso de su empresa, es aconsejable que esta supresión la realice a nivel del servidor, pues ofrece la máxima protección a los clientes, incluyendo Microsoft Outlook Web Access, sin necesidad de tener que actualizar su software. Veamos ahora algunas de las herramientas y técnicas que podemos utilizar para implementar esta defensa en profundidad, así como las nuevas funcionalidades que se han introducido en Exchange 2003 para combatir el spam. DEFENDER EL PERÍMETRO Las grandes compañías frecuentemente despliegan servidores bastión (fortaleza) específicamente dedicados a monitorizar el correo SMTP entrante. Esos servidores son los encargados de tomar la decisión de dejar pasar o no al correo. No hay duda que puede utilizar su servidor Exchange 2003 como servidor bastión, y más si lo despliega sobre Windows Server 2003 y utiliza además un producto antispam en WINDOWS TI MAGAZINE • WWW.WINDOWSTIMAG.COM vez de utilizar las funcionalidades de filtrado por defecto. La defensa perimetral de servidores acepta las conexiones SMTP para un dominio dado (por ejemplo, abc.com) y realiza dos rápidas verificaciones: la primera, para asegurarse de que el mensaje entrante no contiene un virus conocido, y la segunda, comparar el mensaje con una lista de direcciones de mensajes RBL (Real-Time Blackhole List) que permite detectar inmediatamente los mensajes de SPAM. Los servidores de listas RBL contienen entradas de conocidos spammers así como de servidores de correo no protegidos que actúan de propagadores al ser utilizados por los spammers para enviar sus mensajes. Por tanto, comparar los mensajes entrantes con una lista RBL es una buena forma de suprimir gran cantidad de mensajes basura, siempre que asumamos que la lista RBL esté actualizada. No es recomendable además poner en producción un filtro RBL sin antes haber hecho algunas pruebas previas. De hecho, algunas listas RBL permiten que pase mucho correo no deseado, mientras que otras, suprimen mensajes que quizás necesitaría. Opcionalmente, los servidores bastión pueden validar que un determinado men- saje se envíe a un recipiente válido del dominio en cuestión. Para hacerlo, el servidor comprueba la dirección del mensaje entrante con directorios, como por ejemplo, el Exchange Server 5.5 Directory Store, el Directorio Activo o con un directorio compatible con LDAP (Lighweight Directrory Access Protocol). Por ejemplo, los servidores bastión que utiliza internamente la multinacional HP gestionan aproximadamente unos 30 millones de mensajes al mes dirigidos al dominio hp.com, descartando un 70% de ese tráfico, dejando sólo que alrededor de 9 millones de mensajes sean gestionados y diseccionados por sus servidores de correo. Desgraciadamente, un número creciente de esos mensajes admitidos contienen spam, en lo que puede entenderse como un tributo a los conocimientos de los creadores de este tipo de mensajes, que combaten contra los esfuerzos de las empresas por suprimir sus mensajes. Si no está pensando todavía en implementar Windows 2003 y Exchange Server 2003, puede optar por una gran variedad de productos de control perimetral antispam, como CS MAILsweeper para SMTP de Clearswift (que monitoriza las pasarelas y los puntos de conexión de red) y CS MAILsweeper para Exchange. Para evitar el predominio de ataques contra los sistemas Windows, algunos administradores prefieren implantar servidores Linux o UNIX como puntos de conexión a Internet, y luego incorporar soluciones antispam y de comprobación de virus, que trabajen con los llamados Agentes de trans- PANTALLA 1 FEBRERO 2004 1 EN PORTADA ferencia de mensajes (Message Transfer Agents o MTA) sendmail o Postfix. DEFENSA DE EXCHANGE 2003 Cuando Microsoft diseñó Exchange 2000, el spam no daba tantas molestias como ahora. En esa época, eran los virus los que representaban la amenaza más importante para los servidores Exchange, así que Microsoft concentró sus energías en el desarrollo de Virus Scanning API (VSAPI), y a convencer a los principales proveedores de software independientes (ISV) para que incluyeran VSAPI en sus productos. Puede configurar filtros en los servidores virtuales SMTP de Exchange 2000 para rechazar mensajes de usuarios o dominios concretos, pero este método no es lo suficientemente sofisticado para combatir a los spammers de hoy en día. A medida que se iba avanzando en el desarrollo de Exchange 2003, Microsoft comprendió la necesidad de potenciar la capacidad del servidor para eliminar los mensajes de correo no deseado. Por lo tanto, Exchange 2003 incorpora el filtro de conexión, que puede configurar mediante el nodo Global Settings de la consola Exchange System Manager (ESM). Seleccione el objeto Entrega de mensajes, elija Filtrar conexión para definir las reglas aplicables a la organización en su conjunto, y aplique los nuevos filtros a los servidores virtuales SMTP en los servidores Exchange que alberguen conexiones SMTP con Internet. La Pantalla 1 muestra cómo configurar listas para el filtrado de conexión. Para conseguir interceptar el mayor número posible de spam, puede configurar varios filtros y optar por analizar varias RBL (o Block List Services). También puede configurar excepciones, de manera que Exchange no considere los mensajes de socios importantes u otros remitentes como correo no deseados, incluso si existen evidencias de que pueda tratarse de correo basura del tipo cómo “hacerse rico rápidamente”. Además del filtro de conexión, Exchange 2003 le permite definir filtros de destinatarios y de remitentes. Los filtros de destinatarios bloquean los mensajes entrantes que vayan dirigidos a destinatarios concretos. También puede crear un filtro de destinatarios que compruebe todos los mensajes entrantes con AD, y que rechace cualquiera que no vaya dirigido a un destinatario válido. Los spammers a menudo utilizan direcciones 2 FEBRERO 2004 PANTALLA 2 generadas de manera automatizada con el fin de enviar mensajes a todos los miembros de un dominio. En este caso, los filtros de destinatarios hacen que Exchange no se sobrecargue aceptando correo no solicitado, y procesándolo a través del motor de enrutamiento. Los filtros de remitentes son similares a los de destinatarios. La única diferencia es que en los primeros define una lista de direcciones de correo electrónico de las cuales no quiere aceptar mensajes. Cuando Exchange detecta un mensaje entrante de una de las direcciones de la lista de “correo basura”, inmediatamente cortará la conexión. También puede utilizar filtros de remitentes para cortar la conexión en el caso de mensajes que no contengan información del remitente, otro de los trucos favoritos de la comunidad del spam. EMPAQUETADORES DE TRANSPORTE En Exchange 2000, Microsoft sustituyó el MTA basado en X.400 con un motor de canalización ampliable basado en SMTP. Desde entonces, los ISV han sido capaces de implementar empaquetadores de transporte que incluyen código para examinar mensajes según llegan al servicio SMTP (antes de que Exchange les acepte para su clasificación y posterior procesamiento). Bloquear el spam en el punto de entrada de SMTP permite aprovechar los recursos de una manera efectiva. Exchange no necesita resolver direcciones de correo electrónico, expandir grupos de distribución, determinar el enrutamiento más efectivo u otro procesamiento de ca- nalización de mensajes. Además, es preferible escanear y desechar inmediatamente el correo no deseado que propagarlo hacia el interior del almacén. Cuando el correo no deseado llega a los buzones de los usuarios, normalmente supone una mayor sobrecarga del servidor en forma de almacenamiento, gestión, transporte y copia de seguridad, sin olvidar las molestias causadas al usuario. Por último, la eliminación del correo no deseado basada en servidor le permite proteger muchos tipos de clientes sin tener que preocuparse de implantar un software antispam en Outlook, Outlook Express y distintos tipos de navegadores Web. Por otro lado, los usuarios de dispositivos inalámbricos agradecerán que el spam deje de consumir su valioso ancho de banda. Son relativamente pocos los ISV que han aceptado el reto de desarrollar empaquetadores de transporte para combatir el correo no deseado, en gran medida porque los virus han sido la amenaza más importante para los servidores, por lo que representan un mercado más lucrativo para sus productos. No obstante, algunos desarrolladores de software han reconocido las posibilidades que ofrecen los empaquetadores de eventos a la lucha contra el spam. Un buen ejemplo de un producto que utiliza un empaquetador de eventos para suprimir el correo no deseado en Exchange 2000 es ORFilter de martinjnjogen.com, una herramienta de software gratuito que comprueba los mensajes entrantes SMTP con las listas de los servidores de reenvío abierto, y reWINDOWS TI MAGAZINE • WWW.WINDOWSTIMAG.COM EN PORTADA PANTALLA 3 chaza aquellos que provengan de éstos. Recientemente hemos percibido un interés cada vez mayor en la utilización de empaquetadores de transporte para la eliminación de correo no deseado entre ambos proveedores de software antivirus (que desean incrementar la funcionalidad y competitividad de sus productos) y entre desarrolladores de herramientas diseñadas para este propósito. SpamManager de Sybari Software es un buen ejemplo de una empresa que utiliza un empaquetador de transporte para ampliar las funcionalidades de un antivirus conocido, con el fin de ofrecer la eliminación de mensajes de correo no deseado. El producto Advanced Spam Defence que Sybari acaba de lanzar al mercado supone un nuevo paso hacia la incorporación de la tecnología Commutouch, que utiliza firmas digitales y sondas de red para detectar los correos no deseados y eliminarlos. CONEXIÓN SCL Microsoft incorporó VSAPI en Exchange 2000, a medida que la plataforma para herramientas antivirus iba ganando acceso a los componentes de Exchange, como es el caso del almacén. Ahora, Microsoft ha actualizado VASAPI en Exchange 2003, pero la mejora más importante que pueden explotar los ISV para proteger sus servidores contra las amenazas de correo electrónico, es la nueva “conexión” que pueden aprovechar los productos antispam. El Spam Confidence Level (SCL) es una nueva propiedad del almacén que los productos antispam pueden actualizar utilizando las técnicas o algoritmos que deseen para lograr su empaquetador transporte. Además, el procesador SCL es un nuevo componente del almacén que busca valores SCL para luego actuar WINDOWS TI MAGAZINE • WWW.WINDOWSTIMAG.COM en función de los mismos, así como ciertas configuraciones de cliente si éste soporta funcionalidades como el filtro de correo basura de Outlook 2003. Cuanto mayor sea el valor SCL de un mensaje determinado, mayor probabilidad habrá de que sea un correo no deseado. Para determinar el valor SCL, las herramientas antispam emplean distintos algoritmos para analizar los datos en el encabezado y contenido del mensaje. Los valores límite que utiliza Exchange 2003 para el procesamiento SCL residen en tres atributos que Exchange 2003 añade al AD cuando ejecuta el componente Forestprep del programa de instalación. Dichos atributos son: • Enabled Flag (ms-Exch-Uce-Enabled) • Block Threshold (ms-Exch-Uce-BlockThreshold) • Store Action Threshold (ms-Exch-UceStore-Action-Threshold) Para determinar que Exchange realie el procesamiento SCL dentro de una organización el Indicador habilitado (Enabled Flag) deberá establecerse en 0 ó 1. Block Threshold determina el valor a partir del cual los productos antispam entran en acción para bloquear un mensaje, ya sea desactivándolo completamente o trasladándolo a una zona de cuarentena. Store Action Threshold indica a Exchange cómo debe tratar los mensajes a entregar. Si el mensaje tiene un valor SCL superior al límite, Exchange lo pondrá en la carpeta de correo basura, y, en caso contrario, pasará a la Bandeja de entrada. Los proveedores aún están trabajando en los detalles exactos para determinar cómo sus productos antispam manipularán e interactuarán con esos valores, aunque es grato saber que Microsoft ya ha sentado las bases. Si lo desea, puede ejecutar numerosas herramientas antispam, o quizás un producto antispam que utilice varias técnicas de exploración (similar a la forma en que algunos productos antivirus utilizan varios motores de detección de virus para asegurarse de capturar un porcentaje mayor de mensajes sospechosos). En cualquier caso, el objetivo deseado es o bien rechazar el correo no deseado o permitir que los mensajes pasen por otro procesamiento, y que incluyan una puntuación SCL en sus Propiedades que ayudará a las herramientas del cliente a procesarlos. Por ejemplo, la funcionalidad Filtro de correo basura le da la opción de borrar mensajes sospechosos de ser spam. (Por defecto, dichos mensajes se almacenarán en la carpeta Correo basura). Normalmente, el algoritmo de procesamiento del correo basura de Outlook determina si se deben almacenar dichos mensajes en dicha carpeta después de que lleguen al buzón del usuario. No obstante, en un servidor Exchange 2003 equipado con el software antispam adecuado que establezca el SCL, el almacén podrá tomar esa decisión y guardar los mensajes que, según la utilidad antispam, tienen un alto valor SCL, antes de que lleguen al cliente. Este escenario es el más idóneo, puesto que el cliente no tiene que descargarse los mensajes, así que se ahorrará ancho de banda y procesamiento. Si decide implantar productos antispam con Exchange 2003, recomendamos elegir aquellos que soporten procesamiento SCL. En el momento de la publicación de este artículo, dichos productos aún se encuentran en fase beta, pero es posible que estén disponibles en un futuro próximo. Encontrará información detallada sobre SCL en la sección Soluciones del kit de desarrollo de software (SDK) de Exchange 2003, en Microsoft Developer Network (MSDN). PROTECCIÓN COMERCIAL No todo el mundo está preparado para implantar Exchange 2003. Por suerte existe un mercado saludable para productos antispam complementarios, que protegen a los servidores Exchange 2003. iHateSpan Server Edition de Sunbelt Software es un buen ejemplo de herramienta antispam independiente, que soporta Exchange 2003 y Exchange 2000. (Una versión de pasarela se encuentra disponible para Exchange 5.5). Sunbelt Software también ofrece una edición cliente de iHateSpam, que protege a los clientes Outlook 2002 y Outlook 2000. La edición para servidor controla el tráfico entrante SMTP y lo comprueba con las listas negras y blancas que configure, así FEBRERO 2004 3 EN PORTADA como con cualquier otra política que desee utilizar. (Por ejemplo, podría determinar que cualquier mensaje que lleve la palabra “viagra” es posiblemente un correo no deseado). Instalar y configurar iHateSpan es sencillo y no afecta a los usuarios. Además, esta herramienta no requiere actualizar la estructura del AD. El producto incluye magníficas funcionalidades de generación de informes, que le permiten ver cierta información, como el volumen del spam y el usuario que recibe la mayor parte de los correos basura. No obstante, deberá canalizar los datos hacia una base de datos Microsoft SQL Server 2000 antes de que pueda realizar informes. El software también inserta una “clasificación spam” en el encabezado del mensaje para ofrecer a los usuarios una rápida evaluación de correo no deseado. (Para ver los encabezados de los mensajes SMTP en Outlook, abra el mensaje y haga clic en Ver, Opciones. Outlook muestra la información del encabezado del mensaje en el campo Encabezados de Internet). Sunbelt ha declarado que planea una versión del nuevo producto que le permitirá utilizar Microsoft Data Engine (MSDE), en lugar de SQL Server. Esta modificación reducirá la complejidad y permitirá que las instalaciones pequeñas eviten pagar los altos costes de las licencias de SQL Server. Otros productos antispam para servidor son CS MAILsweeper para Exchange, Brightmail Anti-Spam Enterprise Edition, GFI MailEssentials for Exchange/SMTP, y McAfee Spamkiller de McAfee Security. (Puede encontrar más productos antispam en la página de herramientas de control de contenidos (Content Control Tools) de Slipstick Systems [www.slipstick.com/ad dins/content_control.htm].) Es previsible que el interés que existe actualmente en la protección contra el spam impulse el desarrollo de otros productos en este área. Todos los productos anteriormente citados soportan Exchange 2003, aunque algunos de ellos requieren actualizaciones de software para soportar la conexión SCL antispam de Exchange 2003. Como en la mayor parte de productos, recomendamos descargar copias de evaluación desde los sitios web de los proveedores, y ejecutar el software en los servidores de pruebas para determinar el producto más conveniente para su entorno. El coste de implantación de dichos productos varía de un país a otro, 4 FEBRERO 2004 y depende del nivel de soporte que usted requiera. También debe incluir el coste de una suscripción a un proveedor de RBL (Real Time Blackhole List), en caso de que necesite utilizar dichos servicios como fuente fiable de información sobre spammers conocidos. BARRERAS ANTISPAM DE ANTIGEN En Antigen 7.5, Sybari integra un procesamiento antispam a través de un empaquetado de transporte. Antigen cuenta con una excelente reputación como producto antivirus en el mercado de Exchange, y desde finales de 2003 ya se dispone de una versión actualizada que soporte la funcionalidad SCL de Exchange 2003. Al igual que con la mayoría de los productos antispam, puede establecer varias opciones en Sybari Spam Manager para eliminar o identificar correo no deseado que llegue al servidor virtual SMTP Exchange. Las opciones son filtrar buzón (que le permite establecer listas negras), filtrar contenidos (que le permite determinar el tipo de contenido que Antigen pasa por Exchange), filtrar archivos (que le permite determinar los tipos de archivos permitidos) y filtrar contraseña (que le permite establecer listas de palabras que Antigen busca cuando examina mensajes nuevos). Tal y como muestra la Pantalla 2, Antigen ofrece listas preelaboradas de palabras clave que incluyen palabras malsonantes, términos propios de la discriminación racial, sexual y otras palabras típicas de los correos no deseados, como “viagra”. Puede añadir palabras a dichas listas, pero éstas ya son bastante completas y servirán para parar la mayoría de los mensajes de correo no deseado. Una vez establecidas sus listas de palabras clave, deberá decidir como quiere que Antigen trate los mensajes de correo no deseados. Por ejemplo, puede ordenarle que rechace los mensajes inmediatamente una vez identificados como spam. Ésta es una manera efectiva de eliminar los correos no deseados, pero correrá el riesgo de que algunos mensajes que se identifiquen como no desea- PANTALLA 4 dos, en realidad sean importantes. Lo mejor es implantar primero el producto antispam en modo “sólo detectar”, de manera que el producto le informe acerca de nuevos correos no deseados y pueda examinar las notificaciones para determinar la efectividad de los filtros. Después de comprobar que los filtros están detectando correctamente el correo no deseado e ignorando otros mensajes, puede comenzar a bloquear (es decir, rechazar) los mensajes no deseados o moviéndolos a un directorio de cuarentena. La Pantalla 3 muestra cómo Antigen informa a los administradores cuando detecta un mensaje de correo no deseado. Puede configurar Antigen de forma que envíe dichas notificaciones a tantos administradores como usted desee. Teniendo en cuenta la cantidad de mensajes no deseados que llegan a un servidor, debe tener cuidado con habilitar notificaciones para administradores. Los mensajes no deseados pueden inundar fácilmente un buzón, sobre todo en servidores que actúen como primera línea de defensa. Si permite que pasen los mensajes de correo no deseado, puede configurar Antigen de manera que el correo se marque con el sufijo SOSPECHOSO (SUSPECT) en la línea de asunto tal y como muestra la Pantalla 4, antes de que pase a través del motor de enrutamiento de Exchange. PROTECCIÓN DEL CLIENTE Eliminar los mensajes de correo no deseado después de que lleguen al cliente es la última tarea necesaria. Ya ha asumido el coste del transporte, distribución y almacenamiento de los mensajes no deseados en su camino hacia el cliente, y ahora el usuario puede ver dichos mensajes, aunWINDOWS TI MAGAZINE • WWW.WINDOWSTIMAG.COM EN PORTADA PANTALLA 5 que sólo sea para revisar el contenido de la carpeta en la que el cliente deposita los mensajes sospechosos. Por supuesto, puede configurar Outlook para que borre cualquier correo no deseado que detecte, pero en este caso también correrá el riesgo de perder por error un mensaje importante, que esté identificado como correo no deseado. Procure que el nivel de protección de correo basura que elija, tal y como muestra la Pantalla 5, sea apropiado para el tráfico que usted reciba. mensajes antes de que pueda filtrarlos. Realizar dichas descargas en una conexión típica cliente-servidor será mucho más caro en términos de red, ya que no le interesa descargar adjuntos de gran volumen, sino sencillamente comprobar su contenido. Con el fin de evitar que los spammers reúnan información acerca de sus víctimas, tanto Outlook 2003 como OWA 2003 no descargan imágenes automáticamente en mensajes con formato HTML a menos que elija expresamente visualizar las imágenes o establecer una nueva configuración por defecto para descargar imágenes. En sus mensajes, muchos spammers incluyen punteros a pequeñas imágenes (1 x 1 pixel) con la intención de obligarle a realizar una conexión de red con su sitio web para descargar el archivo de imagen. dérselas a otros spammers o incluirlas en otras listas que éstos mantengan. Para conseguir esto, los spammers pueden incluir instrucciones en la URL para transmitir información sobre usted a su servidor. La Pantalla 6 muestra un Web beacon capturado. En este ejemplo, recibimos un mensaje que Outllok reconoció como no deseado, y se almacenó en nuestra carpeta de correo basura. Para ver el código fuente HTML y determinar si el mensaje contenía algún Web beacon, hicimos clic derecho en el contenido del mensaje y seleccionamos Ver código fuente. Tal y como muestra la Pantalla 5, las referencias de la imagen apuntan a los archivos que se encuentran en un servidor remoto, y el archivo rodeado con un círculo apunta a un pequeño archivo escondido. Si aún no quiere actualizarse a Outlook 2003, puede incorporar soporte antispam a su cliente instalando productos como SpamNet de Cloudmark, iHateSpam, Matador de MailFrontier y SpamCatcher de Mailshell. Todos estos productos soportan Outlook 2002 y Outlook 2000, y algunos ofrecen versiones para soportar clientes Outlook Express, pero éstos tienen un coste adicional de compra, implantación y soporte. El precio de compra actual por cliente es bastante reducido (entre 20 y 30 dólares EE.UU. por puesto, sujeto a descuentos), pero el coste total puede dispararse si tiene previsto implantarlos en miles de sitios. En este caso, la actualización a Outlook 2003 es una opción más atractiva, sobre todo cuando tiene en cuenta otras funcionalidades de Outlook 2003, como Exchange en modo almacenado en memoria caché. NUEVAS AMENAZAS PANTALLA 6 Tanto Outlook 2003 como OWA 2003 incluyen filtrado de correos del lado del cliente. Outlook 2003 soporta conexión con servidores Exchange 2003, Exchange 2000 y Exchange 5.5., pero OWA 2003 depende de Exchange 2003. El filtrado de mensajes de correo basura de Outlook 2003 funciona únicamente si trabaja en modo Exchange almacenado en memoria caché. La lógica dice que Outlook debe descargar el contenido completo de los WINDOWS TI MAGAZINE • WWW.WINDOWSTIMAG.COM Como dicho archivo –llamado Web beacon– es tan pequeño, no sufrirá ningún retraso debido a la red durante la descarga, y puesto que normalmente el spammer esconde el archivo, usted no lo verá en el mensaje. El spammer utiliza esta herramienta para determinar la efectividad y el destino de sus mensajes. No obstante, éste también procurará descubrir qué direcciones de correo en sus listas son reales y se encuentran activas, para así poder ven- Si bien se ha progresado mucho en el ámbito de la seguridad de los servidores de mensajería y de la protección de los mismos frente a virus y spam, no deberíamos conformarnos con lo que tenemos. Los creadores de virus y los generadores de mensajes de correo no deseado buscan constantemente nuevos métodos para explotar el correo electrónico. Por ejemplo, el ataque a redes Instant Messaging (IM) aún está por ver. Nuestro trabajo ahora incluye estar atentos a los nuevos avances e implantar software para defender a los servidores; tareas al fin y al cabo que seguramente deberemos desempeñar durante bastante tiempo. ❚ FEBRERO 2004 5