INSTITUTO TECNOL´OGICO DE MORELIA DEPARTAMENTO DE

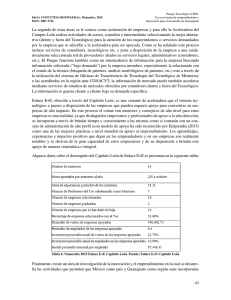

Anuncio