1-Utilice el comando ifconfig para ver las interfaces de red activas

Anuncio

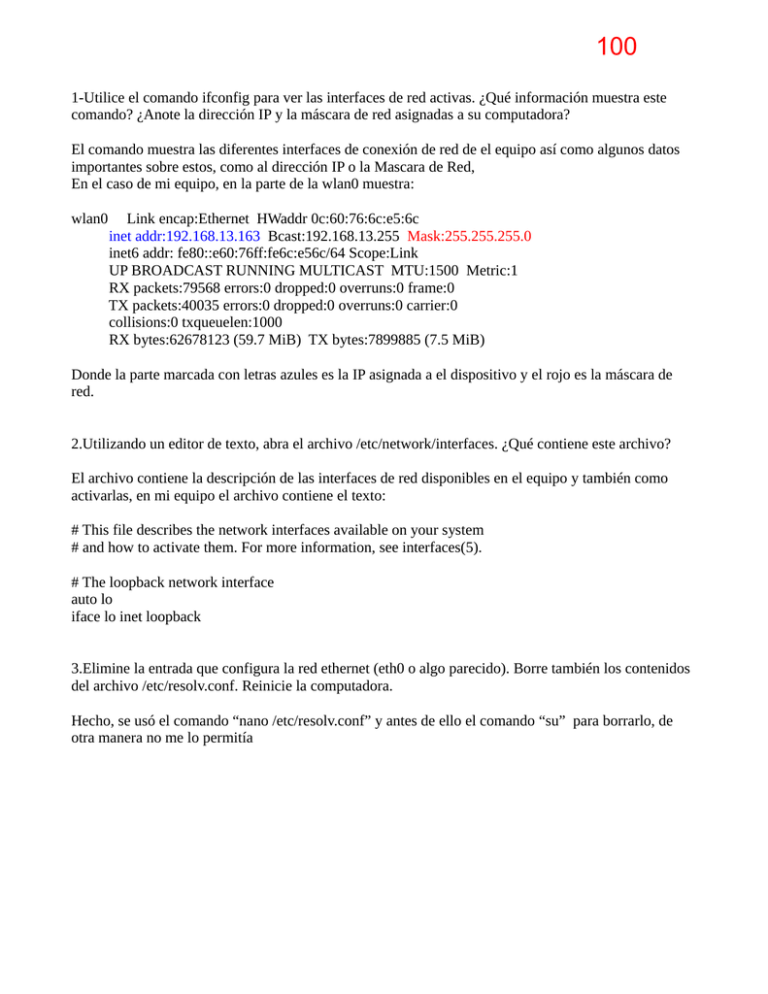

100 1-Utilice el comando ifconfig para ver las interfaces de red activas. ¿Qué información muestra este comando? ¿Anote la dirección IP y la máscara de red asignadas a su computadora? El comando muestra las diferentes interfaces de conexión de red de el equipo así como algunos datos importantes sobre estos, como al dirección IP o la Mascara de Red, En el caso de mi equipo, en la parte de la wlan0 muestra: wlan0 Link encap:Ethernet HWaddr 0c:60:76:6c:e5:6c inet addr:192.168.13.163 Bcast:192.168.13.255 Mask:255.255.255.0 inet6 addr: fe80::e60:76ff:fe6c:e56c/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:79568 errors:0 dropped:0 overruns:0 frame:0 TX packets:40035 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:62678123 (59.7 MiB) TX bytes:7899885 (7.5 MiB) Donde la parte marcada con letras azules es la IP asignada a el dispositivo y el rojo es la máscara de red. 2.Utilizando un editor de texto, abra el archivo /etc/network/interfaces. ¿Qué contiene este archivo? El archivo contiene la descripción de las interfaces de red disponibles en el equipo y también como activarlas, en mi equipo el archivo contiene el texto: # This file describes the network interfaces available on your system # and how to activate them. For more information, see interfaces(5). # The loopback network interface auto lo iface lo inet loopback 3.Elimine la entrada que configura la red ethernet (eth0 o algo parecido). Borre también los contenidos del archivo /etc/resolv.conf. Reinicie la computadora. Hecho, se usó el comando “nano /etc/resolv.conf” y antes de ello el comando “su” para borrarlo, de otra manera no me lo permitía 4.Utilice de nuevo ifconfig, esta vez para asignar una dirección IP estática a la interfaz de red ethernet. Utilice la información recolectada en el punto 1. Se usó el comando ifconfig eth0 “numero de ip estatica” para asignarle a la placa de eth0 una dirección de IP estática, el resultado en consola fue: root@localhost:/home/juan# ifconfig eth0 10.0.0.1 root@localhost:/home/juan# ifconfig eth0 Link encap:Ethernet HWaddr 00:26:22:aa:9e:de inet addr:10.0.0.1 Bcast:10.255.255.255 Mask:255.0.0.0 UP BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B) Interrupt:28 Base address:0xc000 5. Utilice ping para contactar a otras computadoras del laboratorio (pregunte a sus compañeros sus direcciones IP), el gateway de la red (192.168.12.1), el servidor web de la Escuela (163.178.124.168) y el servidor web de la UCR (163.178.170.81). ¿Cuáles de estas computadoras pueden ser contactadas? ¿Por qué? Cuando me conecte con la computadora de mi compañero Mario, en la consola salió: PING 192.168.13.223 (192.168.13.223) 56(84) bytes of data. 64 bytes from 192.168.13.223: icmp_req=1 ttl=64 time=201 ms 64 bytes from 192.168.13.223: icmp_req=2 ttl=64 time=3.44 ms 64 bytes from 192.168.13.223: icmp_req=3 ttl=64 time=2.38 ms 64 bytes from 192.168.13.223: icmp_req=4 ttl=64 time=2.40 ms 64 bytes from 192.168.13.223: icmp_req=5 ttl=64 time=2.40 ms 64 bytes from 192.168.13.223: icmp_req=6 ttl=64 time=3.83 ms 64 bytes from 192.168.13.223: icmp_req=7 ttl=64 time=4.04 ms 64 bytes from 192.168.13.223: icmp_req=8 ttl=64 time=5.00 ms 64 bytes from 192.168.13.223: icmp_req=9 ttl=64 time=5.62 ms 64 bytes from 192.168.13.223: icmp_req=10 ttl=64 time=3.74 ms 64 bytes from 192.168.13.223: icmp_req=11 ttl=64 time=4.12 ms 64 bytes from 192.168.13.223: icmp_req=12 ttl=64 time=2.35 ms 64 bytes from 192.168.13.223: icmp_req=13 ttl=64 time=2.33 ms 64 bytes from 192.168.13.223: icmp_req=14 ttl=64 time=2.37 ms 64 bytes from 192.168.13.223: icmp_req=15 ttl=64 time=2.77 ms 64 bytes from 192.168.13.223: icmp_req=16 ttl=64 time=11.7 ms 64 bytes from 192.168.13.223: icmp_req=17 ttl=64 time=12.6 ms 64 bytes from 192.168.13.223: icmp_req=18 ttl=64 time=2.51 ms En este caso, se dio una respuesta satisfactoria, se ve que se están enviando y recibiendo paquetes y la relación de tiempo del procedimiento Cuando se hizo ping con las direcciones de IP que están apuntadas en el encabezado de la parte cinco, sucedió en consola lo siguiente: **Gateway de la red root@localhost:/home/juan# ping 192.168.12.1 PING 192.168.12.1 (192.168.12.1) 56(84) bytes of data. ^C --- 192.168.12.1 ping statistics --2 packets transmitted, 0 received, 100% packet loss, time 1008ms **Servidor red de la escuela PING 163.178.124.168 (163.178.124.168) 56(84) bytes of data. ^C --- 163.178.124.168 ping statistics --2 packets transmitted, 0 received, 100% packet loss, time 1008ms **Servidor web de la UCR root@localhost:/home/juan# ping 163.178.170.81 PING 163.178.170.81 (163.178.170.81) 56(84) bytes of data. ^C --- 163.178.170.81 ping statistics --3 packets transmitted, 0 received, 100% packet loss, time 2016ms Como se ve, no se pudo transmitir nada, esto se puede deber a una de muchas razones, entre ellas que su enrutador esté inactivo, a que el host de destino esté inactivo, o a que no hay una ruta de retorno al equipo, se ve que en los tres casos se dio un 100% de perdida de los paquetes transmitidos. 6.Agregue la puerta de enlace predeterminada (gateway) usando el comando route. Se agrega mediante el comando “route add default gw 192.168.12.1”, no era necesario hacerlo por que ya había un gateway asignado. 7.Repita el punto 5. ¿Qué sucede en esta ocasión? ¿Por qué? Sucedió exactamente lo mismo, el ping no tuvo efecto y los datos se perdieron nuevamente. **Servidor red de la escuela PING 163.178.124.168 (163.178.124.168) 56(84) bytes of data. ^C --- 163.178.124.168 ping statistics --2 packets transmitted, 0 received, 100% packet loss, time 2038ms **Servidor web de la UCR root@localhost:/home/juan# ping 163.178.170.81 PING 163.178.170.81 (163.178.170.81) 56(84) bytes of data. ^C --- 163.178.170.81 ping statistics --3 packets transmitted, 0 received, 100% packet loss, time 3016ms 8.Utilice el comando host para obtener la dirección IP de los servidores www.eie.ucr.ac.cr y portal.ucr.ac.cr. ¿Qué sucede? Por qué? root@localhost:/home/juan# host www.eie.ucr.ac.cr www.eie.ucr.ac.cr is an alias for pascal.eie.ucr.ac.cr. pascal.eie.ucr.ac.cr has address 163.178.124.179 root@localhost:/home/juan# host portal.ucr.ac.cr portal.ucr.ac.cr has address 163.178.174.11 Muestra las direcciones de los sitios que se citan arriba, en el primer caso, se especifica que el verdadero nombre de www.eie.ucr.ac.cr es pascal.eie.ucr.ac.cr. 9.Configure el sistema para que utilice el servidor DNS 192.168.12.1. Repita el punto anterior. ¿Qué sucede ahora? Modifiqué con nano el archivo resolv.conf para que tuviese como linea “nameserver 192.168.12.1”, y al ejecutar host en www.eie.ucr.ac.cr no me devolvió nada, de la siguiente manera: root@localhost:~# host www.eie.ucr.ac.cr ^Z [3]+ Detenido host www.eie.ucr.ac.cr 10.Desactive la intefaz de red que configuró previamente. Hecho modificando con nano el archivo resolv.conf para que volviera a decir nameserver 192.168.1.1 11.Edite el archivo /etc/network/interfaces y agregue las directivas necesarias para que la intefaz de red ethernet sea configurada al iniciar el sistema con una dirección IP estática. Fue asignada desde el punto 4 de la práctica del laboratorio, el archivo quedaba con escritura de la forma: lo auto iface eth0 inet static address 192.168.12.41 netmask 255.255.255.0 broadcast 192.168.12.255 gateway 192.168.12.1 12.Reinicie la computadora y compruebe que la configuración haya sido exitosa. Comprobado. Segunda parte: Puertos TCP/UDP y servicios de red 1-Usando aptitude, actualice la lista de paquetes disponibles e instale los paquetes iptraf, opensshserver y nmap. Instale además elinks si no está ya instalado en su computadora. Hecho mediante el uso del comando “aptitude install iptraf openssh-server nmap” 2.Una vez finalizada la instalación use el comando netstat --inet -lnp para observar los programas que están a la espera de conexiones de red. ¿Qué muestra este programa? Este comando, como indica el encabezado, sirve para observar los programas que están a la espera de conexiones de red, en mi computadora muestran: root@localhost:/home/juan# netstat --inet -lnp Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 1134/portmap tcp 0 0 192.168.0.100:53 0.0.0.0:* LISTEN 3828/named tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN 3828/named tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 4562/sshd tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1560/cupsd tcp 0 0 0.0.0.0:42104 0.0.0.0:* LISTEN 1146/rpc.statd tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN 3828/named tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 1896/exim4 udp 0 0 0.0.0.0:42804 0.0.0.0:* 1449/avahi-daemon: udp 0 0 192.168.0.100:53 0.0.0.0:* 3828/named udp 0 0 127.0.0.1:53 0.0.0.0:* 3828/named udp 0 0 0.0.0.0:68 0.0.0.0:* 2251/dhclient udp 0 0 0.0.0.0:38740 0.0.0.0:* 1146/rpc.statd udp 0 0 0.0.0.0:5353 0.0.0.0:* 1449/avahi-daemon: udp 0 0 0.0.0.0:111 0.0.0.0:* 1134/portmap udp 0 0 0.0.0.0:631 0.0.0.0:* 1560/cupsd udp 0 0 0.0.0.0:898 0.0.0.0:* 1146/rpc.statd 3.Utilice el comando nmap para determinar cuales son los puertos abiertos en algunas computadoras de la red. En la terminal se desplegó : root@localhost:/home/juan# nmap -sV 192.168.1.1 Starting Nmap 5.00 ( http://nmap.org ) at 2012-04-11 19:56 UTC Interesting ports on DD-WRT (192.168.1.1): Not shown: 968 closed ports, 29 filtered ports PORT STATE SERVICE VERSION 23/tcp open telnet DD-WRT telnetd 24 micro (c) 2008 NewMedia-NET GmbH 53/tcp open domain dnsmasq 2.41 80/tcp open http DD-WRT WAP http config Service Info: OS: Linux; Device: WAP Service detection performed. Please report any incorrect results at http://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 9.94 seconds 4.Ejecute el comando iptraf. Elija la opción IP Traffic Monitor y la interfaz ethernet. En mi computadora, muestra lo siguiente mientras se abre en otra terminal el sitio www.eie.ucr.ac.cr usando elinks 6. Manteniendo iptraf abierto, inicie sesión en otra terminal. Utilice elinks para navegar algunos sitios de internet. Observe la información desplegada por iptraf. Note la diferencia entre los accesos a sitios web no seguros (como http://www.google.com/) y los accesos a sitios seguros (como https://gmail.com/). Se puede ver que en la conexión a gmail, los flags están cerrados, por lo que se ve que es un sitio seguro, diferente al caso de google, en el cual los flags no están cerrados, cuando intenté usar host en una de las direcciones de flag cerrado sucedió: juan@localhost:~$ host 192.168.0.100.55527 Host 192.168.0.100.55527 not found: 3(NXDOMAIN) Lo cual dice que no fue posible encontrarla.