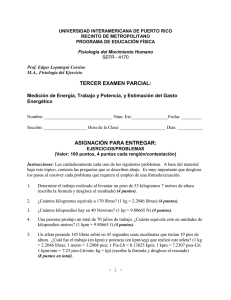

análisis de especificaciones establecidas para las

Anuncio