96. TESIS CRUZ CHOEZ ANGELICA MARIA.pdf

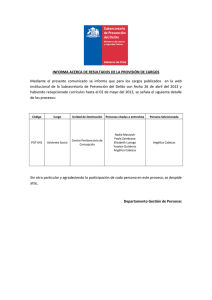

Anuncio