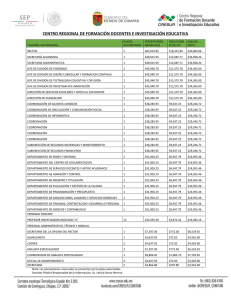

Funcionamiento de recursos contables informatizados

Anuncio

Control de los recursos afectados Control de los medios físicos El objetivo es: • Asegurar que se detecten las fallas en el funcionamiento de los equipos y dispositivos de comunicación. • Asegurar la protección física, el adecuado manejo y acceso al equipo. Los controles necesarios son: • Descripción del equipo: tiene como fin dejar documentada la descripción exacta, esto es importante porque una modificación del hardware puede provocar alguna alteración o inconveniente en el procesamiento. Además sirve para auditorias futuras, donde se va a corroborar que el sistema se mantiene y el computador no se modificó. • Copias del contrato: De existir contrato el auditor debe hacer una copia, comprobante que sirve luego para verificar que lo que esté instalado concuerde con el contrato. • Consultar los manuales del fabricante: para detectar dispositivos que la empresa dejó de lado y es útil para el control y el buen funcionamiento del sistema. Si existen dispositivos, analizar su incorporación. • Verificar si existe un contrato de mantenimiento: tanto de la parte física como del software de base, de no existir aconsejar que se realice. • Control de acceso a la sala del computador: mecanismos de aperturas de puertas con ingreso de contraseñas o tarjetas de banda magnética. • Dispositivos automáticos para detectar incendios. Control del soporte lógico El objetivo es detectar fallas en el soporte lógico de base y de aplicación. Los controles necesarios son: • Dispositivos y programas incorporados: rutinas de corrección y corrección de errores. Ej. Sisoft Sandra, Norton Utilities, etc. • Mecanismos de detección de errores de transmisión de errores y procedimientos de reconstrucción de transacciones cuya transmisión no fue exitosa. • Procedimientos de verificación de cálculos que ejecutan los programas de aplicación. • Control del contrato: revisión del contrato o de la factura y comparar con lo que realmente se tiene instalado. Por ej. versión instalada. • Técnicas de crifrado: casos de transmisión críptica. • Copias de programas de aplicación y sistema oprativo. Control de la documentación (todos los listados, diagramas, diseños, gráficos, etc.) Los objetivos básicos son: • La comunicación: permite conocer una parte del sistema y su interrelación, facilitando la corrección de errores existentes. La información constituye un elemento primario de comunicación. • Referencia histórica: permite hacer reclamos sobre lo que dice que es el sistema y lo que realmente es. El sistema perdura durante muchos años, no obstante siempre hacen falta modificaciones, para hacer frente a 1 esos cambios es necesario contar con antecedentes históricos. • Control de calidad: la calidad del sistema es una función de la metodología empleada en su desarrollo, y la documentación es un componente integral de la misma. La documentación sirve de referencia para realizar mejoras, con el fin de volver al sistema más eficiente. • Entrenamiento o capacitación del personal: la documentación es necesaria para instruir y capacitar al personal ingresante de acuerdo con la parte del sistema que va a operar. • Eliminación de la dependencia del analista y del programador: en casos de documentación incompleta, o desactualizada, o inexistente se produce una dependencia del analista/programador que se convierte en el propietario del programa. Si se tiene una buena documentación cualquier analista/programador ajeno al desarrollo del sistema puede resolver inconvenientes o realizar modificaciones. • Servir como evidencia y control de la tarea realizada. Los controles necesarios son: • Protección física de las carpetas de los sistemas y programas con definición clara de las restricciones para su acceso. • Copias de la documentación en poder de áreas responsables del control interno. Control de Personal Los objetivos de los controles son: • Asegurar la adecuada selección del personal. • Asegurar la capacitación del personal. Los controles necesarios son: • Políticas de selección de personal con énfasis en las integridad moral y la idoneidad. • Planes de capacitación para el personal de operación del computador, desarrollo del sistema y usuarios. • Pruebas periódicas del funcionamiento de los procedimientos alternativos de procesamiento. • Rotación de personal • Separación de funciones Control de Archivos El objetivo de los controles consiste en asegurar la integridad de los archivos de datos y programas. Los controles necesarios son: • Restricción de acceso físico a los medios magnéticos, salvo personal autorizado. Ej. armarios especiales, bibliotecas, etc. • Existencia de una nómina que especifique las personas autorizadas para acceder a éstos medios. • Procedimientos de resolución de conflictos de acceso simultáneo por dos o más usuarios para modificar el mismo registro. • Registro de utilización o políticas de resguardo (backup) de archivos de datos y programas. • Revisión periódica para evitar que personas no autorizadas tengan acceso, si no se previó que una persona necesite tener acceso y no lo posea, y viceversa. • Identificación de archivos mediante etiquetas tanto externas como internas. • Inventario permanente y actualizado que debe tener: nombre, fecha creación, versión, personas autorizadas, etc. 2 • Métodos para reconstrucción de archivos. • Normas para evitar utilización archivos reales en procesos de prueba. • Controles sorpresivos para verificar que se cumplan todas las normas establecidas. Control de las técnicas de procesamiento (programas) El objetivo de los controles consiste en asegurar que toda la información autorizada ingresada se procese en forma completa, exacta y oportuna. Los controles necesarios son: • Asegurar que todo el personal conste con las instrucciones necesarias para operar el sistema • Evitar el acceso al sistema durante la operación de personas no autorizadas. • Tratar de lograr que haya más de una persona mientras es está operando. • Rotación del personal de operación en los turnos. • Asegurar que haya una asignación de prioridades en el procesamiento de los distintos sistemas. • Procedimientos para detectar pérdidas o agregados de documentos o datos procesados. • Procedimientos de corte utilizados a fin de un período contable. • Dispositivos que indiquen la terminal que origina una transacción y control de que sea la que corresponde. • Existencia de un registro de operaciones del computador (log) • Evitar que los programadores modifiquen programas. Controles destinados a detectar errores de información ingresada a un sistema • Verificaciones de caracteres: examina los caracteres como un grupo de campos. • De blancos: indicar cuales son los campos que estarán en blanco. • De signos: asegurar que se emplee el signo adecuado • De inf. numérica. • De inf. alfabética ♦ Controles de razonabilidad: verifica que exista congruencia o consistencia en la información. Ej. en sueldos y jornales que por los hijos menores de 5 años no se pague escolaridad. ♦ Controles mediante rangos o límites: este control no verifica que la información sea correcta, solamente asegura que los valores se mantengan dentro de determinados límites. ♦ Controles de completamiento: controla que no se hayan omitido campos de un registro. 4 3