5 virus antivirus

Anuncio

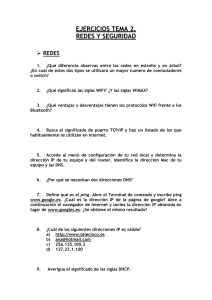

Virus & Antivirus Los virus informáticos son programas que se introducen de forma subrepticia en un ordenador para ejecutar en él acciones no deseadas por sus usuarios habituales. Estas acciones pueden ser 1) El virus une a un programa preexistente en el disco del ordenador una copia de sí mismo. Esto se conoce como "infectar" el programa y permite la difusión de los virus. 2) Mostrar en pantalla mensajes o imágenes mas o menos humorísticas, mas o menos molestas,... 3) Ralentizar o bloquear el ordenador mediante la ejecución de un gran numero de instrucciones sin finalidad. 4) Destrucción de información almacenada en el disco. Especialmente perjudicial es la destrucción de información vital para el sistema (como la FAT del MSDOS), pues impide el funcionamiento del ordenador. ANTIVIRUS Los antivirus permiten la detección y eliminación de virus. Un virus es identificado mediante una cadena característica extraída de su código, se almacena en una base de datos. El antivirus inspecciona los ficheros en busca de cadenas asociadas a virus , unido a otros síntomas permite su identificación. Si el antivirus tiene capacidad para ello, "desinfectara" el ordenador. Aparte de los virus conocidos, existen virus "sigilosos" que escapan a los intentos de detección y solo pueden controlarse mediante las bases de datos de los antivirus. Los fabricantes de antivirus elaboran actualizaciones regulares con los nuevos virus descubiertos. Entre los antivirus más conocidos están: Mcafee Viruscan en http://www.mcafee.com Norton Antivirus en http://www.symantec.com/avcenter/index.html ¿Cuál es el mejor antivirus? Este es el mejor que existe en estos tiempos: “McAfee” ¿Qué es McAfee?... enriquece su vida digital protegiendo sus datos, su identidad y sus dispositivos. Conéctese con la tranquilidad de disfrutar de las innovaciones más avanzadas de seguridad en hardware y software, diseñadas específicamente para su vida digital. Disfrute sin problemas de una experiencia online segura esté donde esté y haga lo que haga. ¿Cuáles son sus funciones? Protección global de los dispositivos: Protéjase contra piratas informáticos y ladrones Bloquee spam y correo electrónico peligroso Navegue y busque con tranquilidad por Internet: reciba advertencias antes de hacer clic Anti-Theft de hardware mejorado: Proteja los datos de sus dispositivos en caso de robo gracias a las funciones de localización y borrado remotos Impida que personas ajenas utilicen su dispositivo móvil en caso de robo o pérdida Rastree y encuentre su PC o dispositivo móvil en un mapa Los 10 anti-virus más usados en el mercado mundial en la actualidad. AVG protege su computadora en tiempo real contra virus y spyware. navegación segura en internet antivirus moderno, repara algunos archivos infectados por virus AVAST Cuenta con varias versiones, que cubren desde el usuario doméstico hasta el corporativo. Es sin duda la mejor protección gratis del mercado actualmente: protege su computadora en tiempo real contra virus, spyware, malware; antirootkit. AVIRA Cuenta con un escáner que detecta virus y desconocido basándose en su comportamiento. Es sólo para uso personal, este explora discos duros y extraíbles en busca de virus y también corre como un proceso de fondo, comprobando cada archivo abierto y cerrado. Esto puede descubrir y posiblemente quitar rootkits. INTEGRATOR Trabaja con diversos programas antivirus, permite la configuración (software, orígenes, lenguas. La versión 5,5 es gratuita y sólo es para uso casero. NOD32 El producto está disponible para Windows, Linux, Solaris, Novell y tiene versiones para estaciones de trabajo, dispositivos móviles, servidores de archivos, servidores de correo electrónico entre otros. analizando el código de ejecución en busca de las intenciones malignas de alguna aplicación de malware. PANDA protégete de los virus, spyware, rootkits, hackers, fraude online y robo de identidad. Puedes Chatear, compartir fotos y vídeos, realizar transacciones bancarias y compras online, y navega por la Web. KASPERSKY seguridad de los datos, aporta soluciones para la protección de equipos y redes contra todo tipo de programa nocivo, correo no solicitado o indeseable y ataques de red Funciona en segundo plano, cuenta con un sistema de escaneo inteligente, y ejecuta frecuentes actualizaciones para proteger tu ordenador contra las amenazas de Internet, sean conocidas o nuevas. NORTON antivirus de pago más popular de los últimos años, el nuevo Norton AV es muy rápido y muy eficaz. protección completa y actualizada contra virus, spam, gusanos, software espía No afecta el rendimiento del equipo ¿COMO SE UTILIZA UN ANTIVIRUS? Generalmente no lo hacemos bien. Pensamos que si tenemos un virus en nuestro ordenador, con pasar el antivirus es suficiente. Y esto no es así, en la mayoría de los casos. Ahora los virus, y el sistema operativo sobre el que funcionan, son mucho más complejos que antes y tienen multitud de resquicios en el sistema para esquivar a sus "enemigos". Cuando sospechemos infectados: 1. que estamos Deshabilitar la restauración sistema (Windows Vista o XP, Win7). 2.Apagamos del el ordenador y lo volvemos a arrancar pero en modo a prueba de fallos. 3.chequeamos el ordenador con nuestro antivirus y antispyware. (es muy importante tenerlos SIEMPRE actualizados). Un antivirus caducado es una pérdida de tiempo. 4. Arrancamos el ordenador normalmente, de la forma habitual, y comprobamos si todo va correcto. 5. Si todo ha ido correctamente y los síntomas de infección no aparecen, volver a habilitar la opción de restauración del sistema que desactivamos en el punto 1 Utilización La protección residente del antivirus debe permanecer siempre activa para que el sistema se encuentre protegido. Las opciones más comunes son: Cuarentena: Mueve el archivo infectado a una carpeta protegida en donde el malware no puede realizar ninguna acción. Realizar esto para ganar tiempo e indagar, cuando no se esté seguro si el archivo es dañino o se trate de una falsa alerta. Eliminar, Quitar o Limpiar: Borra el archivo infectado. Es la acción recomendada en la mayoría de los casos. Limpiar: En algunas ocasiones las infecciones pueden ser eliminadas dejando el archivo limpio, esta opción realiza ese trabajo. Comúnmente utilizada para documentos de Office infectados, donde no queremos perder la información. Ignorar o Permitir: Ignora el archivo y deja ejecutarlo como si no se hubiese detectado nada en él. Utilizarla cuando estamos completamente seguros que el archivo es seguro y se trata de un falso positivo. Clasificación de Virus Informáticos De HTML Un mecanismo de infección más eficiente que el de los Java applets y Actives controls apareció a fines de 1998 con los virus que incluyen su código en archivos HTML. Este tipo de virus se desarrollan en Visual Basic Script. Caballos de Troya Pasan desapercibidos al usuario. el usuario lo confunde con un programa totalmente legítimo, pero al ejecutarlo, puede llegar a permitir que otro usuario se haga con el control del ordenador. No se puede propagar. Bombas se activan segundos después de verse el sistema infectado o después de un cierto tiempo (bombas de tiempo) o al comprobarse cierto tipo de condición lógica del equipo. (bombas lógicas). Camaleones Son similares a los caballos de Troya. Cuando están correctamente programados, los camaleones pueden realizar todas las funciones de los programas legítimos a los que sustituyen (actúan como programas de demostración de productos). Gusanos (Worms) Los gusanos utilizan las redes de comunicaciones para expandirse de sistema en sistema. Este método de propagación presenta un crecimiento exponencial con lo que puede infectar en muy corto tiempo a una red completa. Los gusanos se reproducen de forma autónoma y van borrando todos los datos de la memoria RAM. Backdoors Los Backdoors permiten al autor tomar total control del PC infectado y de esta forma enviar, recibir archivos, borrar o modificarlos, mostrarle mensajes al usuario, etc. Se conocen también como Trampas (trap door). Normalmente son vías de entrada que dejan los programadores, en forma deliberada, para uso particular. Virus mutantes Van modificando su código para evitar ser detectados por el antivirus. Bulos (hoax) Un hoax no es un virus, es un mensaje de correo electrónico que informa sobre la aparición de un nuevo y extremadamente peligroso virus. Pero en realidad, un hoax es una broma, ese virus que anuncia no existe, su única pretensión es llegar a cuanta más gente mejor. Joke Los jokes no se pueden considerar tampoco como virus. Al igual como los hoax son bromas. Concretamente, los jokes son programas que tienen como principal objetivo hacer pensar al usuario que han sido infectados por un virus. Bacterias Son aquellos programas cuyo objetivo es replicarse dentro de un sistema, consumiendo memoria y capacidad del procesador, hasta detener por completo la máquina.