197 KB

Anuncio

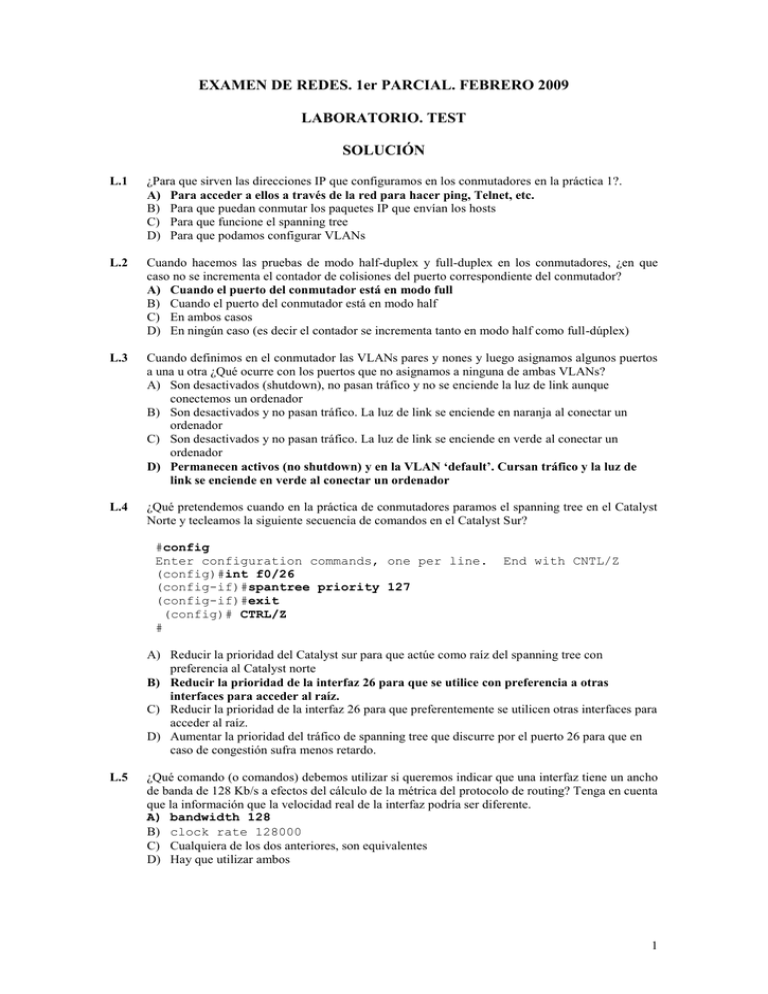

EXAMEN DE REDES. 1er PARCIAL. FEBRERO 2009 LABORATORIO. TEST SOLUCIÓN L.1 ¿Para que sirven las direcciones IP que configuramos en los conmutadores en la práctica 1?. A) Para acceder a ellos a través de la red para hacer ping, Telnet, etc. B) Para que puedan conmutar los paquetes IP que envían los hosts C) Para que funcione el spanning tree D) Para que podamos configurar VLANs L.2 Cuando hacemos las pruebas de modo half-duplex y full-duplex en los conmutadores, ¿en que caso no se incrementa el contador de colisiones del puerto correspondiente del conmutador? A) Cuando el puerto del conmutador está en modo full B) Cuando el puerto del conmutador está en modo half C) En ambos casos D) En ningún caso (es decir el contador se incrementa tanto en modo half como full-dúplex) L.3 Cuando definimos en el conmutador las VLANs pares y nones y luego asignamos algunos puertos a una u otra ¿Qué ocurre con los puertos que no asignamos a ninguna de ambas VLANs? A) Son desactivados (shutdown), no pasan tráfico y no se enciende la luz de link aunque conectemos un ordenador B) Son desactivados y no pasan tráfico. La luz de link se enciende en naranja al conectar un ordenador C) Son desactivados y no pasan tráfico. La luz de link se enciende en verde al conectar un ordenador D) Permanecen activos (no shutdown) y en la VLAN ‘default’. Cursan tráfico y la luz de link se enciende en verde al conectar un ordenador L.4 ¿Qué pretendemos cuando en la práctica de conmutadores paramos el spanning tree en el Catalyst Norte y tecleamos la siguiente secuencia de comandos en el Catalyst Sur? #config Enter configuration commands, one per line. (config)#int f0/26 (config-if)#spantree priority 127 (config-if)#exit (config)# CTRL/Z # End with CNTL/Z A) Reducir la prioridad del Catalyst sur para que actúe como raíz del spanning tree con preferencia al Catalyst norte B) Reducir la prioridad de la interfaz 26 para que se utilice con preferencia a otras interfaces para acceder al raíz. C) Reducir la prioridad de la interfaz 26 para que preferentemente se utilicen otras interfaces para acceder al raíz. D) Aumentar la prioridad del tráfico de spanning tree que discurre por el puerto 26 para que en caso de congestión sufra menos retardo. L.5 ¿Qué comando (o comandos) debemos utilizar si queremos indicar que una interfaz tiene un ancho de banda de 128 Kb/s a efectos del cálculo de la métrica del protocolo de routing? Tenga en cuenta que la información que la velocidad real de la interfaz podría ser diferente. A) bandwidth 128 B) clock rate 128000 C) Cualquiera de los dos anteriores, son equivalentes D) Hay que utilizar ambos 1 L.6 Cuando ejecutamos en el router RP la secuencia de comandos siguiente: RP#CONFigure Terminal RP(config)#IP ROute 10.0.2.0 255.255.255.0 10.0.4.2 200 RP(config)#IP ROute 10.0.3.0 255.255.255.0 10.0.4.6 200 RP# ¿Qué indica el 200 que aparece al final de cada comando? A) B) C) D) L.7 Que a esas rutas les asignamos una métrica 200 Que a esas rutas les asignamos una distancia administrativa 200 Que esas rutas se colocarán en la posición 200 de la tabla de rutas Que esas rutas solo se utilizarán para los 200 primeros destinos En la siguiente secuencia de comandos de configuración de un router: RP#CONFigure Terminal RP(config)#ROUTER OSPF 1 RP(config-router)#NETwork 0.0.0.0 255.255.255.255 area 0 RP(config_router)#CTRL/Z RP# ¿Qué indica el parámetro 255.255.255.255 en el comando NETwork? A) B) C) D) Que OSPF solo debe distribuir la ruta por defecto Que OSPF debe distribuir todas las rutas que conozca Que OSPF debe distribuir solo las rutas con máscara de 32 bits Que OSPF debe distribuir solo las rutas con máscara de cero bits L.8 ¿Qué comando debo utilizar para comprobar en el laboratorio de redes la dirección MAC de un ordenador al que acabo de lanzar un ping?: A) ifconfig B) host C) arp D) netstat L.9 Desde el laboratorio de prácticas hago ’traceroute www.berkeley.edu’ y averiguo que hay 20 saltos. Se supone que no hay en ningún punto de la ruta cortafuegos, direcciones privadas u otros dispositivos o circunstancias que impidan el libre tránsito de los paquetes IP. A continuación arranco el wireshark y lanzo un ’ping –c 1 –t 10 www.berkeley.edu’ (un solo paquete con TTL = 10). ¿Qué habré capturado? A) Un paquete ICMP “echo request” de salida con un TTL = 10 y un paquete de vuelta ICMP “host unreachable” B) Un paquete ICMP “echo request” de salida con un TTL = 10 y un paquete de vuelta ICMP “time exceded” C) Un paquete ICMP “echo request” de salida con un TTL = 1, un segundo ICMP “echo request” de salida con TTL = 2, y así sucesivamente hasta un último paquete de salida con TTL = 10 D) Un paquete ICMP “echo request de salida con un TTL = 1, un segundo ICMP “echo request” de salida con TTL = 2, y así sucesivamente hasta un último paquete de salida con TTL = 10. A continuación recibo 10 paquetes de vuelta ICMP “time exceeded” L.10 Tenemos dos hosts, A y B, conectados a un hub con direcciones 147.156.135.22/16 y 147.156.2.37/16, respectivamente. Conectamos ahora un tercer host al hub y ejecutamos en él un Wireshark en modo promiscuo con el siguiente filtro: Host 147.156.135.22 or host 147.156.2.37 ¿Cuál será el resultado de la captura? A) Se captura solo el tráfico que A envía hacia B, y viceversa B) Se captura el tráfico que A envía hacia B, pero no al contrario C) Se captura el tráfico que B envía hacia A, pero no al contrario 2 D) Se captura todo el tráfico que A ó B envían a cualquier destino 3 Examen de Laboratorio Pregunta 1. Solución: A) SHOW IP ROUTE B) Viendo las redes directamente conectadas deducimos que el router tiene tres interfaces, una Fast Ethernet (F0) y dos serie (S0 y S1). La Fast Ethernet nos conecta a la LAN 20.0.3.0/24 mientras que las S0 y S1 nos conectan a dos routers que denominaremos X e Y respectivamente mediante las redes 10.0.0.4/30 y 10.0.0.8/30. A partir de la información dada no podemos saber cual es la dirección asignada a la interfaz Fast Ethernet del router, mas allá de saber que está dentro del rango 20.0.3.1 – 20.0.3.254. La red de la interfaz S0 tiene dos direcciones válidas, la 10.0.0.5 y 10.0.0.6. Puesto que nos aparece la dirección 10.0.0.5 como dirección de enrutamiento para la red 20.0.0.0/24 podemos deducir que la interfaz serie a la que estamos conectados en el router X tiene esa dirección y que por tanto la interfaz S0 de nuestro router debe tener la 10.0.0.6/30. Análogamente en S1 tenemos las direcciones 10.0.0.9 y 10.0.0.10. Como la 10.0.0.9 aparece como dirección de enrutamiento para la red 20.0.2.0/24 esa debe ser la dirección del router Y y nuestra interfaz S1 debe tener la 10.0.0.10/30. A través de X llegamos a las redes 20.0.0.0/24 y 20.0.1.0/24 con métricas 782 y 791, respectivamente. La métrica de estas dos redes se corresponde dos LANs conectadas en X mediante una interfaz Fast Ethernet (100 Mb/s, 781+1) y una Ethernet (100 Mb/s, 781+10) y X conectado con nuestro Router por la interfaz serie con un bandwidth de 128 Kb/s. A través de Y llegamos a la red 20.0.2.0/24 con métrica 782. Esto corresponde con una LAN conectada mediante una interfaz Fast Ethernet en Y que a su vez se conecta con nuestro router por una interfaz serie de 128 Kb/s de bandwidth (781+1). Por último tenemos la red 10.0.20.0/30, que corresponde con las dos interfaces de una línea serie de 128 Kb/s que une X e Y. Como el acceso a esa red pasa por dos interfaces de 128 Kb/s la métrica (1562) es el doble de lo que corresponde a una interfaz de 128 Kb/s (781). En esta caso sabemos que las direcciones de las interfaces son 10.0.20.1 y 10.0.20.2, pero no podemos deducir a partir de la información facilitada que dirección corresponde a cada router. El esquema correspondiente es el siguiente: 20.0.0.0/24 Fn 20.0.1.0/24 X En Sm 10.0.0.5/30 Sn 10.0.20.0/3 0 10.0.0.4/30 10.0.0.6/30 S0 S1 R F0 Sm 10.0.0.8/30 10.0.0.10/30 Sn 10.0.0.9/30 Y Fn 20.0.2.0/24 20.0.3.0/24 4 Pregunta 2. Solución: Ping desde N1 hacia S1: Puesto que los dos ordenadores se encuentran en la misma VLAN y la misma subred IP la comunicación se hará directamente, sin pasar por los routers. Por tanto el ping de N1 hacia S1 hará el siguiente recorrido: N1 - Norte (1) – Norte (A) – Sur (A) – Sur (1) S1 y el ‘pong’ de S1 hacia N1 hará el camino inverso: S1 – Sur (1) – Sur (A) – Norte (A) – Norte (1) – N1 Ping desde S1 hacia S2: Puesto que en este caso los dos ordenadores se encuentran en diferentes subredes y diferentes VLANs la comunicación se hará a través del router. El camino S1-S2 será el siguiente: S1 – Sur (1) – Sur (5) – RS (Eth1) – RS (Eth0) – Sur (6) - Sur (2) - S2 Y el S2-S1 será simétrico, ya que amos utilizan el mismo router: S2 – Sur (2) –Sur (6) – RS (Eth0) – RS (Eth1) – Sur(5) – Sur(1) – S1 5 EXAMEN DE REDES. 1er PARCIAL. FEBRERO 2009 TEORÍA SOLUCIÓN 1 Pregunta 1: TEST: 1.1 ¿Cual de las siguientes funciones no está disponible en un conmutador no gestionable? A) La posibilidad de funcionar en modo full o half-duplex B) La posibilidad de negociar la velocidad C) La posibilidad de configurar VLANs D) La posibildiad de funcionar a ‘wire speed’ (rendmiento nominal de las interfaces) 1.2 ¿Qué tamaño puede tener, como máximo, la parte de datos de una trama Ethernet? A) 1500 bytes B) 65535 bytes C) Ilimitada D) Depende del medio físico (10BASE-T, 100BASE-F, etc.) 1.3 ¿Qué tamaño tiene el OUI (Organizationally Unique Identifier) de una dirección MAC? A) 2 bytes B) 3 bytes C) 6 bytes D) Depende del tipo de red (Ethernet, Token Ring, WiFi, etc.) 1.4 ¿En que momento se borra una dirección MAC de las tablas de un conmutador? A) Cuando se supera el timeout sin que se haya recibido ninguna trama con esa dirección como destino B) Cuando se supera el timeout sin que se haya recibido ninguna trama con esa dirección como origen C) Cuando se supera el timeout sin que se haya recibido ninguna trama con esa dirección como origen o destino D) Cuando se apaga o desconecta del conmutador el ordenador que posee esa dirección MAC 1.5 ¿En que se diferencia el ‘Rapid Spanning Tree’ del spanning tree tradicional?: A) En que converge más rápidamente gracias a mejoras en el protocolo B) En que no desactiva enlaces redundantes, sino que los utiliza para balancear tráfico C) En que requiere configurar todos los enlaces en modo ‘trunk’ D) En que no se elige un conmutador raíz 1.6 ¿Cuál de las siguientes afirmaciones es consecuencia del principio de optimalidad? A) Para interconectar n routers con algún tipo de redundancia se necesitan al menos n enlaces B) Si la ruta óptima de A a B pasa por C entonces la ruta óptima de C a B está incluida en la ruta óptima de A a B C) La ruta óptima de A a B es la que pasa por el mínimo número de routers intermedios D) La ruta óptima de A a B es la que tiene una métrica más baja 1.7 Tenemos dos routers interconectados por cuatro interfaces diferentes. ¿Cuál nos dará un menor tiempo de servicio? A) Interfaz Ethernet de 10 Mb/s que soporta un tráfico de 100 Kb/s B) Interfaz Ethernet de 100 Mb/s que soporta un tráfico de 80 Mb/s C) Interfaz serie de 2 Mb/s que soporta un tráfico de 10 Kb/s D) Interfaz serie de 8 Mb/s que soporta un tráfico de 0 Kb/s 6 1.8 ¿Cual de las siguientes afirmaciones es verdadera referida al algoritmo de enrutamiento del vector distancia? A) Cada paquete intercambiado contiene información sobre todos los nodos de la red B) Los paquetes se distribuyen por inundación C) Es incompatible con el routing jerárquico D) Converge más rápido que el algoritmo del estado del enlace 1.9 ¿Para que sirve el campo ‘protocolo’ en la cabecera IP? A) Para detectar errores B) Para indicar que se trata de un paquete IP C) Para indicar a que protocolo pertenece la siguiente cabecera del paquete D) Para identificar los fragmentos de un datagrama 1.10 Un host tiene la dirección 147.156.102.15 con máscara 255.255.248.0 ¿Cuál de las siguientes no sería una dirección válida para su router por defecto? A) 147.156.98.255 B) 147.156.101.255 C) 147.156.102.255 D) 147.156.103.255 1.11 ¿En que caso la dirección IP no debe ir acompañada de una máscara? A) Cuando se configura una interfaz en un router B) Cuando se configura una interfaz en un host C) Cuando se configura el router por defecto en un host D) Cuando se configura la dirección de un conmutador gestionable 1.12 En un host no se ha configurado router por defecto ni rutas explícitas. ¿Qué ocurre en ese caso?: A) El host no puede comunicar con nadie, ni siquiera con los que están en su misma red IP y su misma LAN B) El host puede comunicar con otros hosts que estén en su misma red IP y que estén conectados a su misma LAN, pero con nadie mas C) El host puede comunicar con otros hosts de su misma red IP, estén o no conectados a la misma LAN (y con nadie mas) D) El host puede comunicar con otros hosts conectados a su misma LAN, estén o no en la misma red IP. 1.13 ¿Cuál de las clases siguientes no desapareció al aprobarse el nuevo mecanismo de reparto de direcciones conocido como CIDR (Classless Inter Domain Routing)? A) Clase A B) Clase B C) Clase C D) Clase D 1.14 ¿En cual de los casos siguientes utiliza un router el comando ICMP Redirect? A) Cuando la interfaz de entrada y salida de un paquete son la misma B) Cuando la interfaz de entrada y salida de un paquete son diferentes C) Cuando la interfaz de entrada y salida del paquete son diferentes, pero del mismo tipo (Ethernet-ethernet, serie-serie, etc.) D) Cuando la interfaz de entrada y salida del paquete son diferentes, pero las direcciones IP origen y destino pertenecen a la misma red 1.15 ¿Qué función desempeña en una red el ‘BOOTP Relay’? A) Actúa como servidor, asignando direcciones IP a los hosts que las solicitan B) Envía las peticiones BOOTP Request al servidor, y devuelve las BOOTP Reply a los clientes C) Contiene la tabla de direcciones MAC de los hosts que pueden solicitar direcciones D) Lleva control de las direcciones IP asignadas, para evitar que se produzcan duplicados. 7 1.16 ¿Cuál de los siguientes protocolos de routing se basa únicamente en el número de saltos para calcular la métrica? A) RIP B) OSPF C) IS-IS D) EIGRP 1.17 ¿Cuando una ruta se anota en la tabla de rutas de un router, ¿De que depende la distancia administrativa que se le asigna? A) Del número de saltos B) De la métrica C) De la forma como se ha calculado la ruta (p. ej. del protocolo de routing utilizado) D) De la longitud de la máscara 1.18 Sabemos que un paquete IP tiene puesto a 0 el bit MF y que no tiene opciones en la cabecera. Con esta información ¿Qué podemos decir acerca de la longitud del paquete? A) Puede ser cualquier valor entero de bytes dentro de los límites permitidos para un paquete IP B) Su longitud total en bytes debe ser múltiplo de 8 C) Su longitud total menos 20 bytes debe ser múltiplo de ocho D) La respuesta depende de si el paquete es un fragmento o no, cosa que no podemos deducir a partir de la información disponible 1.19 Un host ha de enviar un paquete IP de 8192 bytes de longitud total por una red Ethernet, para lo cual lo fragmenta en 6 trozos. La cabecera IP no tiene campos opcionales. ¿Qué longitud tendrá el datagrama resultante en el host de destino, después de efectuado el reensamblaje? A) 8192 bytes B) 8292 bytes C) 8312 bytes D) No hay suficientes datos para responder a la pregunta 1.20 ¿En que caso se suelen utilizar los Sistemas Autónomos de tránsito?: A) En las redes de los ISPs B) En las redes de las grandes organizaciones C) En las redes de los ISPs y en las de las grandes organizaciones D) En las redes privadas 1.21 ¿Qué tipo de mensaje ICMP se utiliza en el mecanismo conocido como ‘Descubrimiento de la MTU del trayecto’? A) Time Exceeded B) Redirect C) Destination Unreachable D) Echo request 1.22 ¿En que consiste un ‘acuerdo de peering’? A) En que una organización conectada a dos ISPs decide permitir que estos se comuniquen a través de su red corporativa B) En que un ISP se conecta a Internet a través de otro, contratando sus servicios como si fuera un usuario normal C) En que dos ISPs acuerdan intercambiar tráfico entre ellos, normalmente sin que se lleve a cabo pago por el servicio D) En que un ISP se conecta a un punto neutro con dos conexiones físicas para aumentar la fiabilidad 1.23 ¿Cuál de las siguientes direcciones no es válida según la sintaxis de IPv6? A) 8000:0000:0000:0000:0123:4567:89AB:CDEF B) 8000::0000:0000:0123:4567:89AB:CDEF C) 8000::0000::0123:4567:89AB:CDEF D) 8000::0123:4567:89AB:CDEF 8 1.24 ¿Qué organismo se encarga de elaborar los documentos conocidos como RFCs? A) La ISOC B) El IEEE C) El IETF D) La ITU-T 9 Pregunta 2.2. Solución: Dentro de cada VLAN el conmutador propagará el tráfico broadcast y el multicast por inundación. Por tanto los puertos 1 a 4 (VLAN A) recibirán cada uno el tráfico de los otros tres. Análogamente en la VLAN B se replicará en cada puerto el tráfico de los otros cinco. El puerto 11, al ser un puerto trunk, recibirá el tráfico de ambas VLANs. Por su parte el puerto 12, al no tener conectado ningún equipo, estará físicamente desactivado y no tendrá ningún tráfico. El resultado será pues el siguiente: Puerto 1 2 3 4 5 6 7 8 9 10 11 12 Tráfico entrante (Kb/s) 50 50 50 50 50 50 50 50 50 50 0 0 Tráfico saliente (Kb/s) 150 150 150 150 250 250 250 250 250 250 500 0 10 EXAMEN DE REDES. 1er PARCIAL, FEBRERO 2009 PROBLEMAS Problema 1. Solución: Para cada grupo necesitamos 101 direcciones útiles (100 hosts mas el router) por lo que debemos utilizar cuatro redes /25. Por tanto la /23 que nos dan viene justa para nuestras necesidades. Podemos hacer la asignación de la siguiente manera: Grupo X Y Z W Red 20.2.2.0 20.2.2.128 20.2.3.0 20.2.3.128 Máscara 255.255.255.128 255.255.255.128 255.255.255.128 255.255.255.128 Rango útil 20.2.2.1-126 20.2.2.129-254 20.2.3.1-126 20.2.3.129-254 Router 20.2.2.1 20.2.2.129 20.2.3.1 20.2.3.129 A continuación debemos asignar direcciones y máscaras a las interfaces de los routers. Las interfaces que conectan con los grupos de hosts son su router por defecto y ya tienen direcciones asignadas de la red correspondiente, por lo que solo nos falta asignar las interfaces ‘interiores’ que conectan los routers A y D con C y B. Puesto que antes ya hemos agotado todas las direcciones públicas que teníamos hemos de recurrir ahora a direcciones privadas. Utilizaremos para ello subredes /30 consecutivas del rango privado 10.0.0.0/8, y puesto que hay cuatro enlaces internos necesitaremos cuatro subredes, que podrían quedar de la siguiente manera: Router A B C D Interfaz E0 E1 E2 E3 E0 E1 E0 E1 E0 E1 E2 E3 Dirección 20.2.2.1 20.2.2.129 10.0.0.1 10.0.0.9 10.0.0.2 10.0.0.5 10.0.0.10 10.0.0.13 20.2.3.1 20.2.3.129 10.0.0.6 10.0.0.14 Máscara 255.255.255.128 255.255.255.128 255.255.255.252 255.255.255.252 255.255.255.252 255.255.255.252 255.255.255.252 255.255.255.252 255.255.255.128 255.255.255.128 255.255.255.252 255.255.255.252 Una vez configuradas las interfaces de los routers solo nos queda configurar las rutas estáticas necesarias para que el tráfico pueda fluir entre los cuatro grupos de hosts. Puesto que X e Y están conectados a l mismo router (A) una vez hemos configurado en este las iterfaces correspondientes (E0 y E1) automáticamente esas redes aparecen directamente comnectadas al router, por lo que no es necesario hacer nada más para que la comunicación sea posible. Análogamente en el router D las redes de Z y W están directamente conectadas por lo que el intercambio de tráfico entre estos grupos de hosts es automático. Sin embargo es preciso incluir en A rutas que permitan llegar a Z y W y en D rutas para poder llegar a X e Y. Además en B y C habrá que incluír las rutas necesarias para que sepan encaminar los paquetes a los cuatro grupos de hosts, ya que estos routers no tienen directamente conectada ninguna de las cuatro redes. Puesto que existen dos rutas posibles para ir de X-Y a Z-W, ambas atravesando el mismo número de enlaces y todos de 100 Mb/s, debemos procurar que el tráfico se reparta por igual entre ambos caminos. Sabemos que hay el mismo número de hosts (100) en cada grupo y se nos dice que cada host genera una cantidad de tráfico similar hacia los cuatro grupos de hosts. 11 Tomando en cuenta todo lo anterior podemos hacer un balanceo de tráfico homogéneo de forma relativamente sencilla si simplemente enviamos por un camino el tráfico hacia Z (ó X) y por el otro el tráfico hacia W (ó Y). Obsérvese que como el enrutamiento de paquetes se hace en función de la dirección de destino al hacer el balanceo nos fijamos excusivamente hacia donde va el tráfico, no de donde proviene. Esto dará lugar a rutas asimétricas en algunos casos, ya que por ejemplo un paquete de Y hacia Z irá por B mientras que un paquete de Z hacia E irá por C. Pero el enunciado no nos impone ninguna restricción en este sentido e intentar plantear una configuración con rutas simétricas con la red planteada nos obligaría a renunciar al balanceo de tráfico. Así pues las rutas a definir en cada router serían las siguientes: Router A A B B C C D D Ruta A 20.2.3.0/25 por 10.0.0.2 A 20.2.3.128/25 por 10.0.0.10 A 20.2.3.0/24 por 10.0.0.6 A 20.2.2.0/24 por 10.0.0.1 A 20.2.3.0/24 por 10.0.0.14 A 20.2.2.0/24 por 10.0.0.9 A 20.2.2.0/25 por 10.0.0.5 A 20.2.2.128/25 por 10.0.0.13 Un último detalle que quedaría por mejorar en la configuración planteada es el siguiente. El enunciado nos pide que utilicemos en cada caso la ruta de métrica más baja. Tal como hemos configurado los equipos los grupos de hosts Z y W se comunican a través del router D. Sin embargo su conmutador LAN no tiene configuradas VLANs, es decir ambos grupos se encuentran en un mismo dominio broadcast y podrían compartir la misma red IP. Como además cada grupo utiliza una interfaz diferente del router no se enviarán mensajes ICMP Redirect a los hosts indicando su vecindad. Sería por tanto más eficiente configurar los grupos Z y W con máscara /24, de forma que los hosts de ambos grupos se puedan comunicar directamente. Podemos sin emabrgo mantener un router diferente para cada grupo ya que esto permite balancear el tráfico hacia X-Y por las dos interfaces disponibles del router (E0 y E1). Resumiendo todo lo anterior la configuración óptima para satisfacer las condiciones planteadas en el enunciado sería la siguiente: A 20.2.3.0/25 por 10.0.0.2 A 20.2.3.128/25 por 10.0.0.10 A 20.2.3.0/24 por 10.0.0.6 A 20.2.2.0/24 por 10.0.0.1 20.2.3.2-126/24 Rtr.: 20.2.3.1 20.2.2.2-126/25 Rtr.: 20.2.2.1 B 10.0.0.2/30 X 20.2.2.1/25 10.0.0.1/30 10.0.0.6/30 20.2.3.1/25 D A E 20.2.2.129/25 Z 10.0.0.5/30 10.0.0.9/30 10.0.0.14/30 F 20.2.3.129/25 W Y 10.0.0.10/30 10.0.0.13/30 C 20.2.3.130-254/24 Rtr.: 20.2.3.129 20.2.2.130-254/25 Rtr.: 20.2.2.129 A 20.2.2.0/25 por 10.0.0.5 A 20.2.2.128/25 por 10.0.0.13 A 20.2.3.0/24 por 10.0.0.14 A 20.2.2.0/24 por 10.0.0.9 12 Problema 2. Solución: Los tres conmutadores hablan entre ellos spanning tree. Em cambio el router, al ser dispositivo de nível 3 no envia ni propaga las BPDUs de spanning tree por lo que únicamente tenemos un bucle, el formado entre A y B. Puesto que todas las interfaces son 100BASE-T todas tendrán el mismo costo. A la vista de las direcciones MAC el puente elegido como raiz será el C (La dirección MAC más baja). Consiguientemente los puertos 1, 2 y 3 de C serán elegidos como designados para sus respectivas LANs. En A se elegirá el puerto 5 como raiz y los puertos 1, 2, 3 y 4 serán designados para sus respectivas LANs. Em B elegiremos el puerto 1 como raiz, ya que presenta el mismo costo que el puertto 4 pero um identificador más bajo. Los puertos 2 y 3 serán los designados de sus respectivas LANs. El puerto 4 de B será bloqueado. Paquetes capturados por el analizador de H2: El analizador deberá capturar el tráfico de cuatro tipos diferentes: A) B) C) D) Todo el tráfico broadcast que se genere en la LAN Todo el tráfico a destinos no incluidos en las tablas de direcciones MAC de los conmutadores Todo el tráfico dirigido a H2 desde cualquier MAC de origen Todo el tráfico enviado desde H2 hacia cualquier MAC de destino Veamos cuantos paquetes tenemos de cada tipo: A) Tres ARP Request: el de H1 preguntando por H3, el de H1 preguntando por la interfaz E1 del router y el del router preguntando por H2. B) No hay ningún tráfico de este tipo pues todas las direcciones MAC aparecen como direcciones de origen antes de aparecer como direcciones de destino, por tanto no hay ningún caso de direcciones desconocidas C) El ‘ping’ (ICMP Echo Request) de H1 a H2 D) El ARP Reply de H2 a D (E1) y el ‘pong’ (ICMP Echo Reply) de H2 a H1 La tabla queda rellenada pues de la siguiente manera: Seq. 1 2 3 4 5 6 Ethertype ARP ARP ARP ARP IP IP MAC origen H1 H1 D(E1) H2 D (E1) H2 MAC destino Broadcast Broadcast Broadcast D(E1) H2 D (E1) IP origen IP destino 30.0.0.2 40.0.0.2 40.0.0.2 30.0.0.2 Contenido ARP Request: ¿Quién es 30.0.0.3? ARP Request: ¿Quién es 30.0.0.1? ARP Request: ¿Quién es 40.0.0.2? ARP Reply: Es H2 ICMP Echo Request ICMP Echo Reply Si hubiésemos desactivado el modo promiscuo H2 habría dejado de recibir el tráfico de tipo B. Como en este caso no tenemos ningún tráfico de ese tipo la captura habría sido la misma. 13