CD-1830(2009-01-21-11-56-01).pdf

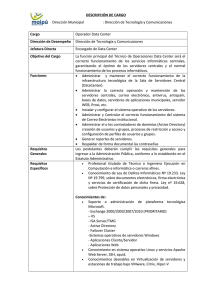

Anuncio