CD-7110.pdf

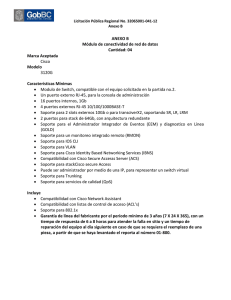

Anuncio