Introduccion a la ISC_ISC - Servidor de Apoyo al Sistema

Anuncio

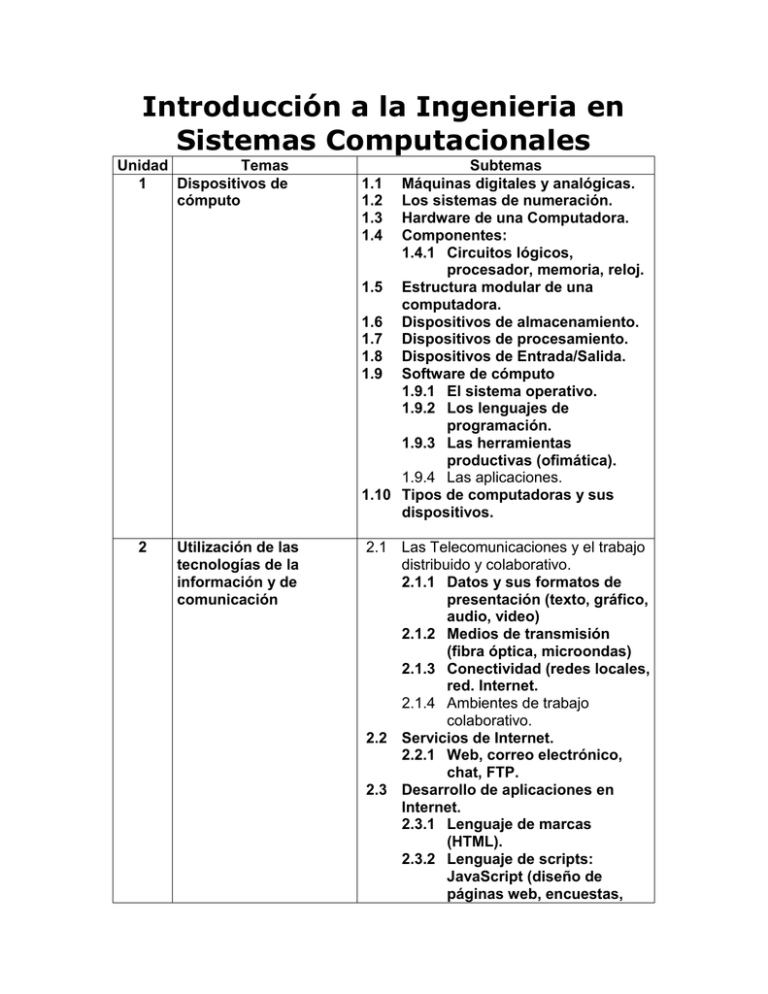

Introducción a la Ingenieria en

Sistemas Computacionales

Unidad

Temas

1

Dispositivos de

cómputo

2

Utilización de las

tecnologías de la

información y de

comunicación

Subtemas

1.1 Máquinas digitales y analógicas.

1.2 Los sistemas de numeración.

1.3 Hardware de una Computadora.

1.4 Componentes:

1.4.1 Circuitos lógicos,

procesador, memoria, reloj.

1.5 Estructura modular de una

computadora.

1.6 Dispositivos de almacenamiento.

1.7 Dispositivos de procesamiento.

1.8 Dispositivos de Entrada/Salida.

1.9 Software de cómputo

1.9.1 El sistema operativo.

1.9.2 Los lenguajes de

programación.

1.9.3 Las herramientas

productivas (ofimática).

1.9.4 Las aplicaciones.

1.10 Tipos de computadoras y sus

dispositivos.

2.1 Las Telecomunicaciones y el trabajo

distribuido y colaborativo.

2.1.1 Datos y sus formatos de

presentación (texto, gráfico,

audio, video)

2.1.2 Medios de transmisión

(fibra óptica, microondas)

2.1.3 Conectividad (redes locales,

red. Internet.

2.1.4 Ambientes de trabajo

colaborativo.

2.2 Servicios de Internet.

2.2.1 Web, correo electrónico,

chat, FTP.

2.3 Desarrollo de aplicaciones en

Internet.

2.3.1 Lenguaje de marcas

(HTML).

2.3.2 Lenguaje de scripts:

JavaScript (diseño de

páginas web, encuestas,

comercio electrónico)

3

Tecnologías de última

generación

3.1 La sociedad de la Información.

3.1.1 Comunicación.

3.1.2 Educación a distancia.

3.1.3 Diseño asistido por

computadora.

3.1.4 Ciencia, investigación e

ingeniería.

3.2 Aplicación de tecnologías

emergentes en los sectores

productivos, de servicios y de

gobierno.

3.3 Aspectos éticos de la actividad

profesional.

3.4 Software propietario y libre.

4

Modelos de

computadora.

4.1 Elementos de circuitos digitales

AND, OR, NOT.

4.2 Álgebra de Boole

4.2.1 El modelo Von Neumann.

4.2.2 Concepto de programa

almacenado.

4.2.3 Lenguaje de máquina

(instrucciones y datos).

4.2.4 Ciclo de ejecución de

instrucciones.

4.3 Algoritmos numéricos.

Unidad 1. Dispositivos de cómputo

1.1 Máquinas digitales y analógicas.

Clasificación de las Computadoras.

Las computadoras se clasifican por propósito en:

Propósito general:

Pueden procesar Información de negocios con la misma facilidad que procesan fórmulas

matemáticas complejas.

Pueden almacenar grandes cantidades de información y los grandes programas necesarios

para procesarla. Debido a que las computadoras de aplicación general son tan versátiles la

mayor parte de las empresas actuales las utilizan.

Propósito especial:

Tienen muchas de las características de las Computadoras de uso general pero se dedican a

tareas de procesamiento muy especializadas.

Se diseñan para manejar problemas específicos y no se aplican a otras actividades

computarizadas. Por ejemplo, las computadoras de aplicación especial pueden diseñarse

para procesar exclusivamente datos numéricos o para controlar completamente procesos

automatizados de fabricación.

Un simulador es un ejemplo de las computadoras de uso especifico y puede ser un simulador

de vuelo, de entrenamiento y en otros campos como la enfermería, la tecnología del cuarto

de operaciones, la administración de plantas nucleares, los vuelos espaciales, el atletismo, la

exploración marina, etc.

Las computadoras se clasifican por aplicación en:

Analógicas:

Las computadoras analógicas representan los números mediante una cantidad física, es

decir, asignan valores numéricos por medio de la medición física de una propiedad real,

como la longitud de un objeto, el ángulo entre dos líneas o la cantidad de voltaje que pasa a

través de un punto en un circuito eléctrico.

Las computadoras analógicas obtienen todos sus datos a partir de alguna forma de

medición.

Aún cuando es eficaz en algunas aplicaciones, este método de representar los datos es una

limitación de las computadoras analógicas.

La precisión de los datos usados en una computadora analógica está íntimamente ligada a la

precisión con que pueden medirse.

Digitales

Las computadoras digitales representan los datos o unidades separadas. La forma más

simple de computadora digital es contar con los dedos.

Cada dedo representa una unidad del artículo que se está contando. A diferencia de la

computadora analógica, limitada por la precisión de las mediciones que pueden realizarse, la

computadora digital puede representar correctamente los datos con tantas posiciones y

números que se requieran. Las sumadoras y las calculadoras de bolsillo son ejemplos

comunes de dispositivos construidos según los principios de la Computadora Digital.

Para obtener resultados, las computadoras analógicas miden, mientras que las

computadoras digitales cuentan.

Híbridas

Combinan las características más favorables de las computadoras digitales y analógicas

tienen la velocidad de las analógicas y la precisión de las digitales.

Generalmente se usan en problemas especiales en los que los datos de entrada provienen

de mediciones convertidas a dígitos y son procesados por una Computadora por ejemplo las

Computadoras Híbridas controlan el radar de la defensa de Estados Unidos y de los vuelos

comerciales.

Clasificación de la Computadoras Digitales de

Acuerdo a su Potencia y Precio

Las computadoras se clasifican por tamaño y potencia en:

Microcomputadoras :

Las microcomputadoras o Computadoras Personales (PC´s) tuvieron su origen con la

creación de los microprocesadores. Un microprocesador es "una computadora en un chip", o

sea un circuito integrado independiente. Las PC´s son computadoras para uso personal y

relativamente son baratas y actualmente se encuentran en las oficinas, escuelas y hogares.

El término PC se deriva de que para el año de 1981, IBM®, sacó a la venta su modelo "IBM

PC", la cual se convirtió en un tipo de computadora ideal para uso "personal", de ahí que el

término "PC" se estandarizó y los clones que sacaron posteriormente otras empresas fueron

llamados "PC y compatibles", usando procesadores del mismo tipo que las IBM , pero a un

costo menor y pudiendo ejecutar el mismo tipo de programas. Existen otros tipos de

microcomputadoras , como la Macintosh®, que no son compatibles con la IBM, pero que en

muchos de los casos se les llaman también "PC´s", por ser de uso personal. En la actualidad

existen variados tipos en el diseño de PC´s: Computadoras personales, con el gabinete tipo

minitorre, separado del monitor. Computadoras personales portátiles "Laptop" o "Notebook".

Computadoras personales más comunes, con el gabinete horizontal, separado del monitor.

Computadoras personales que están en una sola unidad compacta el monitor y el CPU. Las

computadoras "laptops" son aquellas computadoras que están diseñadas para poder ser

transportadas de un lugar a otro. Se alimentan por medio de baterías recargables , pesan

entre 2 y 5 kilos y la mayoría trae integrado una pantalla de LCD (Liquid Crys tal Display).

Estaciones de trabajo o Workstations Las estaciones de trabajo se encuentran entre las

Minicomputadoras y las macrocomputadoras (por el procesamiento).

Minicomputadoras :

En 1960 surgió la minicomputadora, una versión más pequeña de la Macrocomputadora. Al

ser orientada a tareas específicas, no necesitaba de todos los periféricos que necesita un

Mainframe, y esto ayudo a reducir el precio y costos de mantenimiento. Las

Minicomputadoras, en tamaño y poder de procesamiento, se encuentran entre los

mainframes y las estaciones de trabajo. En general, una minicomputadora, es un sistema

multiproceso (varios procesos en paralelo) capaz de soportar de 10 hasta 200 usuarios

simultáneamente. Actualmente se usan para almacenar grandes bases de datos,

automatización industrial y aplicaciones multiusuario.

Macrocomputadoras :

Las macrocomputadoras son también conocidas como Mainframes. Los mainframes son

grandes, rápidos y caros sistemas que son capaces de controlar cientos de usuarios

simultáneamente, así como cientos de dispositivos de entrada y salida. Los mainframes

tienen un costo que va desde 350,000 dólares hasta varios millones de dólares. De alguna

forma los mainframes son más poderosos que las supercomputadoras porque soportan más

programas simultáneamente. PERO las supercomputadoras pueden ejecutar un sólo

programa más rápido que un mainframe. En el pasado, los Mainframes ocupaban cuartos

completos o hasta pisos enteros de algún edificio, hoy en día, un Mainframe es parecido a

una hilera de archiveros en algún cuarto con piso falso, esto para ocultar los cientos de

cables d e los periféricos, y su temperatura tiene que estar controlada.

Supercomputadoras :

Una supercomputadora es el tipo de computadora más potente y más rápido que existe en

un momento dado. Estas máquinas están diseñadas para procesar enormes cantidades de

información en poco tiempo y son dedicadas a una tarea específica. Así mismo son las más

caras, sus precios alcanzan los 30 MILLONES de dólares y más; y cuentan con un control de

temperatura especial, esto para disipar el calor que algunos componentes alcanzan a tener.

Unos ejemplos de tareas a las que son expuestas las supercomputadoras son los siguientes:

Búsqueda y estudio de la energía y armas nucleares.

Búsqueda de yacimientos petrolíferos con grandes bases de datos sísmicos.

El estudio y predicción de tornados.

El estudio y predicción del clima de cualquier parte del mundo.

La elaboración de maquetas y proyectos de la creación de aviones, simuladores de

vuelo. Etc.

Debido a su precio, son muy pocas las supercomputadoras que se construyen en un año.

1.2 Los sistemas de numeración.

Los sistemas de numeración son conjuntos de dígitos usados para representar

cantidades, así se tienen los sistemas de numeración decimal, binario, octal,

hexadecimal, romano, etc. Los cuatro primeros se caracterizan por tener una base

(número de dígitos diferentes: diez, dos, ocho, dieciseis respectivamente) mientras

que el sistema romano no posee base y resulta más complicado su manejo tanto

con números, así como en las operaciones básicas.

Los sistemas de numeración que poseen una base tienen la característica de cumplir

con la notación posicional, es decir, la posición de cada número le da un valor o

peso, así el primer dígito de derecha a izquierda después del punto decimal, tiene

un valor igual a b veces el valor del dígito, y así el dígito tiene en la posición n un

valor igual a: (bn) * A

donde:

b = valor de la base del sistema

n = número del dígito o posición del mismo

A = dígito.

Por ejemplo:

digitos: 1 2 4 9 5 3 . 3 2 4

posicion 5 4 3 2 1 0 . -1 -2 -3

El sistema numérico decimal

El sistema de numeración decimal es el más usado, tiene como base el número 10,

o sea que posee 10 dígitos (o simbolos) diferentes (0, 1, 2, 3, 4, 5, 6, 7, 8, 9). El

sistema de numeración decimal fué desarrollado por los hindúes, posteriormente lo

introducen los árabes en Europa, donde recibe el nombre de sistema de numeración

decimal o arábigo. Si se aplica la notación posicional al sistema de numeración

decimal entonces el dígito número n tiene el valor: (10n)* A

Sistema Binario

El sistema de numeración más simple que usa la notación posicional es el sistema

de numeración binario. Este sistema, como su nombre lo indica, usa solamente dos

dígitos (0,1).

Por su simplicidad y por poseer únicamente dos dígitos diferentes, el sistema de

numeración binario se usa en computación para el manejo de datos e información.

Normalmente al dígito cero se le asocia con cero voltios, apagado, desenergizado,

inhibido (de la computadora) y el dígito 1 se asocia con +5, +12 volts, encendido,

energizado (de la computadora) con el cual se forma la lógica positiva. Si la

asociación es inversa, o sea el número cero se asocia con +5 volts o encendido y al

número 1 se asocia con cero volts o apagado, entonces se genera la lógica

negativa.

A la representación de un dígito binario se le llama bit (de la contracción binary

digit) y al conjunto de 8 bits se le llama byte, así por ejemplo: 110 contiene 3 bits,

1001 contiene 4 y 1 contiene 1 bit. Como el sistema binario usa la notación

posicional entonces el valor de cada dígito depende de la posición que tiene en el

número, así por ejemplo el número 110101b es:

1*(20) + 0*(21) + 1*(22) + 0*(23) + 1*(24) + 1*(25) = 1 + 4 + 16 + 32 = 53d

La computadora está diseñada sobre la base de numeración binaria (base 2). Por

eso este caso particular merece mención aparte. Siguiendo las reglas generales

para cualquier base expuestas antes, tendremos que:

Existen dos dígitos (0 o 1) en cada posición del número.

Numerando de derecha a izquierda los dígitos de un número, empezando por cero,

el valor decimal de la posición es 2n.

Por ejemplo,11012 (en base 2) quiere decir:

1*(23) + 1*(22) + 0*(21) + 1*(20) = 8 + 4 + 0 + 1 = 1310

Sistema Octal

El sistema de numeración octal es también muy usado en la computación por tener

una base que es potencia exacta de 2 o de la numeración binaria. Esta característica

hace que la conversión a binario o viceversa sea bastante simple. El sistema octal

usa 8 dígitos (0,1,2,3,4,5,6,7) y tienen el mismo valor que en el sistema de

numeración decimal. Como el sistema de numeración octal usa la notación

posicional entonces para el número 3452.32q tenemos:

2*(80) + 5*(81) + 4*(82) + 3*(83) + 3*(8-1) + 2*(8-2) = 2 + 40 + 4*64 + 64 +

3*512 + 3*0.125 + 2*0.015625 = 2 + 40 + 256 + 1536 + 0.375 + 0.03125 =

1834 + 40625dentonces, 3452.32q = 1834.40625d

El subindice q indica número octal, se usa la letra q para evitar confusión entre la

letra o y el número 0.

Sistema Hexadecimal

Un gran problema con el sistema binario es la verbosidad. Para representar el valor

20210 se requieren ocho dígitos binarios, la versión decimal sólo requiere de tres

dígitos y por lo tanto los números se representan en forma mucho más compacta

con respecto al sistema numérico binario. Desafortunadamente las computadoras

trabajan en sistema binario y aunque es posible hacer la conversión entre decimal y

binario, ya vimos que no es precisamente una tarea cómoda. El sistema de

numeración hexadecimal, o sea de base 16, resuelve este problema (es común

abreviar hexadecimal como hex aunque hex significa base seis y no base dieciseis).

El sistema hexadecimal es compacto y nos proporciona un mecanismo sencillo de

conversión hacia el formato binario, debido a ésto, la mayoría del equipo de

cómputo actual utiliza el sistema numérico hexadecimal. Como la base del sistema

hexadecimal es 16, cada dígito a la izquierda del punto hexadecimal representa

tantas veces un valor sucesivo potencia de 16, por ejemplo, el número 123416 es

igual a:

1*163 + 2*162 + 3*161 + 4*160

lo que da como resultado:

4096 + 512 + 48 + 4 = 466010

Cada dígito hexadecimal puede representar uno de dieciseis valores entre 0 y 1510.

Como sólo tenemos diez dígitos decimales, necesitamos inventar seis dígitos

adicionales para representar los valores entre 1010 y 1510. En lugar de crear

nuevos simbolos para estos dígitos, utilizamos las letras A a la F. La conversión

entre hexadecimal y binario es sencilla, considere la siguiente tabla:

Binario

0000

0001

0010

0011

0100

0101

0110

0111

1000

1001

1010

1011

1100

1101

1110

1111

Hexadecimal

0

1

2

3

4

5

6

7

8

9

A

B

C

D

E

F

Esta tabla contiene toda la información necesaria para convertir de binario a

hexadecimal y visceversa. Para convertir un número hexadecimal en binario,

simplemente sustituya los correspondientes cuatro bits para cada dígito

hexadecimal, por ejemplo, para convertir 0ABCDh en un valor binario:

0 A B C D (Hexadecimal)

0000 1010 1011 1100 1101 (Binario)

Por comodidad, todos los valores numéricos los empezaremos con un dígito

decimal; los valores hexadecimales terminan con la letra h y los valores binarios

terminan con la letra b. La conversión de formato binario a hexadecimal es casi

igual de fácil, en primer lugar necesitamos asegurar que la cantidad de dígitos en el

valor binario es múltiplo de 4, en caso contrario agregaremos ceros a la izquierda

del valor, por ejemplo el número binario 1011001010, la primera etapa es agregarle

dos ceros a la izquierda para que contenga doce ceros: 001011001010. La siguiente

etapa es separar el valor binario en grupos de cuatro bits, así: 0010 1100 1010.

Finalmente buscamos en la tabla de arriba los correspondientes valores

hexadecimales dando como resultado, 2CA, y siguiendo la convención establecida:

02CAh.

1.3 Hardware de una Computadora.

Definicion de hardware .

Hardware, equipo utilizado para el funcionamiento de una computadora. El hardware

se refiere a los componentes materiales de un sistema informático. La función de estos

componentes suele dividirse en tres categorías principales:

1. ENTRADA

2. SALIDA

3. Y ALMACENAMIENTO.

Los componentes de esas categorías están conectados a través de un conjunto de

cables o circuitos llamado bus con la unidad central de proceso (CPU) del ordenador, el

microprocesador que controla la computadora y le proporciona capacidad de cálculo. El

soporte lógico o software, en cambio, es el conjunto de instrucciones que un ordenador

emplea para manipular datos: por ejemplo, un procesador de textos o un videojuego. Estos

programas suelen almacenarse y transferirse a la CPU a través del hardware de la

computadora. El software también rige la forma en que se utiliza el hardware, como por

ejemplo la forma de recuperar información de un dispositivo de almacenamiento. La

interacción entre el hardware de entrada y de salida es controlada por un software llamado

BIOS (siglas en inglés de 'sistema básico de entrada / salida'). Aunque, técnicamente, los

microprocesadores todavía se consideran hardware, partes de su función también están

asociadas con el software. Como los microprocesadores tienen tanto aspectos de hardware

como de software, a veces se les aplica el término intermedio de microprogramación, o

firmware.

1.4 Componentes:

1.4.1

reloj.

Circuitos lógicos, procesador, memoria,

Un circuito lógico es aquel que maneja la información en forma de "1" y "0", dos

niveles de voltaje fijos. "1" nivel alto y "0" nivel bajo

Estos circuitos están compuestos por elementos digitales como las compuertas

and (Y)

or (O)

not (No)

y combinaciones poco o muy complejas de estos.

Estas combinaciones dan lugar a otros tipos de elementos digitales como los

compuertas, entre otros

nand (No Y)

nor (No O)

or exclusiva (O exclusiva)

mutiplexores o multiplexadores

demultiplexores o demultiplexadores

decodificadores

codificadores

memorias

flip-flops

microprocesadores

microcontroladores

etc.

La electrónica moderna usa electrónica digital para realizar muchas funciones.

Aunque los circuitos electrónicos pueden resultar muy complejos, en realidad se

construyen de un número muy grande de circuitos muy simples.

En un circuito digital se transmite información binaria (ceros y unos) entre estos

circuitos y se consigue un circuito complejo con la combinación de bloques de

circuitos simples.

La información binaria se representa en la forma de "0" y "1", un interruptor

"abierto" o "cerrado", "On" y "Off", "falso" o "verdadero", en donde "0" representa

falso y "1" verdadero.

Los circuitos lógicos se pueden representar de muchas maneras. En los circuitos

siguientes la lámpara puede estar encendida o apagada ("on" o "off"), dependiendo

de la posición del interruptor. (apagado o encendido)

Los posibles estados del interruptor o interruptores que afectan un circuito se

pueden representar en una tabla de verdad. Las tablas de verdad pueden tener

muchas columnas, pero todas las tablas funcionan de igual forma. Hay siempre una

columna de salida que representa el resultado de todas las posibles combinaciones

de las entradas.

Tabla de verdad

Columna(s) de entrada

Columna de salida

Entrada (interruptor)

Salida (lámpara)

Abierto

Apagado

Cerrado

Encendido

El Número de columnas en una tabla de verdad depende de cuantas entradas hay +

1 (la columna de la salida), el número de filas representa la cantidad de

combinaciones en las entradas

Número de combinaciones = 2n, donde n es el número de columnas de la tabla de

verdad (menos la columna de salida)

Ejemplo: en la siguiente tabla hay 3 columnas de entrada, entonces habrán:

23 = 8 combinaciones (8 filas)

Un circuito con 3 interruptores de entrada (con estados binarios "0" o "1"), tendrá 8

posibles combinaciones. Siendo el resultado (la columna salida) determinado por el

estado de los interruptores de entrada.

Switch 1

0

0

0

0

1

1

1

1

Tabla de verdad

Switch 2

Switch 3

0

0

0

1

1

0

1

1

0

0

0

1

1

0

1

1

Salida

?

?

?

?

?

?

?

?

Los circuitos lógicos son básicamente un arreglo de interruptores, conocidos como

"compuertas lógicas" (compuertas AND, NAND, OR, NOR, NOT, etc) . Cada

compuerta lógica tiene su tabla de verdad. Y, si pudiéramos ver en mas detalle la

construcción de éstas, veríamos que es un circuito comprendido por transistores,

resistencias, diodos, etc. conectados de manera que se obtienen salidas específicas

para entradas específicas

La utilización extendida de las compuertas lógicas, simplifica el diseño y análisis de

circuitos complejos. La tecnología moderna actual permite la construcción de

circuitos integrados (IC´s) que se componen de miles (o millones) de compuertas

lógicas.

1.5 Estructura modular de una computadora.

1. Unidad central de proceso: También llamada CPU, o procesador del sistema.

Esta compuesto de las siguientes partes:

La unidad de control: coordina las actividades de la computadora, ejecutando

programas en forma ordenada y interactuando con las unidades de entrada y

salida.

La unidad aritmético-lógica (ALU): como su nombre lo indica es la parte de la

CPU que se encarga de todos las operaciones aritméticas básicas (suma,

resta, multiplicación, división, etc.) y lógicas (las operaciones: O lógica, Y

lógica, Negación, etc.)

2. Memoria: Parte de la computadora que almacena los programas (o parte de

ellos) y datos para que el programa que esté en funcionamiento cumpla su tarea. Es

por este motivo que esta memoria es de gran velocidad.

Existen dos tipos de memoria:

Memoria RAM: (Random Acces Memory) Memoria de acceso aleatorio. En este

tipo de memoria se puede escribir y leer, pero los datos almacenados en ella

desaparecerán si se desconecta la energía. Hay diferentes tipos de memoria

RAM, la estática SRAM (retiene los datos mientras haya energía) y la

dinámica DRAM (va perdiendo el dato que tiene almacenado y hay que

refrescarlos frecuentemente), por este motivo las SRAM son mas rápidas pero

tienen menos capacidad que una DRAM para un mismo dispositivo de

memoria.

VRAM: (Video RAM) Es un tipo especial de memoria RAM, que se utiliza en

adaptadores de video. Su principal diferencia es que puede ser accesada por

dos diferentes dispositivos en forma simultánea. Esto permite que un monitor

pueda acceder a la VRAM para actualizar la pantalla mientras que el

procesador gráfico suministra nuevos datos. Permite mejores rendimientos,

pero es más cara.

RAMBUS: Esta memoria es exclusiva de las Pentium 4, y trabaja a una

velocidad de 400 a 800 Mhz del bus de datos

NOTA: Tipos de presentación de la memoria RAM:

SIMM: (Single In line Memory Module). Es un encapsulado que

consta de un circuito impreso pequeño con los chips de memoria y

que se inserta generalmente en un zócalo SIMM en la placa madre

de la computadora. Hay de dos tipos de 30 y de 72 pines. Los de 30

vienen en capacidades de 256K y 1Mb y ya casi no se usan. Los de

72 vienen en versiones de 4, 8, 16, 32 . Su principal desventaja:

trabajan en pares.

DIMM: (Dual In line Memory Module). Igual que el anterior, pero se

inserta en un zócalo DIMM en la placa madre y utiliza un conector de

168 contactos.

Hay de varios tipos EDO, DRAM, SDRAM, PC100, PC133. No se

pueden mesclar DIMM y SIMM. Las DIMM EDO, DRAM. SDRAM

trabajan de 66 a 83 Mhz, wel PC100 a 100 Mhz y el PC133 a 133

Mhz. Estos Mhz. se refieren a la velocidad del bus de datos de la

tarjeta madre.

El DIMM EDO trabaja a 45 nanosegundos, DRAM y SDRAM a 15

nanosegundos, PC100 a 10 nanosegundos y PC133 a 7

nanosegundos. Mientras mas bajo los nanosegundos ,as rápida la

memoria.

DIP: (Dual In line Package) memoria almacenada en un tipo de

encapsulado rectangular con dos filas de pines de conexión a cada

lado. (antiguas)

Memoria ROM: (Read Only Memory) Memoria de sólo lectura. Este dispositivo

sólo permite leer la información que en el está grabada. Y no pierde la

información cuando se quita la energía. Normalmente vienen grabadas de

fábrica.

Existen variaciones de este tipo de memoria:

o

o

o

o

Memoria PROM: Cuando se compra está en blanco (vacía) y mediante

un proceso el usuario graba la información en ella, pero sólo una vez.

Memoria EPROM: (erasable PROM) Igual a la anterior pero que

mediante la exposición de una ventana, en la parte superior del

integrado, a la luz ultravioleta, por un periodo definido de tiempo, se

puede borrar.

Memoria EEPROM: (electrical erasable PROM) Igual a la anterior pero el

borrado se realiza eléctricamente

Memoria Flash: Tipo especial de EEPROM que puede ser borrada y

reprogramada dentro de una computadora. Los EEPROM necesitan un

dispositivo especial llamado lector de PROM.

3. Sistema de Buses: Los diferentes elementos que componen una computadora

se tienen que comunicar de alguna manera, y esta comunicación se realiza por los

llamados buses. Los buses son un conjunto de hilos o conexiones que llevan

información de todo tipo de un elemento a otro, transportando la información en

paralelo, (esto quiere decir, que los datos van por todos los hilos del bus

simultáneamente).

Hay 3 tipos de buses:

Bus de datos: Lleva los datos que es necesario enviar de un elemento a otro,

puede ser bidireccional (los datos pueden ir en uno u otro sentido). Existe un

bus de datos interno: (ejm: entre el microprocesador y la memoria) y uno

externo, entre la computadora y sus periféricos (ejm: Computadora e

impresora)

Bus de direcciones: Muchos de los elementos de una computadora así como

las posiciones de memoria tienen una dirección única dentro del sistema. De

esta dirección se puede leer un dato o en esta dirección podemos escribir un

dato. En el bus de direcciones se coloca la dirección del elemento a accesar y

con ayuda del bus de datos movemos la información de un elemento a otro.

Ejm: Si la CPU quiere leer unos datos de memoria para después enviarlo a la

impresora o la pantalla, primero pone en el bus de direcciones la dirección del

dato en memoria, lo lee (lo obtiene a través del bus de datos), después pone

en el bus de direcciones la otra dirección (la de pantalla o impresora) y

escribe (con ayuda del bus de datos). ¿Quién controla todo este proceso......?

Bus de control: Son hilos que transportan señales de control, dan la

información del estado de ciertos componentes, la dirección del flujo de la

información, controlan el momento (temporización) en que suceden ciertos

eventos de manera que no haya choques de datos, transmiten señales de

interrupción, etc.

4. Unidades de entrada: Son los elementos que permiten incluir datos al sistema.

Ejemplos: teclado, mouse (ratón). joystic, etc.

5. Unidades de salida: Son elementos que a diferencia de las unidades de

entrada, envían al exterior del sistema información. Ejemplo: Monitor (pantalla),

impresora, parlantes, etc.

6. Memoria auxiliar: Llamada también de almacenamiento masivo, secundaria o

externa. Este tipo es, al igual que la memoria ROM, no volátil (no se pierde la

información al quitarle la energía), y permite guardar información en grandes

cantidades. Entre las alternativas de este tipo de almacenamiento están: los

disquetes, la cinta magnética, los discos duros, los CD-ROM.

1.6 Dispositivos de almacenamiento.

EL hardware de almacenamiento sirve para almacenar permanentemente información y

programas que el ordenador deba recuperar en algún momento.

Los dos tipos principales de dispositivos de almacenamiento son las unidades de disco y la

memoria. Existen varios tipos de discos: duros, flexibles, magneto-ópticos y compactos. Las

unidades de disco duro almacenan información en partículas magnéticas integradas en un

disco.

La memoria está formada por chips que almacenan información que la CPU necesita

recuperar rápidamente.

La memoria de acceso aleatorio (RAM, siglas en inglés) se emplea para almacenar la

información e instrucciones que hacen funcionar los programas de la computadora.

Generalmente, los programas se transfieren desde una unidad de disco a la RAM. La RAM

también se conoce como memoria volátil, porque la información contenida en los chips de

memoria se pierde cuando se desconecta el ordenador.

La memoria de lectura exclusiva (ROM, siglas en inglés) contiene información y

software cruciales que deben estar permanentemente disponibles para el funcionamiento de

la computadora, por ejemplo el sistema operativo, que dirige las acciones de la máquina

desde el arranque hasta la desconexión. La ROM se denomina memoria no volátil porque los

chips de memoria ROM no pierden su información cuando se desconecta el ordenador.

Algunos dispositivos se utilizan para varios fines diferentes.

La memoria CMOS () hace posible que las instrucciones de iniciación no sean

permanentes. Emplea corriente de una bateria para detener datos virtuales de la

configuración del sistema, como las especificaciones de la unidad de disco duro y la hora,

aunque la maquina este apagada.

Un módem es un dispositivo que conecta una computadora con una línea telefónica y

permite intercambiar información con otro ordenador a través de dicha línea. Todos los

ordenadores que envían o reciben información deben estar conectados a un módem. El

módem del aparato emisor convierte la información enviada en una señal analógica que se

transmite por las líneas telefónicas hasta el módem receptor, que a su vez convierte esta

señal en información electrónica para el ordenador receptor.

Memoria Cache

La memoria cache es una memoria especial de alta velocidad que permite que el

microprocesador tenga acceso más rápido a los datos a menudo, tiene que esperar a que los

datos le lleguen de la RAM. El cache asegura que los datos esten disponibles de inmediato

cuadno los pida la unidad Central de Proceso.

Memoria Virtual

La Memoria Virtual es la capacidad de una computadora para usar el almacenamiento

en disco a fin de simular la RAM. Permite que las maquinas sin suficiente RAM trabajen

programas grandes, manipulen grandes archivos de datos y corran a la vez mas de un

programa.

Las unidades de disco duro, que suelen ser una parte permanente de la computadora,

pueden almacenar grandes cantidades de información y recuperarla muy rápidamente.

Las unidades de disco flexible también almacenan información en partículas magnéticas

integradas en discos intercambiables, que de hecho pueden ser flexibles o rígidos. Los discos

flexibles almacenan menos información que un disco duro, y la recuperación de la misma es

muchísimo más lenta.

Las unidades de disco magneto-óptico almacenan la información en discos

intercambiables sensibles a la luz láser y a los campos magnéticos. Pueden almacenar tanta

información como un disco duro, pero la velocidad de recuperación de la misma es algo

menor.

Las unidades de disco compacto o CD-ROM, almacenan información en las cavidades

grabadas en la superficie de un disco de material reflectante. La información almacenada en

un CD-ROM no puede borrarse ni sustituirse por otra información. Los CD-ROM pueden

almacenar aproximadamente la misma información que un disco duro, pero la velocidad de

recuperación de información es menor.

1.7 Dispositivos de procesamiento.

El CPU (Central Proccesor Unit) es el responsable de controlar el flujo de datos

(Actividades de Entrada y Salida E/S) y de la ejecución de las instrucciones de los

programas sobre los datos. Realiza todos los cálculos (suma, resta, multiplicación, división y

compara números y caracteres). Es el "cerebro” de la computadora.

Se divide en 3 Componentes

1.Unidad de Control (UC)

2.Unidad Aritmético/Lógica (UAL)

3.Área de almacenamiento primario (memoria)

Unidad de control

Es en esencia la que gobierna todas las actividades de la computadora, así como el

CPU es el cerebro de la computadora, se puede decir que la UC es el núcleo del CPU.

Supervisa la ejecución de los programas Coordina y controla al sistema de cómputo, es

decir, coordina actividades de E/S Determina que instrucción se debe ejecutar y pone a

disposición los datos pedidos por la instrucción. Determina donde se almacenan los datos y

los transfiere desde las posiciones donde están almacenado. Una vez ejecutada la

instrucción la Unidad de Control debe determinar donde pondrá el resultado para salida ó

para su uso posterior.

Unidad Aritmético/Lógica

Esta unidad realiza cálculos (suma, resta, multiplicación y división) y operaciones

lógicas (comparaciones). Transfiere los datos entre las posiciones de almacenamiento. Tiene

un registro muy importante conocido co mo: Acumulador ACC Al realizar operaciones

aritméticas y lógicas, la UAL mueve datos entre ella y el almacenamiento. Los datos usados

en el procesamiento se transfieren de su posición en el almacenamiento a la UAL. Los datos

se manipulan de acuerdo con las instrucciones del programa y regresan al almacenamiento.

Debido a que el procesamiento no puede efectuarse en el área de almacenamiento, los datos

deben transferirse a la UAL. Para terminar una operación puede suceder que los datos pasen

de la UAL al área de almacenamient o varias veces.

1.8 Dispositivos de Entrada/Salida.

Hardware de entrada .

El hardware de entrada consta de dispositivos externos -esto es, componentes situados

fuera de la CPU de la computadora- que proporcionan información e instrucciones.

Un teclado permite capturar texto para poder visualizar la información en el monitor y/o

impresora, permite ejecutar comandos.

Un scanner convierten texto, fotografías a color ó en Blanco y Negro a una forma que

puede leer una computadora. Después esta imagen puede ser modificada, impresa y

almacenada. Son capaces de digitalizar una página de gráficas en unos segund os y

proporcionan una forma rápida, fácil y eficiente de ingresar información impresa en una

computadora; también se puede ingresar información si se cuenta con un Software especial

llamado OCR (Reconocimiento óptico de caracteres).

Un lápiz óptico es un puntero con un extremo fotosensible que se emplea para dibujar

directamente sobre la pantalla, o para seleccionar información en la pantalla pulsando un

botón en el lápiz óptico o presionando el lápiz contra la superficie de la pantalla. El lápiz

contiene sensores ópticos que identifican la parte de la pantalla por la que se está pasando.

Un mouse o ratón, es un dispositivo apuntador diseñado para ser agarrado con una mano.

Cuenta en su parte inferior con un dispositivo detector (generalmente una bola) que permite

al usuario controlar el movimiento de un cursor en la pantalla deslizando el mouse por una

superficie plana. Para seleccionar objetos o elegir instrucciones en la pantalla, el usuario

pulsa un botón del mouse.

Un joystick es un dispositivo formado por una palanca que se mueve en varias direcciones

y dirige un cursor u otro objeto gráfico por la pantalla de la computadora. Un teclado es un

dispositivo parecido a una máquina de escribir, que permite al usuario introducir textos e

instrucciones. Algunos teclados tienen teclas de función especiales o dispositivos

apuntadores integrados, como trackballs (bolas para mover el cursor) o zonas sensibles al

tacto que permiten que los movimientos de los dedos del usuario dirijan un cursor en la

pantalla.

Un digitalizador óptico emplea dispositivos fotosensibles para convertir imágenes (por

ejemplo, una fotografía o un texto) en señales electrónicas que puedan ser manipuladas por

la máquina. Por ejemplo, es posible digitalizar una fotografía, introducirla en una

computadora e integrarla en un documento de texto creado en dicha computadora. Los dos

digitalizadores más comunes son el digitalizador de campo plano (similar a una

fotocopiadora de oficina) y el digitalizador manual, que se pasa manualmente sobre la

imagen que se quiere procesar.

Un micrófono es un dispositivo para convertir sonidos en señales que puedan ser

almacenadas, manipuladas y reproducidas por el ordenador. Un módulo de reconocimiento

de voz es un dispositivo que convierte palabras habladas en información que el ordenador

puede reconocer y procesar.

Tableta digitalizadora es una superficie de dibujo con un medio de señalización que

funciona como un lápiz. La tableta convierte los movimientos de este apuntador en datos

digitalizados que pueden ser leídos por ciertos paquetes de cómputo. Los tamaños varían

desde tamaño carta hasta la cubierta de un escritorio.

Pantallas sensibles al tacto (Screen Touch) permiten dar comandos a la computadora

tocando ciertas partes de la pantalla. Muy pocos programas de software trabajan con ellas y

los usuarios se quejan de que las pantallas están muy lejos del teclado. Su aceptación ha

sido muy reducida. Algunas tiendas departamentales emplean este tipo de tecnología para

ayudar a los clientes a encontrar los bienes o servicios dentro de la tienda. Lectores de

código de barras Son rastreadores que leen las barras verticales que conforman un código.

Esto se conoce como Punto de Venta (PDV). Las tiendas de comestibles utilizan el código

Universal de Productos (CUP ó UPC). Este código i dentifica al producto y al mismo tiempo

realiza el ticket descuenta de inventario y hará una orden de compra en caso de ser

necesario. Algunos lectores están

instalados en una superficie física y otros se operan

manualmente.

Harware de salida.

El hardware de salida consta de dispositivos externos que transfieren información de la

CPU de la computadora al usuario informático.

La pantalla convierte la información generada por el ordenador en información visual. Las

pantallas suelen adoptar una de las siguientes formas: un monitor de rayos catódicos o una

pantalla de cristal líquido (LCD, siglas en inglés). En el monitor de rayos catódicos,

semejante a un televisor, la información procedente de la CPU se representa empleando un

haz de electrones que barre una superficie fosforescente que emite luz y genera imágenes.

Las pantallas LCD son más planas y más pequeñas que los monitores de rayos catódicos, y

se emplean frecuentemente en ordenadores portátiles.

Las impresoras reciben textos e imágenes de la computadora y los imprimen en papel.

Las impresoras matriciales emplean minúsculos alambres que golpean una cinta

entintada formando caracteres.

Las impresoras láser emplean haces de luz para trazar imágenes en un tambor que

posteriormente recoge pequeñas partículas de un pigmento negro denominado tóner. El

tóner se aplica sobre la hoja de papel para producir una imagen.

Las impresoras de inyección de tinta lanzan pequeñas gotas de tinta sobre el papel para

formar caracteres e imágenes.

Los Plotters son grandes impresoras basadas en plumillas de colores que permiten a los

Arquitectos o Ingenieros convertir un plano o trazo de líneas contenido en la memoria de su

computadora en un auténtico gran plano listo para su envió, ahorrando mediante éstos

sofisticados implementos tanto el diseño a mano de los planos como la heliografía necesaria

para su reproducción.

1.9 Software de cómputo

Definicion de SOFTWARE .

Programas de computadoras. Son las instrucciones responsables de

que el hardware (la máquina) realice su tarea. Como concepto general, el

software puede dividirse en varias categorías basadas en el tipo de trabajo

realizado.Sistemas Operativos, Lenguajes de Programación, Software de uso

general, Software de Aplicación. (algunos autores consideran la 3era y 4ta

clasificación como una sola). Las dos categorías primarias de software son

los

1. Sistemas operativos (software del sistema), que controlan los trabajos

del ordenador o computadora, y

2. El software de aplicación, que dirige las distintas tareas para las que se

utilizan las computadoras. Por lo tanto, el software del sistema procesa

tareas tan esenciales, aunque a menudo invisibles, como el

mantenimiento de los archivos del disco y la administración de la

pantalla, mientras que el software de aplicación lleva a cabo tareas de

tratamiento de textos, gestión de bases de datos y similares.

Constituyen dos categorías separadas el software de red, que permite

comunicarse a grupos de usuarios, y el software de lenguaje utilizado

para escribir programas . Además de estas categorías basadas en

tareas, varios tipos de software se describen basándose en su método

de distribución. Entre estos se encuentran los así llamados programas

enlatados, el software desarrollado por compañías y vendido

principalmente por distribuidores, el freeware y software de dominio

público, que se ofrece sin costo alguno, el shareware, que es similar al

freeware, pero suele conllevar una pequeña tasa a pagar por los

usuarios que lo utilicen profesionalmente y, por último, el infame

vapourware, que es software que no llega a presentarse o que aparece

mucho después de lo prometido.

1.9.1

El sistema operativo.

Clasificaciones del Software.

El software se clasifica en 4 diferentes Categorías: Sistemas

Operativos, Lenguajes de Programación, Software de uso general, Software

de Aplicación. (algunos autores consideran la 3era y 4ta clasificación como

una sola).

Sistemas Operativos :

El sistema operativo es el gestor y organizador de todas las actividades

que realiza la computadora. Marca las pautas según las cuales se

intercambia información entre la memoria central y la externa, y determina

las operaciones elementales que puede realizar el procesador. El sistema

operativo, debe ser cargado en la memoria central antes que ninguna otra

información. Lenguajes de Programación Mediante los programas se indica a

la computadora que tarea debe realizar y cómo efectuarla , pero para ello es

preciso introducir estas órdenes en un lenguaje que el sistema pueda

entender. En principio, el ordenador sólo entiende las instrucciones en código

máquina, es decir ,el específico de la computadora. Sin embargo, a partir de

éstos se elaboran los llamados lenguajes de alto y bajo nivel.

Software de Uso General :

El software para uso general ofrece la estructura para un gran número de

aplicaciones empresariales, científicas y personales. El software de hoja de

cálculo, de diseño asistido por computadoras (CAD), de procesamiento de

texto, de manejo de Bases de Datos, pertenece a esta categoría. La mayoría

de software para uso general se vende como paquete; es decir, con software

y documentación orientada al usuario ( manuales de referencia, plantillas de

teclado y demás ).

Software de aplicaciones :

El software de aplicación esta diseñado y escrito para realizar tareas

específicas personales,,empresariales o científicas como el procesamiento de

nóminas, la administración de los recursos humanos o el control de

inventarios. Todas éstas aplicacion es procesan datos (recepción de

materiales) y generan información (registros de nómina). para el usuario.

Sistemas Operativos Un sistema Operativo (SO) es en sí mismo un programa

de computadora. Sin embargo, es un programa muy especial, quizá el más

complejo e importante en una computadora. El SO despierta a la

computadora y hace que reconozca a la CPU, la memoria, el tecla do, el

sistema de vídeo y las unidades de disco. Además, proporciona la facilidad

para que los usuarios se comuniquen con la computadora y sirve de

plataforma a partir de la cual se corran programas de aplicación. Cuando

enciendes una computadora, lo primero que ésta hace es llevar a cabo un

autodiagnóstico llamado autoprueba de encendido (Power On Self Test,

POST). Durante la POST, la computadora indentifica su memoria, sus discos,

su teclado, su sistema de vídeo y cualquier otro dispositivo conectado a ella.

Lo siguiente que la computadora hace es buscar un SO para arrancar (boot).

SOFTWARE DE SISTEMAS OPERATIVOS .

Sistema operativo, software básico que controla una computadora. El

sistema operativo tiene tres grandes funciones: coordina y manipula el

hardware de la computadora, como la memoria, las impresoras, las unidades

de disco, el teclado o el mouse; organiza los archivos en diversos dispositivos

de almacenamiento, como discos flexibles, discos duros, discos compactos o

cintas magnéticas, y gestiona los errores de hardware y la pérdida de

datos.Una vez que la computadora ha puesto en marcha su SO, mantiene al

menos parte de éste en su memoria en todo momento. Mientras la

computadora esté encendida, el SO tiene 4 tareas principales.:

Proporcionar ya sea una interfaz de línea de comando o una interfaz

gráfica al usuario, para que este último se pueda comunicar con la

computadora. Interfaz de línea de comando: tú introduces palabras y

símbolos desde el teclado de la computadora, ejemplo, el MS-DOS.

Interfaz gráfica del Usuario (GUI), seleccionas las acciones mediante el

uso de un Mouse para pulsar sobre figuras llamadas iconos o

seleccionar opciones de los menús.

Administrar los dispositivos de hardware en la computadora · Cuando

corren los programas, necesitan utilizar la memoria, el monitor, las

unidades de disco, los puertos de Entrada/Salida (impresoras,

módems, etc). El SO sirve de intermediario entre los programas y el

hardware.

Administrar y mantener los sistemas de archivo de disco · Los SO

agrupan la información dentro de compartimentos lógicos para

almacenarlos en el disco. Estos grupos de información son llamados

archivos. Los archivos pueden contener instrucciones de programas o

información creada por el usuario. El SO mantiene una lista de los

archivos en un disco, y nos proporciona las herramientas necesarias

para organizar y manipular estos archivos.

Apoyar a otros programas. Otra de las funciones importantes del SO es

proporcionar servicios a otros programas. Estos servicios son similares

a aquellos que el SO proporciona directamente a los usuarios. Por

ejemplo, listar los archivos, grabarlos a disco, eliminar archivos,

revisar espacio disponible, etc. Cuando los programadores escriben

programas de computadora, incluyen en sus programas instrucciones

que solicitan los servicios del SO. Estas instrucciones son conocidas

como "llamadas del sistema"

CÓMO FUNCIONA UN SISTEMA OPERATIVO

Los sistemas operativos controlan diferentes procesos de la

computadora. Un proceso importante es la interpretación de los comandos

que permiten al usuario comunicarse con el ordenador. Algunos intérpretes

de instrucciones están basados en texto y exigen que las instrucciones sean

tecleadas. Otros están basados en gráficos, y permiten al usuario

comunicarse señalando y haciendo clic en un icono. Por lo general, los

intérpretes basados en gráficos son más sencillos de utilizar. Los sistemas

operativos pueden ser de tarea única o multitarea. Los sistemas operativos

de tarea única, más primitivos, sólo pueden manejar un proceso en cada

momento. Por ejemplo, cuando la computadora está imprimiendo un

documento, no puede iniciar otro proceso ni responder a nuevas

instrucciones hasta que se termine la impresión. Todos los sistemas

operativos modernos son multitarea y pueden ejecutar varios procesos

simultáneamente. En la mayoría de los ordenadores sólo hay una UCP; un

sistema operativo multitarea crea la ilusión de que varios procesos se

ejecutan simultáneamente en la UCP. El mecanismo que se emplea más a

menudo para lograr esta ilusión es la multitarea por segmentación de

tiempos, en la que cada proceso se ejecuta individualmente durante un

periodo de tiempo determinado. Si el proceso no finaliza en el tiempo

asignado, se suspende y se ejecuta otro proceso. Este intercambio de

procesos se denomina conmutación de contexto. El sistema operativo se

encarga de controlar el estado de los procesos suspendidos. También cuenta

con un mecanismo llamado planificador que determina el siguiente proceso

que debe ejecutarse. El planificador ejecuta los procesos basándose en su

prioridad para minimizar el retraso percibido por el usuario. Los procesos

parecen efectuarse simultáneamente por la alta velocidad del cambio de

contexto. Los sistemas operativos pueden emplear memoria virtual para

ejecutar procesos que exigen más memoria principal de la realmente

disponible. Con esta técnica se emplea espacio en el disco duro para simular

la memoria adicional necesaria. Sin embargo, el acceso al disco duro

requiere más tiempo que el acceso a la memoria principal, por lo que el

funcionamiento del ordenador resulta más lento.

Sistemas Operativos más comunes :

MS-DOS

Es el más común y popular de todos los Sistemas Operativos para PC.

La razón de su continua popularidad se debe al aplastante volumen de

software disponible y a la base instalada de computadoras con procesador

Intel. Cuando Intel liberó el 80286, D OS se hizo tan popular y firme en el

mercado que DOS y las aplicaciones DOS representaron la mayoría del

mercado de software para PC.

OS/2.

OS/2 es un sistema operativo multitarea que fue desarrollado originalmente

entre IBM y Microsoft como un sucesor multiproceso del DOS para PC’s y es

bastante usado por empresas en aplicaciones críticas, servidores,

comunicaciones y por usuarios particulares.

Unix

UNIX designa el núcleo de un sistema operativo multiusuario y multitarea. En

un sentido más amplio, comprende el núcleo del sistema operativo más un

conjunto de programas que permiten compilar lenguajes de programación,

editar texto, interpretar comandos, manejar archivos y discos, acceder a

otras máquinas, establecer comunicaciones telefónicas, enviar y recibir

correo electrónico, manejar las colas de impresión y un sinfín de tareas más.

Algunos de estos programas pueden haber sido desarrollados por los propios

usuarios.

UNIX designa al mismo tiempo un cierto "ambiente de trabajo", un conjunto

de circunstancias que encuentra el usuario de la computadora donde corre

UNIX, tales como la presentación en pantalla, los programas disponibles y la

forma de trabajo que impone o permite.

NetWare.

NetWare es un sistema operativo de red (NOS) de computadoras

desarrollado por la empresa Novell. Es un conjunto de aplicaciones diseñadas

para conectar, gestionar y mantener una red y sus servicios. Una red

NetWare utiliza el software NetWare para habilitar la comunicación entre

dispositivos y el compartimiento de recursos. NetWare es un conjunto de

componentes software. Algunos de estos componentes sólo se pueden

ejecutar desde el servidor de NetWare. Otros sólo se pueden ejecutar desde

las estaciones de trabajo.

Windows NT.

Windows NT es un sistema operativo que fue desarrollado por Microsoft para

superar los obstáculos impuestos por la vieja arquitectura de sus sistemas

operativos MS-DOS, Windows 3.x y 9.x. NT es un sistema operativo

completo, que puede ser instalado sobre un equipo nuevo sin necesidad de

software adicional, como le ocurre a Windows 3.x, y que ofrece nuevas

tecnologías para el desarrollo y ejecución de todo tipo de aplicaciones.

1.9.2

Los lenguajes de programación.

Al desarrollarse las primeras computadoras electrónicas, se vio la necesidad de

programarlas, es decir, de almacenar en memoria la información sobre la tarea que

iban a ejecutar. Las primeras se usaban como calculadoras simples; se les indicaban

los pasos de cálculo, uno por uno.

John Von Neumann desarrolló el modelo que lleva su nombre, para describir este

concepto de "programa almacenado". En este modelo, se tiene una abstracción de

la memoria como un conjunto de celdas, que almacenan simplemente números.

Estos números pueden representar dos cosas: los datos, sobre los que va a trabajar

el programa; o bien, el programa en sí.

¿Cómo es que describimos un programa como números? Se tenía el problema de

representar las acciones que iba a realizar la computadora, y que la memoria, al

estar compuesta por switches correspondientes al concepto de bit, solamente nos

permitía almacenar números binarios.

La solución que se tomó fue la siguiente: a cada acción que sea capaz de realizar

nuestra computadora, asociarle un número, que será su código de operación

(opcode) . Por ejemplo, una calculadora programable simple podría asignar los

opcodes :

1 = SUMA, 2 = RESTA, 3 = MULTIPLICA, 4 = DIVIDE.

Supongamos que queremos realizar la operación 5 * 3 + 2, en la calculadora

descrita arriba. En memoria, podríamos "escribir" el programa de la siguiente

forma:

Localidad Opcode Significado Comentario 0 5 5 En esta localidad, tenemos el primer

número de la fórmula 1 3 * En esta localidad, tenemos el opcode que representa la

multiplicación. 2 3 3 En esta localidad, tenemos el segundo número de la fórmula 3

1 + En esta localidad, tenemos el opcode que representa la suma. 4 2 2 En esta

localidad, tenemos el último número de la fórmula

Podemos ver que con esta representación, es simple expresar las operaciones de las

que es capaz el hardware (en este caso, nuestra calculadora imaginaria), en la

memoria.

La descripción y uso de los opcodes es lo que llamamos lenguaje de máquina . Es

decir, la lista de códigos que la máquina va a interpretar como instrucciones,

describe las capacidades de programación que tenemos de ella; es el lenguaje más

primitivo, depende directamente del hardware, y requiere del programador que

conozca el funcionamiento de la máquina al más bajo nivel.

los lenguajes más primitivos fueron los lenguajes de máquina. Esto, ya que el

hardware se desarrolló antes del software, y además cualquier software finalmente

tiene que expresarse en el lenguaje que maneja el hardware.

La programación en esos momentos era sumamente tediosa, pues el programador

tenía que "bajarse" al nivel de la máquina y decirle, paso a pasito, cada punto de la

tarea que tenía que realizar. Además, debía expresarlo en forma numérica; y por

supuesto, este proceso era propenso a errores, con lo que la productividad del

programador era muy limitada. Sin embargo, hay que recordar que en estos

momentos, simplemente aún no existía alternativa.

El primer gran avance que se dio, como ya se comentó, fue la abstracción dada por

el Lenguaje Ensamblador, y con él, el nacimiento de las primeras herramientas

automáticas para generar el código máquina. Esto redujo los errores triviales, como

podía ser el número que correspondía a una operación, que son sumamente

engorrosos y difíciles de detectar, pero fáciles de cometer. Sin embargo, aún aquí

es fácil para el programador perderse y cometer errores de lógica, pues debe bajar

al nivel de la forma en que trabaja el CPU, y entender bien todo lo que sucede

dentro de él.

Con el desarrollo en los 50s y 60s de algoritmos de más elevado nivel, y el aumento

de poder del hardware, empezaron a entrar al uso de computadoras científicos de

otras ramas; ellos conocían mucho de Física, Química y otras ramas similares, pero

no de Computación, y por supuesto, les era sumamente complicado trabajar con

lenguaje Ensamblador en vez de fórmulas. Así, nació el concepto de Lenguaje de

Alto Nivel, con el primer compilador de FORTRAN (FORmula TRANslation), que,

como su nombre indica, inició como un "simple" esfuerzo de traducir un lenguaje de

fórmulas, al lenguaje ensamblador y por consiguiente al lenguaje de máquina. A

partir de FORTRAN, se han desarrollado innumerables lenguajes, que siguen el

mismo concepto: buscar la mayor abstracción posible, y facilitar la vida al

programador, aumentando la productividad, encargándose los compiladores o

intérpretes de traducir el lenguaje de alto nivel, al lenguaje de computadora.

Hay que notar la existencia de lenguajes que combinan características de los de alto

nivel y los de bajo nivel (es decir, Ensamblador). Mi ejemplo favorito es C: contiene

estructuras de programación de alto nivel, y la facilidad de usar librerías que

también son características de alto nivel; sin embargo, fue diseñado con muy pocas

instrucciones, las cuales son sumamente sencillas, fáciles de traducir al lenguaje de

la máquina; y requiere de un entendimiento apropiado de cómo funciona la

máquina, el uso de la memoria, etcétera. Por ello, muchas personas consideramos a

lenguajes como C (que fue diseñado para hacer sistemas operativos), lenguajes de

nivel medio.

Java

El lenguaje de programación Java, fue diseñado por la compañía Sun Microsystems

Inc, con el propósito de crear un lenguaje que pudiera funcionar en redes

computacionales heterogéneas ( redes de computadoras formadas por más de un

tipo de computadora, ya sean PC, MAC's, estaciones de trabajo, etc.),y que fuera

independiente de la plataforma en la que se vaya a ejecutar. Esto significa que un

programa de Java puede ejecutarse en cualquier máquina o plataforma. El lenguaje

fue diseñado con las siguientes características en mente:

Simple. Elimina la complejidad de los lenguajes como "C" y da paso al

contexto de los lenguajes modernos orientados a objetos. Orientado a Objetos. La

filosofía de programación orientada a objetos es diferente a la programación

convencional.

Familiar. Como la mayoría de los programadores están acostumbrados a

programar en C o en C++, el sintaxis de Java es muy similar al de estos.

Robusto. El sistema de Java maneja la memoria de la computadora por ti. No

te tienes que preocupar por apuntadores, memoria que no se esté utilizando, etc.

Java realiza todo esto sin necesidad de que uno se lo indique.

Seguro. El sistema de Java tiene ciertas políticas que evitan se puedan

codificar virus con este lenguaje. Existen muchas restricciones, especialmente para

los applets, que limitan lo que se puede y no puede hacer con los recursos críticos

de una computadora.

Portable. Como el código compilado de Java (conocido como byte code) es

interpretado, un programa compilado de Java puede ser utilizado por cualquier

computadora que tenga implementado el interprete de Java.

Independiente a la arquitectura. Al compilar un programa en Java, el código

resultante un tipo de código binario conocido como byte code. Este códido es

interpretado por diferentes computadoras de igual manera, solamente hay que

implementar un intérprete para cada plataforma. De esa manera Java logra ser un

lenguaje que no depende de una arquitectura computacional definida.

Multithreaded. Un lenguaje que soporta multiples threads es un lenguaje que

puede ejecutar diferentes líneas de código al mismo tiempo.

Interpretado. Java corre en máquina virtual, por lo tanto es interpretado.

Dinámico. Java no requiere que compiles todas las clases de un programa

para que este funcione. Si realizas una modificación a una clase Java se encarga de

realizar un Dynamic Bynding o un Dynamic Loading para encontrar las clases.

Java puede funcionar como una aplicación sola o como un "applet", que es un

pequeño programa hecho en Java. Los applets de Java se pueden "pegar" a una

página de Web (HTML), y con esto puedes tener un programa que cualquier persona

que tenga un browser compatible podrá usar.

Nota:Diferencia entre Java y CGI La diferencia es esencialmente simple, un

CGI se ejecuta en el servidor mientras que un programa en Java se ejecuta

en la máquina del usuario.

Java funciona de la siguiente manera: El compilador de Java deja el programa en un

Pseudo-código (no es código maquinal) y luego el intérprete de Java ejecuta el

programa (lo que se conoce como el "Java Virtual Machine"). Por eso Java es

multiplataforma, existe un intérprete para cada máquina diferente. Nota: El código

maquinal es el código binario que la computadora entiende y puede

ejecutar.

Para entender bien como funciona un applet de Java vean el siguiente ejemplo:

1. Existe un código de Java en un servidor de Web. (Los códigos de Java se

caracterizan por tener la extensión *.class).

2. Una persona en Internet, con un browser compatible con Java, realiza una

conección al servidor.

3. El servidor envía el documento HTML y el código en Java (*.class).

4. En la computadora del usuario remoto llegan ambos, y la Máquina Virtual de

Java, que está en el browser, transforma el código Java en un código que

entienda la máquina local y se ejecuta el programa dentro de la página de

Web.

5. Si el usuario realiza otra conexión a otro URL o se sale del browser, el

programa se deja de ejecutar y en la computadora no queda rastro de el.

Ejemplo de tutorial de Java:

En Java hay tres tipos de comentarios:

// comentarios para una sola línea

/* comentarios de una o

más líneas

*/

/** comentario de documentación, de una o más líneas

*/

Los dos primeros tipos de comentarios son los que todo programador conoce y se

utilizan del mismo modo. Los comentarios de documentación, colocados

inmediatamente antes de una declaración (de variable o función), indican que ese

comentario ha de ser colocado en la documentación que se genera

automáticamente cuando se utiliza la herramienta de Java, javadoc. Dichos

comentarios sirven como descripción del elemento declarado permitiendo generar

una documentación de nuestras clases escrita al mismo tiempo que se genera el

código.

En este tipo de comentario para documentación, se permite la introducción de

algunos tokens o palabras clave, que harán que la información que les sigue

aparezca de forma diferente al resto en la documentación.

Identificadores

Los identificadores nombran variables, funciones, clases y objetos; cualquier cosa

que el programador necesite identificar o usar.

En Java, un identificador comienza con una letra, un subrayado (_) o un símbolo de

dólar ($). Los siguientes caracteres pueden ser letras o dígitos. Se distinguen las

mayúsculas de las minúsculas y no hay longitud máxima.

Serían identificadores válidos:

identificador

nombre_usuario

Nombre_Usuario

_variable_del_sistema

$transaccion

y su uso sería, por ejemplo:

int contador_principal;

char _lista_de_ficheros;

float $cantidad_en_Ptas;

Unix

Ejemplo de Unix:

No todo el "árbol" de directorios está compuesto por directorios de usuario. Existen

muchos de ellos que son de uso general o del propio sistema y con los que habrá

que familiarizarse. Los más importantes son:

/

El raíz, del que "cuelgan" todos.

/bin y /usr/bin

Contienen comandos UNIX ejecutables.

/etc

Es quizá el directorio más importante. Contiene ficheros de datos y configuración del

sistema, el fichero de password, configuración de terminales, red, etc (de ahí su

nombre).

/dev

Ficheros de dispositivos E/S.

/usr/man

Manual

/tmp

Directorio para arreglos temporales. TODOS los usuarios pueden leer y escribir en

él.

C

C es un lenguaje de programación diseñado por Dennis Ritchie, de los Laboratorios

Bell, y

se instaló en un PDP-11 en 1972; se diseñó para ser el lenguaje de los Sistemas

Operativos

UNIX1. A su vez, UNIX es un Sistema Operativo desarrollado por Ken Thompson,

quién

utilizó el lenguaje ensamblador y un lenguaje llamado B para producir las versiones

originales de UNIX, en 1970. C se inventó para superar las limitaciones de B.

C es un lenguaje maduro de propósitos generales que se desarrolló a partir de estas

raíces;

su definición aparece en 1978 en el apéndice ``C Reference Manual'' del libro The C

Programming Language, de Brian W. Kernighan y Dennis M. Ritchie (Englewood

Cliffs,

Nueva Jersey, Prentice-Hall 1978), pero el estándar recomendable más reciente

apareció en

junio de 1983, en el documento de los Laboratorios Bell titulado The C Programming

Language-Reference Manual, escrito por Dennis M. Ritchie

Un programa en C

Generalizando, un programa en C consta de tres secciones. La primera sección es

donde van todos los ``headers''. Estos ``headers'' son comúnmente los ``#define''

y los ``#include''. Como segunda sección se tienen las ``funciones''. Al igual que

Pascal, en C todas las funciones que se van a ocupar en el programa deben ir antes

que la función principal (main()). Declarando las funciones a ocupar al principio del

programa, se logra que la función principal esté antes que el resto de las funciones.

Ahora, solo se habla de funciones ya que en C no existen los procedimientos.

Y como última sección se tiene a la función principal, llamada main. Cuando se

ejecuta el programa, lo primero que se ejecuta es esta función, y de ahí sigue el

resto del programa.

Los símbolos { y } indican ``begin'' y ``end'' respectivamente. Si en una función o

en un ciclo while, por ejemplo, su contenido es de solamente una línea, no es

necesario usar ``llaves'' ({ }), en caso contrario es obligación usarlos.

Ejemplo de un programa en C

/*Programa ejemplo que despliega el contenido de "ROL" en pantalla*/

#include <stdio.h>

#define ROL "9274002-1"

despliega_rol() {

printf("Mi rol es : \%s\n", ROL);

}

void main() {

despliega_rol();

}

/* Fin programa */

Pascal

Pascal es un lenguaje de programación de alto nivel de propósito general; esto es,

se puede utilizar para escribir programas para fines científicos y comerciales.

El lenguaje de programación Pascal fue desarrollado por el profesor Niklaus

(Nicolás) Wirth en Zurich, Zuiza, al final de los años 1960s y principios de los 70s.

Wirth diseñó este lenguaje para que fuese un buen primer lenguaje de

programación para personas comenzando a aprender a programar. Pascal tiene un

número relativamente pequeño de conceptos para aprender y dominar. Su diseño

facilita escribir programas usando un estilo que está generalmente aceptado como

práctica estándar de programación buena. Otra de las metas del diseño de Wirth era

la implementación fácil. Él diseñó un lenguaje para el cual fuese fácil escribir un

compilador para un nuevo tipo de computadora.

program Sorting;

{

Este programa lee un natural y una secuencia de N caracteres de la entrada

estandar; construye un indice para ordenarlos de menor a mayor e imprime en la

salida la secuencia ordenada.

}

uses CRT;

Const Max = 10;

Espacio = ' ';

Enter = chr (13);

type Indice = 1..Max;

Cantidad= 0..Max;

SecOfChar = record

elems : array [Indice] of char;

ult : Cantidad;

end;

SecOfInd = record

elems : array [Indice] of Indice;

ult : Cantidad;

end;

Natural = 0..MaxInt;

function PosMin (idx: SecOfInd; i: Indice; s: SecOfChar): Cantidad;

{ Devuelve la posicion en el indice idx del menor caracter en s, para

las posiciones >= i. }

var j: Indice;

pm: Cantidad;

begin

if i > idx.ult then

pm := 0

else begin

pm := i;

for j := i+1 to idx.ult do

if s.elems[idx.elems[j]] < s.elems[idx.elems[pm]] then

pm := j;

end;

PosMin := pm;

end;

procedure Swap (var idx: SecOfInd; i,j: Indice);

{ Intercambia las posiciones i j en idx. }

var tmp: Indice;

begin

if (i<=idx.ult) and (j<=idx.ult) then begin

tmp := idx.elems[i];

idx.elems[i] := idx.elems[j];

idx.elems[j] := tmp;

end;

end;

procedure InicInds (var idx: SecOfInd; cant: Indice);

{ Construye la secuencia de indices 1,2,3,...,n. Sera el indice

inicial para el ordenamiento de una secuencia de caracteres

c1,c2,...,cn. }

var n: Natural;

begin

n := cant;

idx.ult := n;

while n > 0 do begin

idx.elems [n] := n;

n := n-1;

end;

end;

procedure InicSecChar (var s: SecOfChar);

{ Devuelve la secuencia vacia. }

begin

s.ult := 0;

end;

function Llena (s: SecOfChar): Boolean;

begin

Llena := s.ult = Max;

end;

{ PRE: not Llena(s) }

procedure InsCar (var s: SecOfChar; c: char);

{ Inserta el caracter c en la secuencia s }

begin

s.ult := s.ult + 1;

s.elems [s.ult] := c;

end;

procedure IndSelSort (s: SecOfChar; var ind: SecOfInd);

{ Construye el indice que ordena la secuencia s. Ordena el indice

inicial 1,2, ..., n por el metodo de selection sort }

var i: Indice;

begin

InicInds (ind, s.ult);

for i := 1 to ind.ult-1 do begin

Swap (ind, i, PosMin (ind, i, s));

end

end;

procedure WriteSorted (idx: SecOfInd; s: SecOfChar);

{ Imprime en la salida estandar la secuencia s ordenada segun el

indice idx }

var i: Indice;

begin

write ('Ordenado: ');

for i := 1 to idx.ult do

write (s.elems[idx.elems[i]],' ');

writeln;

end;

procedure LeerCar (var c: char; var ok: boolean; sep: Char);

{ Lee de la entrada estandar un caracter seguido del caracter sep }

var c1, c2: char;

begin

c := ReadKey; write (c);

c1 := ReadKey; write (c1);

ok := c1 = sep;

end;

procedure LeerSecOfChar (var s: SecOfChar; cant: Natural; var ok: Boolean);

{ Construye una secuencia de cant caracteres provistos por el

procedimeinto LeerCar. Si cant > Max trunca. }

var bien: Boolean;

i: Natural;

ch, sep: Char;

begin

writeln ('Ingrese ',cant, ' caracteres separados por blancos. Enter para terminar ');

write (' > ');

InicSecChar (s);

i := 1;

ok := true;

sep := Espacio;

while ok and (i <= cant) and not Llena (s) do begin

if i = cant then sep := Enter;

LeerCar (ch, bien, sep);

i := i+1;

ok := ok and bien;

if ok then

InsCar (s, ch);

end;

end;

procedure LeerCant (var n: Natural);

{ Lee de la entrada estandar un natural <= Max }

begin

repeat

writeln ('Ingrese cantidad de caracteres (<=',Max,')');

write (' > ');

readln (n);

until n <= Max;

end;

procedure Continuar (var seguir: Boolean);

var car: Char;

begin

writeln;

writeln ('Otro ? (s/n)');

write (' > ');

car := ReadKey;

writeln (car);

seguir := car in ['s','S'];

end;

var cant: Natural;

cars: SecOfChar;

inds: SecOfInd;

seguir, ok: boolean;

begin

repeat

ClrScr;

LeerCant (cant);

LeerSecOfChar (cars, cant, ok);

if ok then begin

IndSelSort (cars, inds);

writeln;

WriteSorted (inds, cars);

end

else begin

writeln;

writeln ('Error en los datos');

end;

Continuar (seguir);

until not seguir;

end.

QBasic

Qbasic es un lenguaje de alto nivel, el cual consiste en instrucciones que los

humanos pueden relacionar y entender. El compilador de Qbasic se encarga de

traducir el mismo a lenguaje de máquina.

Un programa es una secuencia de instrucciones. El proceso de ejecutar esas

instrucciones se llama correr el programa. Los programas contienen las funciones de

entrada, procesamiento y salida. La persona que resuelve problemas mediante

escribir programas en la computadora se conoce como programador. Después de

analizar el problema y desarrollar un plan para solucionarlo, escribe y prueba el

programa que instruye a la computadora como llevar a cabo el plan. El

procedimiento que realiza el programador se define como "problem solving". Pero es

necesario especificar que un programador y un usuario no son lo mismo. Un usuario

es cualquier persona que use el programa.

Ejemplo de qbasic, para hacer una calculadora

DIM total AS DOUBLE

DIM number AS DOUBLE

DIM secondNumber AS DOUBLE

DIM more AS STRING

DIM moreNumbers AS STRING

DIM operation AS STRING

total = 0

more = "y"

moreNumbers = "c"

CLS

WHILE more = "y"

INPUT "Enter the first number"; number

total = number

WHILE moreNumbers = "c"

COLOR 14

PRINT "The total is:"; total

COLOR 7

PRINT "Select an operation"

COLOR 2

PRINT "(+)"

COLOR 5

PRINT "(-)"

COLOR 1

PRINT "(x)"

COLOR 4

INPUT "(/)"; operation

COLOR 7

CLS

IF operation = "+" THEN

REM where we do additions

PRINT "Enter the number to Add to"; total

INPUT secondNumber

total = secondNumber + total

COLOR 14

PRINT "The total is now:"; total

COLOR 7

ELSE

IF operation = "-" THEN

REM subtraction

PRINT "Enter the number to Subtract from"; total

INPUT secondNumber

total = total - secondNumber

COLOR 14

PRINT "The total is now:"; total

COLOR 7

ELSE

IF operation = "x" THEN

REM multiplication

PRINT "Enter the number to Multiply"; total; "by"

INPUT secondNumber

total = secondNumber * total

REM * is the multiplication sign in programs

COLOR 14

PRINT "The total is now:"; total

COLOR 7

ELSE

IF operation = "/" THEN

REM division

PRINT "Enter the number to Divide"; total; "by"

INPUT secondNumber

IF secondNumber = 0 THEN

COLOR 4

PRINT "You cannot divide by zero"

COLOR 7

ELSE

total = total / secondNumber

REM / is the division sign in programs

END IF

COLOR 14

PRINT "The total is now:"; total

COLOR 7