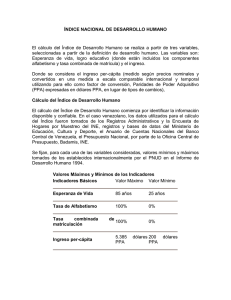

CD-4075.pdf

Anuncio