CD-2136.pdf

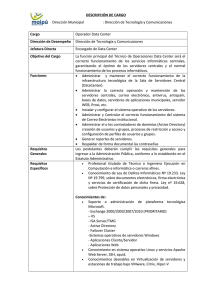

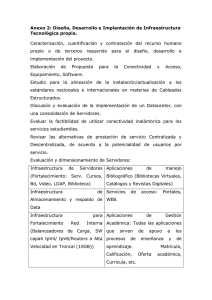

Anuncio