CD-6217.pdf

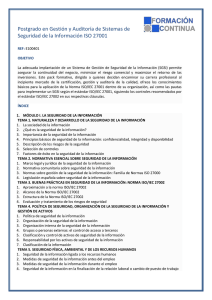

Anuncio