soluciones ejercicios propuestos tema 3

Anuncio

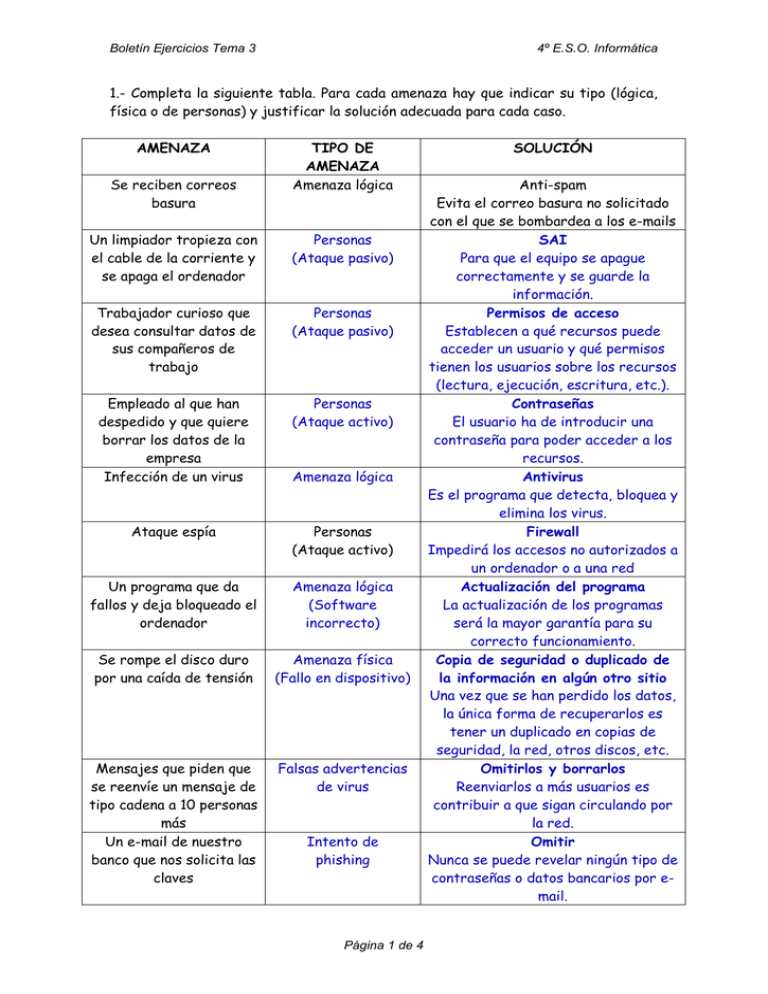

Boletín Ejercicios Tema 3 4º E.S.O. Informática 1.- Completa la siguiente tabla. Para cada amenaza hay que indicar su tipo (lógica, física o de personas) y justificar la solución adecuada para cada caso. AMENAZA Se reciben correos basura TIPO DE AMENAZA Amenaza lógica Un limpiador tropieza con el cable de la corriente y se apaga el ordenador Personas (Ataque pasivo) Trabajador curioso que desea consultar datos de sus compañeros de trabajo Personas (Ataque pasivo) Empleado al que han despedido y que quiere borrar los datos de la empresa Infección de un virus Personas (Ataque activo) Ataque espía Personas (Ataque activo) Un programa que da fallos y deja bloqueado el ordenador Amenaza lógica (Software incorrecto) Se rompe el disco duro por una caída de tensión Amenaza física (Fallo en dispositivo) Mensajes que piden que se reenvíe un mensaje de tipo cadena a 10 personas más Un e-mail de nuestro banco que nos solicita las claves Falsas advertencias de virus Amenaza lógica Intento de phishing Página 1 de 4 SOLUCIÓN Anti-spam Evita el correo basura no solicitado con el que se bombardea a los e-mails SAI Para que el equipo se apague correctamente y se guarde la información. Permisos de acceso Establecen a qué recursos puede acceder un usuario y qué permisos tienen los usuarios sobre los recursos (lectura, ejecución, escritura, etc.). Contraseñas El usuario ha de introducir una contraseña para poder acceder a los recursos. Antivirus Es el programa que detecta, bloquea y elimina los virus. Firewall Impedirá los accesos no autorizados a un ordenador o a una red Actualización del programa La actualización de los programas será la mayor garantía para su correcto funcionamiento. Copia de seguridad o duplicado de la información en algún otro sitio Una vez que se han perdido los datos, la única forma de recuperarlos es tener un duplicado en copias de seguridad, la red, otros discos, etc. Omitirlos y borrarlos Reenviarlos a más usuarios es contribuir a que sigan circulando por la red. Omitir Nunca se puede revelar ningún tipo de contraseñas o datos bancarios por email. Boletín Ejercicios Tema 3 4º E.S.O. Informática 2.- Define malware. Explica el significado de su nombre y pon algunos ejemplos. El malware es cualquier programa o mensaje que puede resultar perjudicial para un ordenador, tanto por causar una pérdida de datos como por una pérdida de productividad. La palabra malware proviene de la contracción de las palabras inglesas malicious software, es decir, «software malicioso». Algunos ejemplos son los dialers, spam, programas espía, etc 3.- ¿Es seguro consultar información confidencial, por ejemplo acceder a nuestro banco desde internet en un sitio público? En caso de hacerlo, ¿qué medidas de seguridad adoptarías? Es posible hacerlo aunque no muy recomendable. Ya sabemos que en el PC pueden quedar huellas de nuestras consultas. Como precaución, una vez terminada la consulta, hay que eliminar la información referente al historial, archivos temporales y cookies del ordenador. 4 ¿Qué elementos hay que proteger en un sistema informático? Hardware, software y datos. 5.- Explica qué es un «caballo de Troya» y si tiene alguna relación con el empleado en el mito de la guerra de Troya. Un «programa caballo de Troya», o troyano, es software dañino que entra en el ordenador oculto en otros programas aparentemente útiles e inofensivos. Los caballos de Troya no son capaces de replicarse por sí mismos, por lo que usan un programa para ocultarse y permanecer dentro del ordenador hasta activarse y desarrollar la infección. Su nombre es una alusión al popular caballo de madera con que los griegos engañaron a los troyanos. 6.- ¿Qué es un cookie? ¿Para qué se utilizan? ¿Son considerados como malware? Indica los pasos a seguir para eliminar los cookies de tu ordenador Las cookies, «galletas» en español, son sencillos ficheros de texto que se graban en el ordenador al navegar por internet. Su función es recopilar datos de acceso del usuario, como su nombre, su contraseña, su dirección, etcétera, y quedan guardados para que este no tenga que volver a introducirlos cuando visite la página web en otra ocasión. Estos archivos no se pueden considerar como maliciosos o perjudiciales, aunque pueden grabar información personal al usar ordenadores públicos. Página 2 de 4 Boletín Ejercicios Tema 3 4º E.S.O. Informática 7.- En el siguiente gráfico se muestra el ejemplo de propagación de un gusano en Internet que infecta a nuestro equipo. Comenta qué es lo que va ocurriendo en cada uno de los pasos: 1. La propagación del gusano comienza con un correo electrónico que lo contiene. 2. El virus se introduce en el PC. 3. El disco duro se infecta y desde ahí puede seguir varios caminos. 4. Con el uso de los programas, el virus se multiplica. 5. El virus infecta la libreta de direcciones del correo electrónico. 6. Se envían correos infectados a todos los contactos. 7. El virus infecta los archivos compartidos en programas como el Emule. 8. Los archivos infectados son distribuidos a internet. Página 3 de 4 Boletín Ejercicios Tema 3 4º E.S.O. Informática 9. El virus accede a la red WiFi. 10. Una vez en la red local, se distribuye por ella a todos los otros equipos conectados Especifica con qué medidas de seguridad se podría haber prevenido el ataque de este gusano en nuestro equipo. a) Un antivirus que hubiera detectado, bloqueado y eliminado el gusano al recibir el mensaje de correo electrónico. b) Un cortafuegos para evitar que el virus tuviera acceso al equipo o, posteriormente, a la red. 8.- Analiza el proceso de infección: En el gráfico se aprecia que entra un virus al ordenador desde internet. Al no ser detectado, ese virus se va reproduciendo por diversos medios y finalmente es reenviado a internet. Por cada virus que ha llegado de internet, ¿cuántos virus se reenvían otra vez? ¿Consideras que la propagación de virus se hace rápida o lentamente? Llega 1 gusano al equipo y salen 1•(n.º de contactos en la libreta direcciones) + 1•(número de archivos compartidos en programas como el Emule) + los que se trasmiten desde la red, etc. Se pueden enviar a internet varios cientos después de que llegue un solo gusano. 9 Busca la definición de «gusano» y explica en qué se basa el ataque que realiza sobre el equipo. Un «gusano» es un virus informático que tiene la propiedad de autoduplicarse. A diferencia de un «virus», un gusano no precisa alterar los archivos de programas, sino que reside en la memoria y se duplica. Los «gusanos» siempre dañan la red (aunque sea simplemente consumiendo ancho de banda), mientras que los «virus» siempre infectan o corrompen los archivos de la computadora que atacan. Es algo usual detectar la presencia de gusanos en un sistema cuando, debido a su incontrolada replicación, los recursos del sistema se consumen hasta el punto de que las tareas ordinarias son excesivamente lentas o simplemente no pueden ejecutarse. Página 4 de 4