WLAN Un Complemento Para LAN

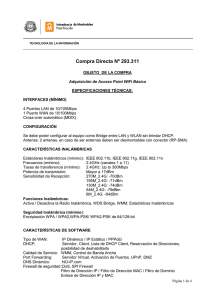

Anuncio