Documento 1005753

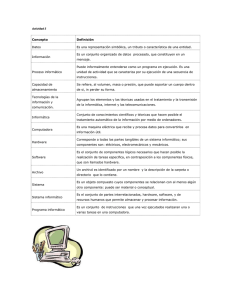

Anuncio